Hamano Kaito

Moderator

Bài này mình sẽ tổng hợp lại các Tools giúp các bạn "Vượt Rào" vào các trang mà ai cũng biết...Nếu các bạn nào không biết thì khi đọc bài này xong cũng sẽ thành "biết luôn".

Giờ vào việc chính thôi nào. Bài này mình sẽ không ghi theo thứ tự của Tools, mà mình nghĩ ra Tools nào trước thì ghi Tools đó trước

Và cũng không có phân loại cũng như hướng dẫn sử dụng Tools. Nếu bạn nào rành về Code chắc có thể tự xử được các Tools này

Còn nếu không rành về lệnh thì chịu khó đọc hướng dẫn sẽ hiểu rõ về Tools. Không dài dòng nữa giờ vào việc chính nào

Trước tiên mình xin giới thiệu 1 Tools từ Dev Nga GoodbyeDPI

GoodbyeDPI là tools được tạo ra nhầm vược rào từ DPI (Deep Packet Inspection). DPI này là thành phần mà các nhà mạng dùng để truy vết các gói tin từ sâu bên trong và sau đó làm sai mã chứng chỉ để các bạn không thể truy cập được

Vậy GoodbyeDPI làm ra để bỏ qua các truy vết DPI từ các nhà mạng. Công cụ hoạt động bằng cách chia đội bộ quan hoặc phản chiếu cổng (DPI thụ động) giúp các bạn vượt rào

Link | https://github.com/ValdikSS/GoodbyeDPI

Link | https://github.com/SadeghHayeri/GreenTunnel

Link | https://github.com/krlvm/PowerTunnel

Reqrypt hoạt động theo hình tam giác "vàng". Xem hình bên dưới để hiểu

Tools này cũng có giao diện nhưng là dựa trên nền web. Các cài đặt điều có sẵn và các bạn chỉ việc cấu hình theo hiểu biết là vượt rào thôi

Link | https://www.reqrypt.org/ : https://github.com/basil00/reqrypt

Tcpioneer xác định các gói tin TCP và giả danh các gói tin đó. Giúp các bạn vượt rào một cách nhanh chóng....

Tcpioneer cũng như các tools dùng lệnh bên trên điều phải hiểu mới có thể tự chỉnh sửa cấu hình

Tools có thể tùy chỉnh domain hoặc ip nào cần fake gói tin. Chứ không tập trung chung chung vào một NV duy nhất...

Các bạn có thể định hướng domain, ip được fake theo từng cách thức khác nhau. Cũng như chuyển tiếp IP thay vì để DNS thực hiện hóa truy vấn kết nối

Tcpioneer chạy như dịch vụ. Cho nên tools sẽ hiện hưu sau khi máy khởi động, rất tiện lợi khi muốn tools chạy theo khi Win khởi động

Link | https://github.com/Macronut/TCPioneer

Hôm nay xin đá bài lên và giới thiệu 1 tools mới. Tool này cũng như các tools bên trên nhưng sẽ có nhiều ưu điểm hơn

Ưu điểm:

Khuyết điểm:

Các mã lệnh của công cụ này khá phức tạp nếu các bạn ko có đọc qua phần mục Help. Vậy cho nên chỉ sử dụng nếu các bạn đã đọc mục Help nha

Link | https://github.com/bol-van/zapret

Link | https://github.com/xvzc/SpoofDPI

Link | https://github.com/dovecoteescapee/ByeDPIAndroid?tab=readme-ov-file

Link | https://github.com/r3pr3ss10n/SpoofDPI-Platform

Hướng dẫn sử dụng nằm ở trang của DEV luôn. Cho nên mình sẽ ko hướng dẫn sử dụng nha các bạn

Giờ vào việc chính thôi nào. Bài này mình sẽ không ghi theo thứ tự của Tools, mà mình nghĩ ra Tools nào trước thì ghi Tools đó trước

Và cũng không có phân loại cũng như hướng dẫn sử dụng Tools. Nếu bạn nào rành về Code chắc có thể tự xử được các Tools này

Còn nếu không rành về lệnh thì chịu khó đọc hướng dẫn sẽ hiểu rõ về Tools. Không dài dòng nữa giờ vào việc chính nào

-----------------GoodbyeDPI--------------------

Trước tiên mình xin giới thiệu 1 Tools từ Dev Nga GoodbyeDPI

GoodbyeDPI là tools được tạo ra nhầm vược rào từ DPI (Deep Packet Inspection). DPI này là thành phần mà các nhà mạng dùng để truy vết các gói tin từ sâu bên trong và sau đó làm sai mã chứng chỉ để các bạn không thể truy cập được

Vậy GoodbyeDPI làm ra để bỏ qua các truy vết DPI từ các nhà mạng. Công cụ hoạt động bằng cách chia đội bộ quan hoặc phản chiếu cổng (DPI thụ động) giúp các bạn vượt rào

Link | https://github.com/ValdikSS/GoodbyeDPI

--------------Green Tunnel-------------

Công cụ thứ 2 sẽ là Green Tunnel cũng giống như Tools bên trên điều có cách thức là vượt rào từ nhà mạng. Không như tools bên trên tools này chỉ việc nhấn vào GUI là nó tự thực hiện hết, việc còn lại thì các bạn tự hiểu.....Hihihi

Link | https://github.com/SadeghHayeri/GreenTunnel

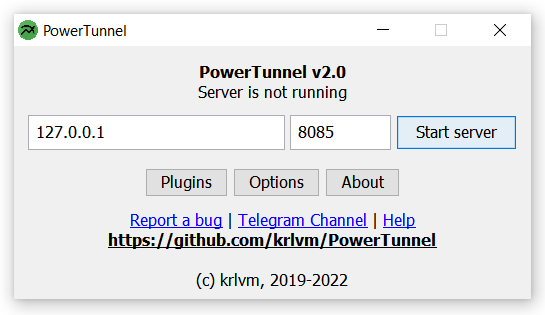

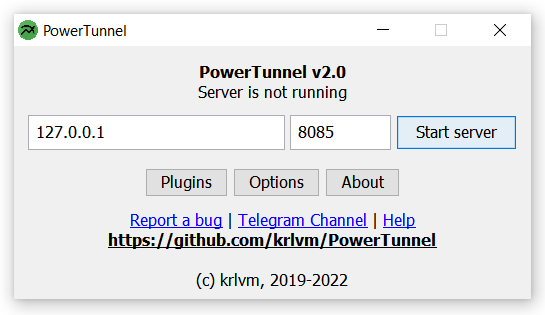

-------PowerTunnel------

Tools PowerTunnel là một công cụ được viết bằng Java. Cho nên độ ngốn ram là cao nhất trong tất cả các nhóm vượt vào. Nhưng Tools này có một ưu điểm là mọi cài đặt điều được UI hóa hoàn toàn. Các bạn chỉ việc tùy chọn theo ý các bạn là vượt rào thôi

Link | https://github.com/krlvm/PowerTunnel

-----Reqrypt-----

Reqrypt là một công cụ khá khác so với các tools bên trên. Tools sử dụng tunnel và mã hóa (encrypt) để thực thi các yêu cầu từ trình duyệt web và ẩn các truy vấn khỏi cái mà ai cũng biết. Reqrypt rất ữu ích để vượt rào từ nhà cung cấp ISP qua các kiểm duyệt/lọc/ghi nhật ký

Reqrypt hoạt động theo hình tam giác "vàng". Xem hình bên dưới để hiểu

Tools này cũng có giao diện nhưng là dựa trên nền web. Các cài đặt điều có sẵn và các bạn chỉ việc cấu hình theo hiểu biết là vượt rào thôi

Link | https://www.reqrypt.org/ : https://github.com/basil00/reqrypt

------Tcpioneer------

Tools cuối cùng mình sẽ dành thời gian nhiều hơn để giới thiệu đó là Tcpioneer. Tcpioneer là một công cụ được tạo ra để bảo vệ các kết nối TCP cũng như giả danh các kết nối TCP

Tcpioneer xác định các gói tin TCP và giả danh các gói tin đó. Giúp các bạn vượt rào một cách nhanh chóng....

Tcpioneer cũng như các tools dùng lệnh bên trên điều phải hiểu mới có thể tự chỉnh sửa cấu hình

Tools có thể tùy chỉnh domain hoặc ip nào cần fake gói tin. Chứ không tập trung chung chung vào một NV duy nhất...

Các bạn có thể định hướng domain, ip được fake theo từng cách thức khác nhau. Cũng như chuyển tiếp IP thay vì để DNS thực hiện hóa truy vấn kết nối

Tcpioneer chạy như dịch vụ. Cho nên tools sẽ hiện hưu sau khi máy khởi động, rất tiện lợi khi muốn tools chạy theo khi Win khởi động

Link | https://github.com/Macronut/TCPioneer

--------------DPIGuard-------------

Hình Demo về cấu hình của Tool

Giới thiệu sơ qua về tools này:Hình Demo về cấu hình của Tool

- Tool này được thiết kế để phân mảnh các gói tin HTTP/HTTPS cũng như là TLS

- Phân mảnh gói tin chỉ áp dụng cho HTTP và TLS

- Hỗ trợ chạy như dịch vụ

- Và sử dụng tài nguyên rất ít

Hôm nay xin đá bài lên và giới thiệu 1 tools mới. Tool này cũng như các tools bên trên nhưng sẽ có nhiều ưu điểm hơn

Ưu điểm:

- Không ngốn CPU khi lưu lượng mạng sử dụng nhiều.

- Không delay như các tools khác

- Tùy chỉnh rất dễ ko cầu kỳ

- Tùy chỉnh thời gian thực. Tức là điền vào save là tools tự động cập nhật list liền

- Tools có thể dùng chung với DNS mã hóa của trình duyệt

Khuyết điểm:

Tool đôi khi ko tự áp cho chính sách toàn bộ site. Thỉnh thoảng vào trang "bị cấm" vẫn đượcMuốn áp site thì phải làm bằng tay. Khá bất tiện ở khoảng này

----------Zapret----------

Zapret là công cụ giúp vượt DPI, công cụ này được cấu hình bằng các lệnh như các công cụ bên trênCác mã lệnh của công cụ này khá phức tạp nếu các bạn ko có đọc qua phần mục Help. Vậy cho nên chỉ sử dụng nếu các bạn đã đọc mục Help nha

Link | https://github.com/bol-van/zapret

----------------------SpoofDPI----------------------

SpoofDPI là công cụ vượt DPI với các dòng mã lệnh. Được định hình chuyển các gói tin thông qua Proxy cục bộ như ByeDPILink | https://github.com/xvzc/SpoofDPI

-----------Tool DPI dành cho Android-------------

Hôm nay mình xin giới thiệu đến các bạn tools vượt DPI dành cho Android. Với tình hiện tại trên mạng Internet khá loạn, cho nên việc chặn 1 số trang nhầm còn hơn bỏ xót thì khiến chúng ta khá là khó chịu. Vậy nên các Tools này đã ra đời, nói luôn là các Tools này đa số từ bên Nga làm ra là chính...Vào nội dung chính thôi !

--------------ByeDPI for Android------------

Công cụ này và các công cụ sau này tất cả điều dựa và VPN của Android để fake các gói tin để vượt qua DPI. Ứng dụng sẽ chạy như dạng Proxy SockS5Hôm nay mình xin giới thiệu đến các bạn tools vượt DPI dành cho Android. Với tình hiện tại trên mạng Internet khá loạn, cho nên việc chặn 1 số trang nhầm còn hơn bỏ xót thì khiến chúng ta khá là khó chịu. Vậy nên các Tools này đã ra đời, nói luôn là các Tools này đa số từ bên Nga làm ra là chính...Vào nội dung chính thôi !

--------------ByeDPI for Android------------

Link | https://github.com/dovecoteescapee/ByeDPIAndroid?tab=readme-ov-file

----------------------SpoofDPI-Platform----------------------

SpoofDPI-Platform cũng khá giống như tools ByeDPI bên trên nhưng ko có tùy chỉnh các chỉ mục. Bạn chỉ việc cài vào là xài thôi. Được phát triển từ Nga và mình đoán là từ hội nhóm bên RutrackerLink | https://github.com/r3pr3ss10n/SpoofDPI-Platform

Hướng dẫn sử dụng nằm ở trang của DEV luôn. Cho nên mình sẽ ko hướng dẫn sử dụng nha các bạn

Nguồn : Sưu tầm

Dịch : Google Dịch Và Tự Biên Soạn Lại

Dịch : Google Dịch Và Tự Biên Soạn Lại

Sửa lần cuối: