Vn-Z.vn Ngày 22 tháng 07 năm 2023, Theo công ty bảo mật mạng Palo Alto Networks , công ty này đã phát hiện ra một loại phần mềm độc hại được viết bằng ngôn ngữ Rust - đó là sâu máy tính P2PInfect. Rust là một ngôn ngữ lập trình thông dụng, biên dịch, được phát triển bởi Mozilla . Đã có nhiều dự án lớn được nhiều công ty viết lại bằng Rust, ví dụ như dự án nhân hệ điều hành Windows .

Rust là một ngôn ngữ lập trình có tính an toàn về bộ nhớ rất cao, giúp ngăn chặn các lỗi bảo mật phổ biến trong C++. Việc sử dụng Rust để viết lại mã nguồn của Windows Kernel đã giúp loại bỏ nhiều subroutines không an toàn có trong mã nguồn gốc, giúp tăng cường tính bảo mật của hệ thống.

Tuy nhiên mới đây, các chuyên gia nghiên cứu bảo mật từ Palo Alto Networks đã phát hiện ra một loại sâu máy tính dựa trên Rust, được gọi là P2PInfect. Nó tận dụng lỗ hổng Lua Sandbox Escape và tấn công vào Redis ( ứng dụng cơ sở dữ liệu mã nguồn mở được sử dụng rộng rãi trong môi trường đám mây), cho phép thực thi mã từ xa.

Lỗ hổng Lua Sandbox Escape được theo dõi với mã số CVE-2022-0543 xếp hạng mức độ nghiêm trọng Critical trên hệ thống đánh giá CVSS của NIST với điểm số tối đa là 10 điểm, cho thấy mức độ nguy hiểm của lỗ hổng này.

Theo Palo Alto Networks, họ đã xác định hơn 307.000 hệ thống Redis duy nhất đã giao tiếp công khai trong hai tuần qua, trong đó có 934 hệ thống có thể dễ bị lây nhiễm bởi phiên bản sâu P2P này. Mặc dù không phải tất cả các hệ thống Redis đều dễ bị lây nhiễm, loại sâu này vẫn sẽ tấn công vào những hệ thống này và cố gắng tấn công.

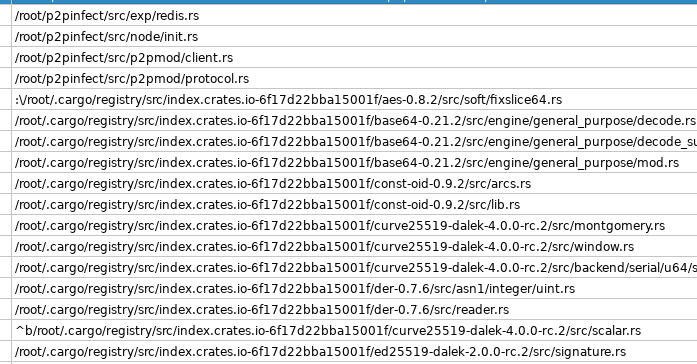

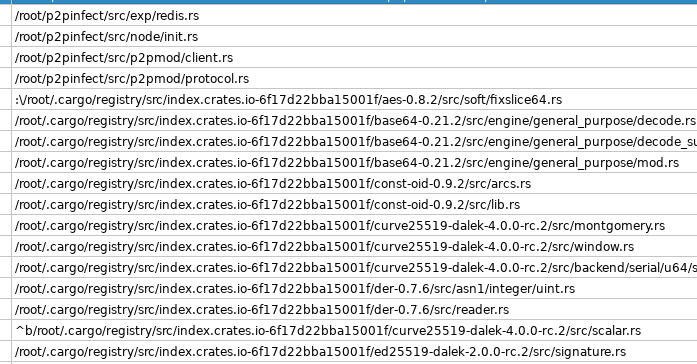

Ảnh Palo Alto Network: Các đối tượng của phiên bản Windows, tên và module Redis".

Sâu P2PInfect lây nhiễm vào các hệ thống Redis qua lỗ hổng Lua sandbox escape sử dụng mã số CVE-2022-0543 đã được tiết lộ vào năm 2022, nhưng phạm vi ảnh hưởng của lỗ hổng này vẫn chưa được biết đầy đủ. Sâu P2PInfect khai thác các máy chủ Redis chạy trên cả hệ điều hành Linux và Windows , nó có khả năng lây lan nhanh và mạnh hơn so với các loại sâu khác.

Ban đầu sâu P2PInfect khai thác lỗ hổng CVE-2022-0543 xâm nhập hệ thống, sau đó thiết lập kết nối P2P với một mạng lưới P2P lớn hơn. Sau khi kết nối P2P được thiết lập, sâu sẽ kéo các tệp nhị phân độc hại khác như các tập lệnh và phần mềm quét cụ thể cho từng hệ điều hành. Các hệ thống bị nhiễm sẽ tham gia vào mạng lưới P2P cung cấp quyền truy cập hệ thống Redis khác bị nhiễm sau này.

Hacker khai thác lỗ hổng CVE-2022-0543 và tấn công bằng sâu P2PInfect có hiệu quả hơn trong việc vận hành và lan truyền trong môi trường đám mây. Palo Alto Network tin rằng chiến dịch P2PInfect mới chỉ là giai đoạn đầu tiên được hacker tiến hành chuẩn bị cho một cuộc tấn công có khả năng mạnh hơn, tận dụng mạng lưới điều khiển và điều khiển P2P mạnh mẽ này. Hiện tại các nhà nghiên cứu chưa tìm thấy bằng chứng xác định rõ ràng về việc sâu máy tính này thực hiện hoạt động khai thác tiền điện tử.

Bạn đọc có thể tham khảo thêm thông tin tại đây

unit42.paloaltonetworks.com

unit42.paloaltonetworks.com

Rust là một ngôn ngữ lập trình có tính an toàn về bộ nhớ rất cao, giúp ngăn chặn các lỗi bảo mật phổ biến trong C++. Việc sử dụng Rust để viết lại mã nguồn của Windows Kernel đã giúp loại bỏ nhiều subroutines không an toàn có trong mã nguồn gốc, giúp tăng cường tính bảo mật của hệ thống.

Tuy nhiên mới đây, các chuyên gia nghiên cứu bảo mật từ Palo Alto Networks đã phát hiện ra một loại sâu máy tính dựa trên Rust, được gọi là P2PInfect. Nó tận dụng lỗ hổng Lua Sandbox Escape và tấn công vào Redis ( ứng dụng cơ sở dữ liệu mã nguồn mở được sử dụng rộng rãi trong môi trường đám mây), cho phép thực thi mã từ xa.

Lỗ hổng Lua Sandbox Escape được theo dõi với mã số CVE-2022-0543 xếp hạng mức độ nghiêm trọng Critical trên hệ thống đánh giá CVSS của NIST với điểm số tối đa là 10 điểm, cho thấy mức độ nguy hiểm của lỗ hổng này.

Theo Palo Alto Networks, họ đã xác định hơn 307.000 hệ thống Redis duy nhất đã giao tiếp công khai trong hai tuần qua, trong đó có 934 hệ thống có thể dễ bị lây nhiễm bởi phiên bản sâu P2P này. Mặc dù không phải tất cả các hệ thống Redis đều dễ bị lây nhiễm, loại sâu này vẫn sẽ tấn công vào những hệ thống này và cố gắng tấn công.

Ảnh Palo Alto Network: Các đối tượng của phiên bản Windows, tên và module Redis".

Ban đầu sâu P2PInfect khai thác lỗ hổng CVE-2022-0543 xâm nhập hệ thống, sau đó thiết lập kết nối P2P với một mạng lưới P2P lớn hơn. Sau khi kết nối P2P được thiết lập, sâu sẽ kéo các tệp nhị phân độc hại khác như các tập lệnh và phần mềm quét cụ thể cho từng hệ điều hành. Các hệ thống bị nhiễm sẽ tham gia vào mạng lưới P2P cung cấp quyền truy cập hệ thống Redis khác bị nhiễm sau này.

Hacker khai thác lỗ hổng CVE-2022-0543 và tấn công bằng sâu P2PInfect có hiệu quả hơn trong việc vận hành và lan truyền trong môi trường đám mây. Palo Alto Network tin rằng chiến dịch P2PInfect mới chỉ là giai đoạn đầu tiên được hacker tiến hành chuẩn bị cho một cuộc tấn công có khả năng mạnh hơn, tận dụng mạng lưới điều khiển và điều khiển P2P mạnh mẽ này. Hiện tại các nhà nghiên cứu chưa tìm thấy bằng chứng xác định rõ ràng về việc sâu máy tính này thực hiện hoạt động khai thác tiền điện tử.

Bạn đọc có thể tham khảo thêm thông tin tại đây

P2PInfect: The Rusty Peer-to-Peer Self-Replicating Worm

A novel peer-to-peer worm written in Rust is uniquely scalable. It targets open-source database Redis and can infect multiple platforms.