I. Giới thiệu về ứng dụng:

*. Sơ lượt về nhà phát triển: Đây là công cụ mã nguồn mở nên các bạn có thể truy cập vào trang chủ để xem thông tin chi tiết nhà phát triển ứng dụng này.

*. Nhắc tới Cisco thì ai bên bảo mật mạng cũng biết, và họ là nhà phát triển ứng dụng này.

*. Snort là gì !? Snort là công cụ phát hiện và ngăn chặn xâm nhập mạng, Snort có thể phân tích lưu lượng và gói được gửi đi trong thời gian thực. Snort sẽ thông báo cho bạn về các hoạt động đáng ngờ

* .Thông tin thêm:

Snort cung cấp cho bạn một hệ thống phát hiện ngăn chặn xâm nhập mạng dựa trên quy tắc hiệu suất cao nhưng nhẹ và linh hoạt, Snort cũng có thể được sử dụng như trình thám thính (track) và ghi chép gói mạng. Với khả năng và độ tin cậy cao, ứng dụng được triển khai sử dụng phần mềm IDS/IPS, IDS/IPS được sử dụng rộng rãi trong các ứng dụng giám sát mạng

Kết hợp cơ sở dữ liệu chữ ký cùng với quét dựa trên giám sát hành vi, Snort có khả năng phát hiện các xâm nhập không mong muốn và có tính năng phân tích, cảnh báo theo thời gian thực. Để Snort hoạt động chính xác thì ứng dụng yêu cầu

WinPcap, một công cụ truy cập các gói tin trực tiếp và cho phép đọc dữ liệu mạng thô (RAW)

Để Snort có thể hoạt động đòi hỏi phải am hiểu về dòng lệnh, chức năng giao thức mạng và kiến thức IDS, do đó người mới bắt đầu có thể cần dành thời gian để xem tài liệu, tìm hiểu mọi cách thức hoạt động của Snort

*. Để biết thêm thông tin về phần dịch các bạn vào trang này:

Softpedia

Link trang nhà:

https://www.snort.org/#get-started

Link tải build 2_9_12 :

https://www.snort.org/downloads/snort/Snort_2_9_12_Installer.exe

Link Snapshort :

https://www.snort.org/downloads/registered/snortrules-snapshot-29120.tar.gz

II. Hướng dẫn sơ bộ cấu hình để Snort có thể vận hành

+ Một vài lời trước khi hướng dẫn

*. Vì ứng dụng này rất mở rộng nên mình chỉ có thể hướng dẫn cho các bạn vận hành cơ bản

*. Chạy tập lệnh sau cho không bị lỗi, quá trình tìm lỗi trong khi chạy tập lệnh và các thứ liên quan khác.

*. Mình cũng đa tham khảo khá nhiều trên mạng nhưng phải bỏ rất nhiều thời gian để tìm bug. Kết quả là vận hành được Snort nhưng các chức năng rất mở rộng nên mình chưa khám phát hết.

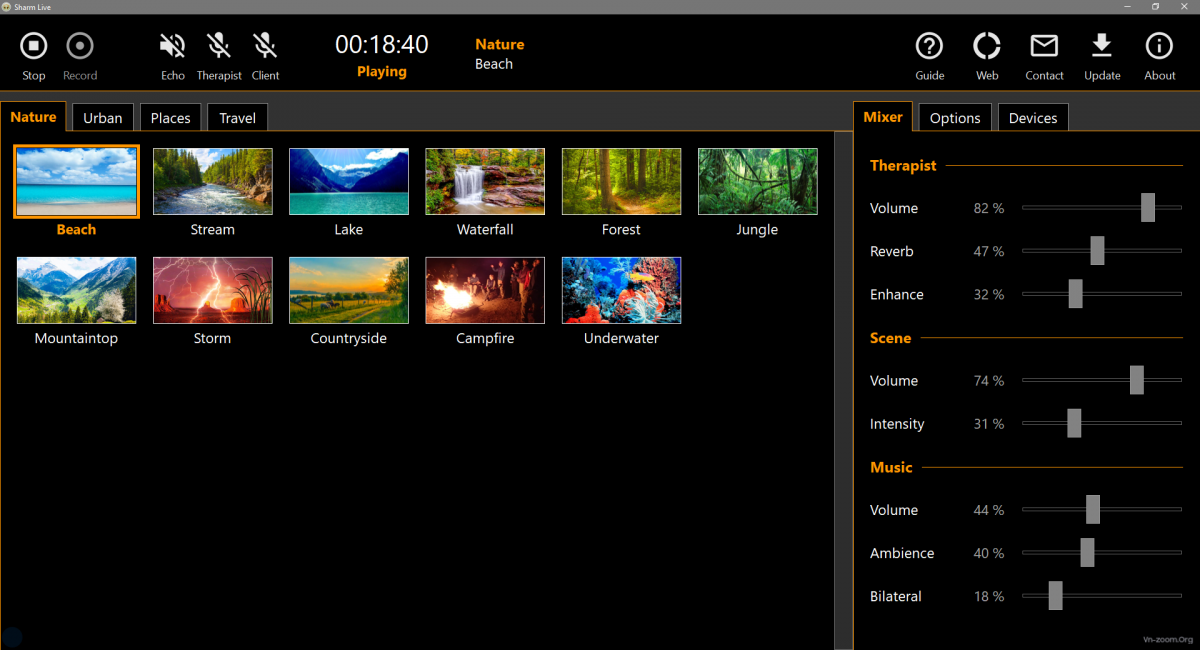

*. Hiện tại mình dùng DNS mã hóa + DNS Proxy + Snort | Nếu có gì thêm mình sẽ viết thêm nhiều bài vào.

*. Cùng xài nhiều ứng dụng bảo mật mạng sẽ như thế nào nhỉ !?.............

+++ Tổng quan toàn bộ quá trình vận hành Snort:

*. Trước tiên các bạn tải các phần cần thiết trước đã | tải Snort | WinPcap | và Snapshort <= để tải được Snapshort thì các bạn phải đăng ký 1 tài khoản mới tải được, nhưng mình đã có link vào úp lên cho các bạn khỏi phải DK. Nếu có tiền thì ủng hộ nhà phát triển để nhận được những cấu hình mới nhất.

*. Sau khi các bạn tải về tiến hành cài đặt WinPcap | Snort build 2.9.12

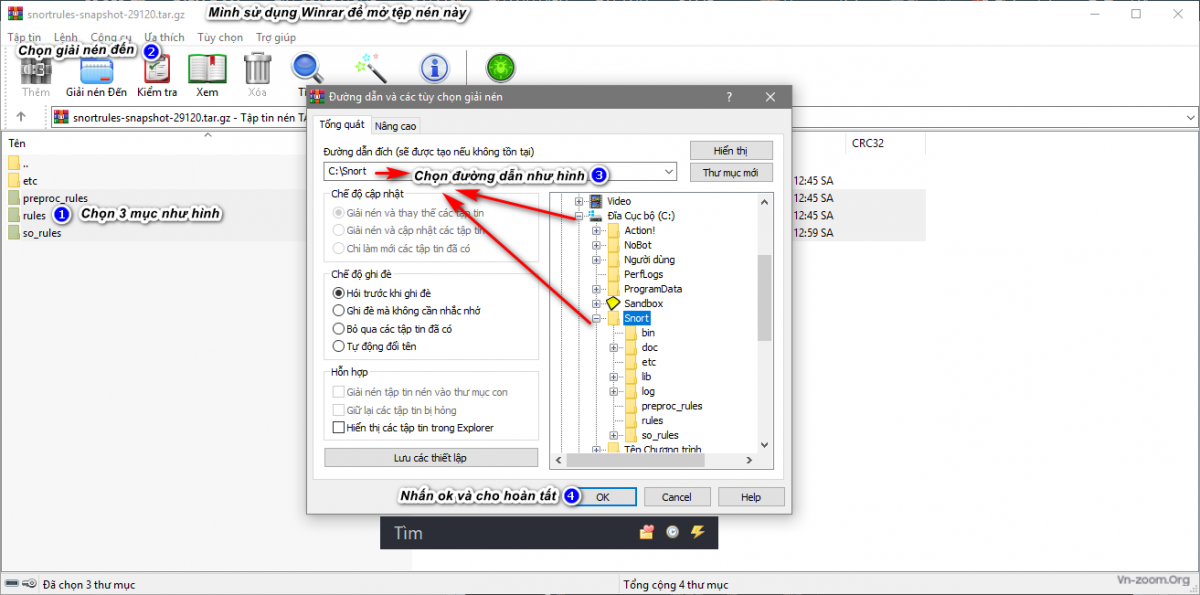

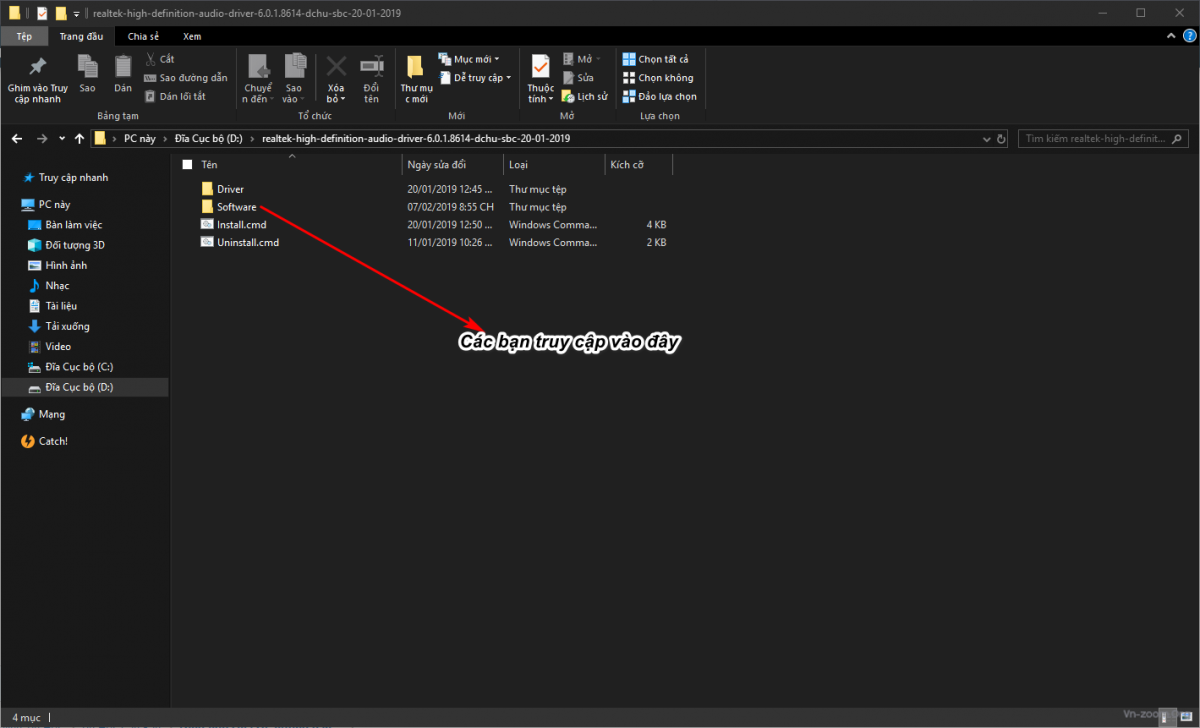

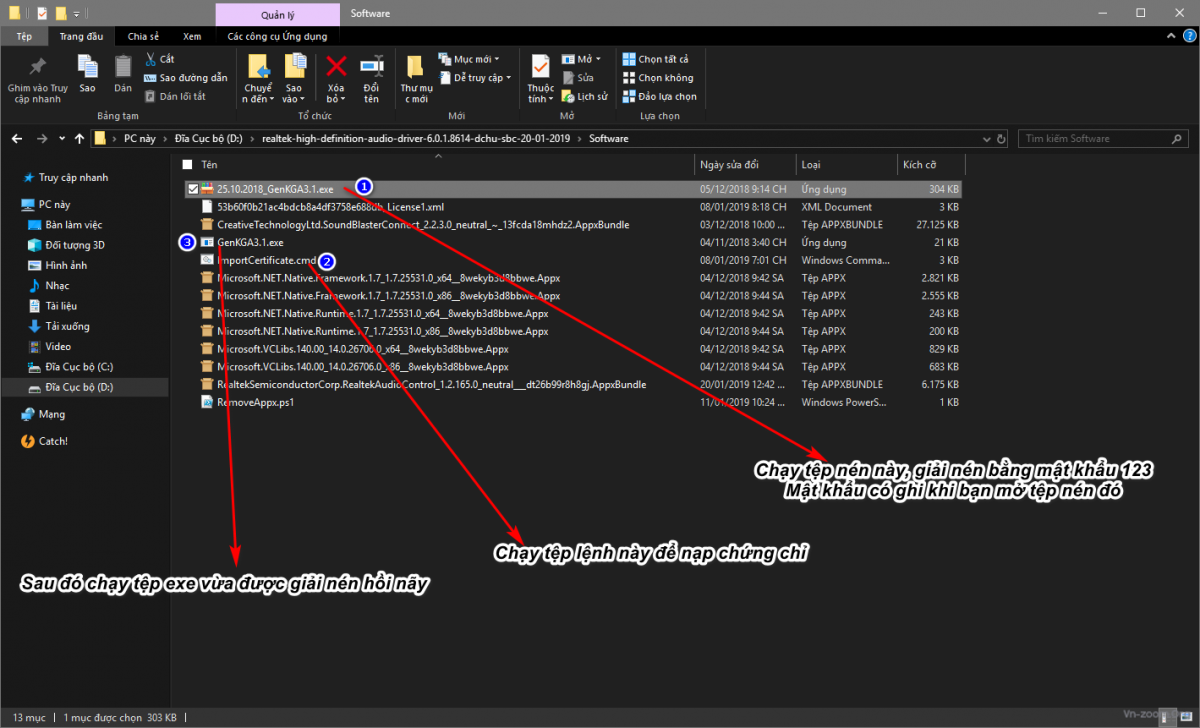

*. Sau khi cài 2 ứng dụng xong các bạn tiến hành mở tệp snortrules-snapshot-29120.tar.gz vừa tải về và giải nén | Xem hình bên dưới để hiểu, thường thì các bạn mà sử dụng soft này thì trình cũng khá cao rồi

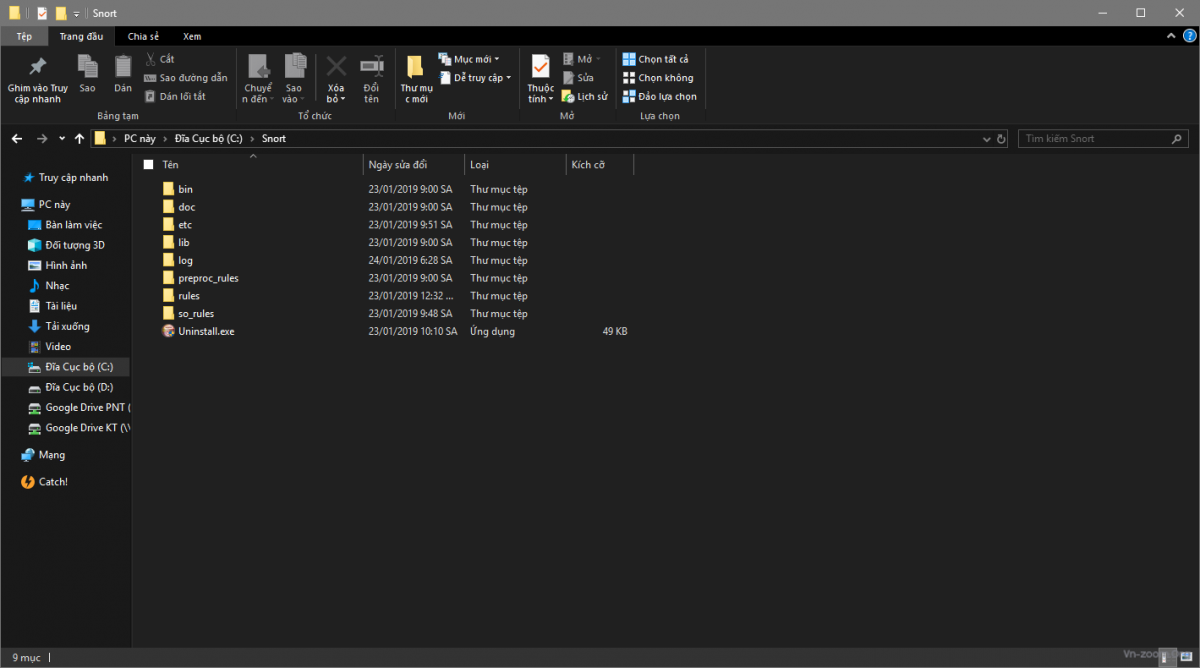

+ Hình dưới đây là nơi lưu của ứng dụng (mặc định là c:\snort\*.*)

*. Để sử dụng được Snort các bạn cần phải cấu hình lại cho Snort <== Nếu để chay vậy sẽ ko thể chạy tập lệnh, rất khó để mặc định.

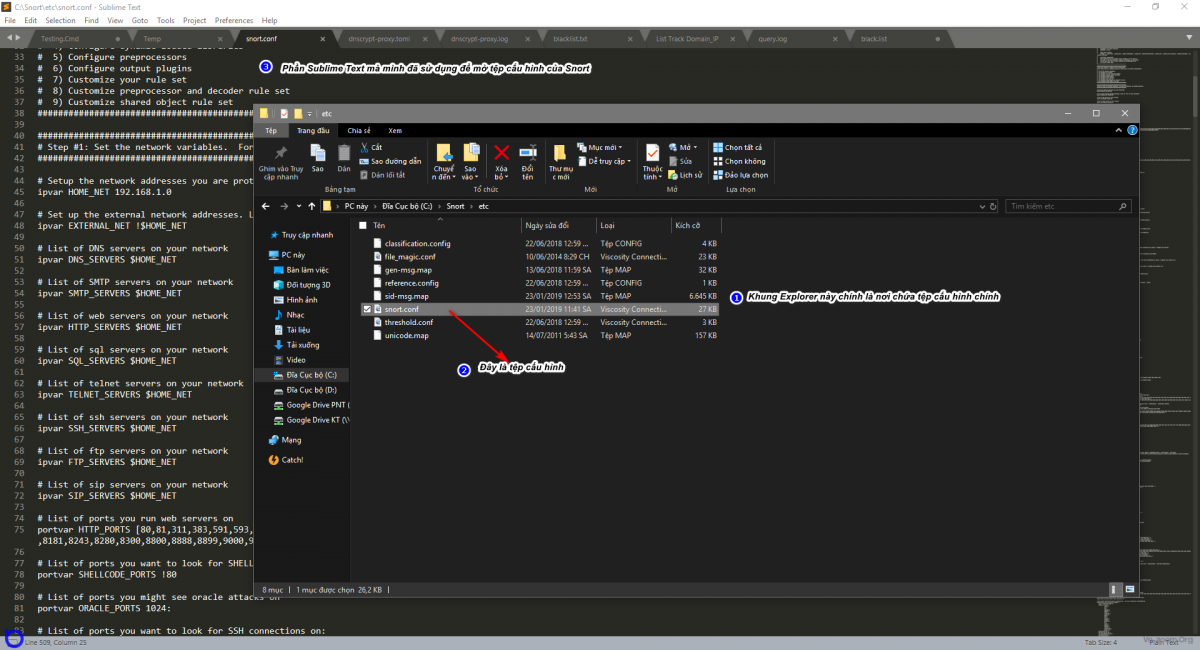

+ Xem hình bên dưới để biết tệp cấu hình (mặc định là c:\snort\etc\snort.conf)

* Tiếp đến là phần giải thích phần cấu hình | Mình sẽ chỉ rõ các mục mà các bạn cần thiết phải cấu hình để Snort có thể vận hành <= Các bạn có thể tùy biến theo cách mà các bạn biết (mở rộng)

*. Khi mở tệp cấu hình các bạn cần để ý các mục sau | các mục này mình giải thích sơ bộ để các bạn có thể hiểu

Mã:

# Setup the network addresses you are protecting

ipvar HOME_NET any

# Set up the external network addresses. Leave as "any" in most situations

ipvar EXTERNAL_NET any

+ 2 câu lệnh bên trên cần thay đổi | thay đổi để ứng dụng có thể hiểu là cần quản lý IP/Port gì?

+ Hình bên dưới là mình đã thay đổi sang lớp địa chỉ IP mà mình sử dụng

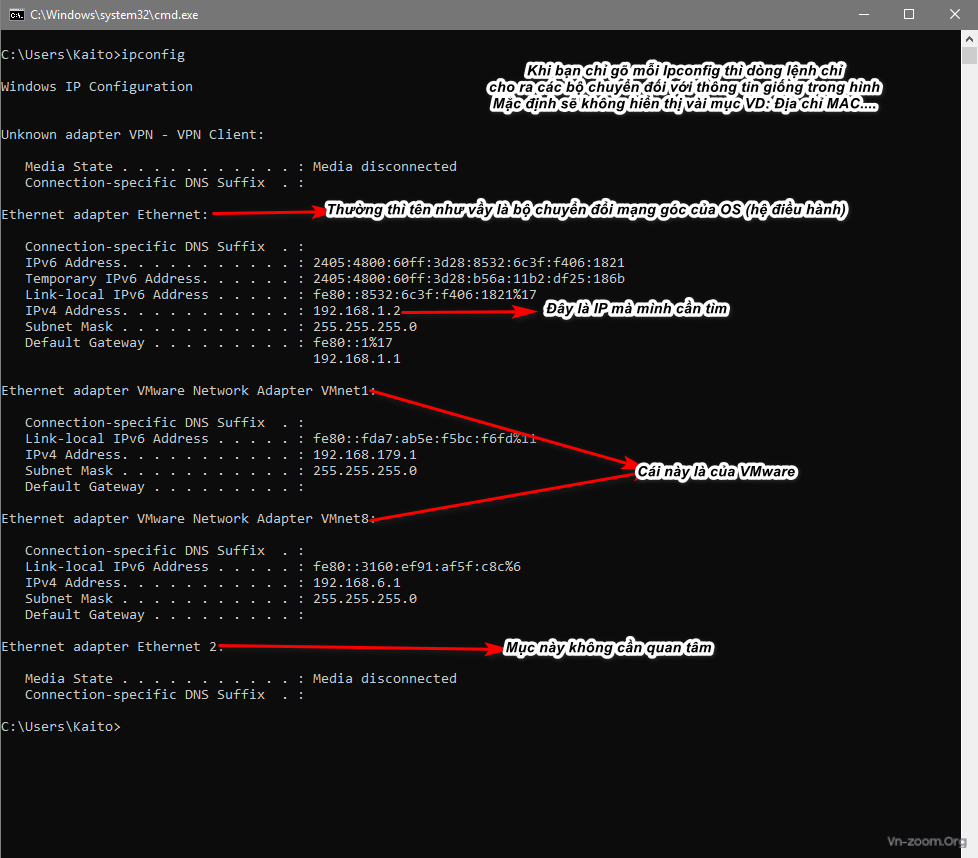

+ Để biết các bạn sử dụng IP nào thì sử dụng câu lệnh Ipconfig để tìm bộ chuyển đổi mạng | Của mình là IP : 192.168.1.2

+ Sau khi tìm được địa chỉ mạng cần tìm thì các bạn tiến hành quay trở lại tệp cấu hình và thay đổi

+ Đối với mình thì mình ko dùng Port, phần Port sau này mình sẽ tìm để kết hợp luôn với DNS mã hóa và DNS Proxy

Code bên dưới là phần thay đổi

Mã:

# Setup the network addresses you are protecting

ipvar HOME_NET 192.168.1.0

# Set up the external network addresses. Leave as "any" in most situations

ipvar EXTERNAL_NET !$HOME_NET

+ Tại sao mình để HOME_NET <== vì đây là tên của địa chỉ IP mà ứng dụng cần quan tâm

+ Đổi IP 192.168.1.0 để có thể quét toàn bộ các địa chỉ IP mà IP đó ping đến

+ Tiếp phần cấu hình bên dưới | Như các bạn thấy mục dưới là nơi mà tệp cấu hình cần biết các quy tắc là cấu hình cần biết nằm ở đâu

+ Ta thay đổi ../ thành c:\snort\

Mã:

# Path to your rules files (this can be a relative path)

# Note for Windows users: You are advised to make this an absolute path,

# such as: c:\snort\rules

var RULE_PATH ../rules

var SO_RULE_PATH ../so_rules

var PREPROC_RULE_PATH ../preproc_rules

+ Sau khi thay đổi ta có code bên dưới

Mã:

# Path to your rules files (this can be a relative path)

# Note for Windows users: You are advised to make this an absolute path,

# such as: c:\snort\rules

var RULE_PATH c:\snort\rules

var SO_RULE_PATH c:\snort\so_rules

var PREPROC_RULE_PATH c:\snort\preproc_rules

+ Tiếp đến phần code bên dưới thay đổi giống bên trên

Code gốc

Mã:

# If you are using reputation preprocessor set these

var WHITE_LIST_PATH ../rules

var BLACK_LIST_PATH ../rules

Code đã thay đổi

Mã:

# If you are using reputation preprocessor set these

var WHITE_LIST_PATH c:\snort\rules

var BLACK_LIST_PATH c:\snort\rules

+ Phần cấu hình ghi nhật ký các bạn làm theo như bên dưới

Code gốc

Mã:

# Configure default log directory for snort to log to. For more information see snort -h command line options (-l)

#

# config logdir:

Code đã thay đổi

Mã:

# Configure default log directory for snort to log to. For more information see snort -h command line options (-l)

#

config logdir: c:\snort\log

+ Tiếp đến là chỉ đến đường dẫn thư viện .dll

Code gốc

Mã:

# path to dynamic preprocessor libraries

dynamicpreprocessor directory /usr/local/lib/snort_dynamicpreprocessor/

# path to base preprocessor engine

dynamicengine /usr/local/lib/snort_dynamicengine/libsf_engine.so

# path to dynamic rules libraries (Shared Object (SO) Rules)

# Set this path to where the compiled *.so binaries are installed

dynamicdetection directory /usr/local/lib/snort_dynamicrules

Code đã sửa đổi

Mã:

# path to dynamic preprocessor libraries

dynamicpreprocessor directory c:/snort/lib/snort_dynamicpreprocessor

# path to base preprocessor engine

dynamicengine c:/snort/lib/snort_dynamicengine/sf_engine.dll

# path to dynamic rules libraries

#dynamicdetection directory c:/snort/lib/snort_dynamicrules

+ Phần chuẩn hóa mạng thì các bạn loại bỏ hết

Code gốc

Mã:

# Inline packet normalization. For more information, see README.normalize

# Does nothing in IDS mode

preprocessor normalize_ip4

preprocessor normalize_tcp: block, rsv, pad, urp, req_urg, req_pay, req_urp, ips, ecn stream

preprocessor normalize_icmp4

preprocessor normalize_ip6

preprocessor normalize_icmp6

Code đã sửa đổi

Mã:

# Inline packet normalization. For more information, see README.normalize

# Does nothing in IDS mode

#preprocessor normalize_ip4

#preprocessor normalize_tcp: block, rsv, pad, urp, req_urg, req_pay, req_urp, ips, ecn stream

#preprocessor normalize_icmp4

#preprocessor normalize_ip6

#preprocessor normalize_icmp6

+ Mục tiếp theo

Code gốc <=thêm dấu khác (#) ở đằng trước để vô hiệu hóa chức năng này

Mã:

# Back Orifice detection.

preprocessor bo

+ Tiếp đến là phần cấu hình tệp cấu hình danh sách đen và danh sách trắng

Code

Mã:

# Reputation preprocessor. For more information see README.reputation

preprocessor reputation: \

memcap 500, \

priority whitelist, \

nested_ip inner, \

whitelist $WHITE_LIST_PATH\white_list.rules, \

blacklist $BLACK_LIST_PATH\black_list.rules

+ Đối với danh sách trắng và danh sách đen các bạn cần chú ý.

+ Khi cài chỉ có mỗi danh sách đen thôi nhưng tên lại không giống với tệp cấu hình.

+ Các bạn cần tạo 1 vài tệp với tên white_list.rules với phần lưu lại như ANSI <== nếu ko đúng sẽ báo lỗi

+ Để ứng dụng có thể hiểu rõ nếu có lỗi khi chạy tập lệnh

- Các bạn cần vào tệp cấu hình lệnh như bên dưới <== tìm các chuỗi có tên tương ứng

Mã:

# site specific rules

include $RULE_PATH\local.rules

- Sau đó các bạn kéo và tìm tên blacklist.rule <= Đổi thành black_list.rules

- Và tạo thêm một quy tắc với danh sách trắng <== Nếu thích, chỉ cần gõ lại giống như danh sách đen là được

+ Phần tiếp đến các bạn cần tìm đến quy tắc này <= Tức là quy tắc ta đã chỉnh sửa ở danh sách đen/trắng

Mã:

# site specific rules

include $RULE_PATH\local.rules

+ Đổi / thành \ hết tất cả. <== Mở tệp cấu hình các bạn sẽ thấy.

+ Tại sau lại đổi, vì nếu không đổi thì có thể bị lỗi đường dẫn (làm cho chắc ăn đó mà)

*. Sau khi hoàn tất thì các bạn lưu lại

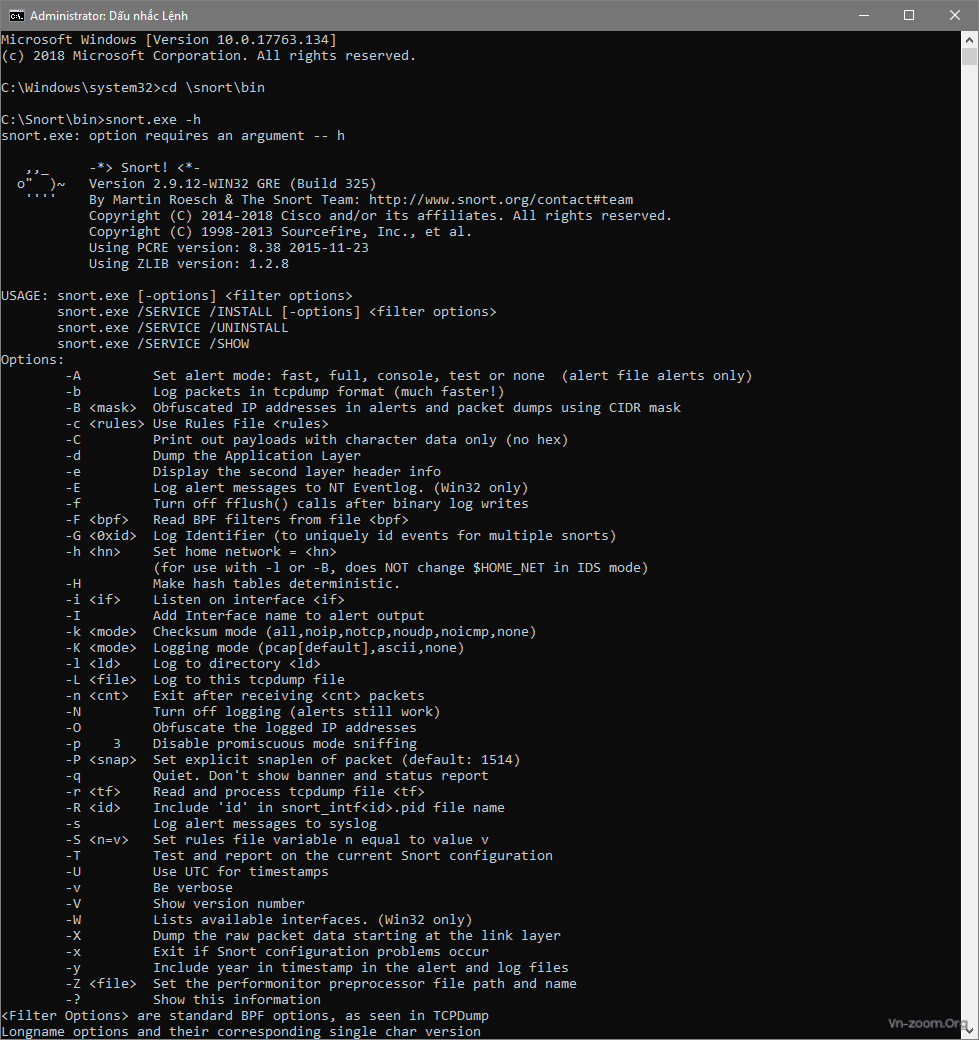

*. Tiếp đến mà mở CMD với quyền Admin các bạn gõ CD \snort\bin

*. Để biết thêm các dòng lệnh các bạn gõ snort.exe -h

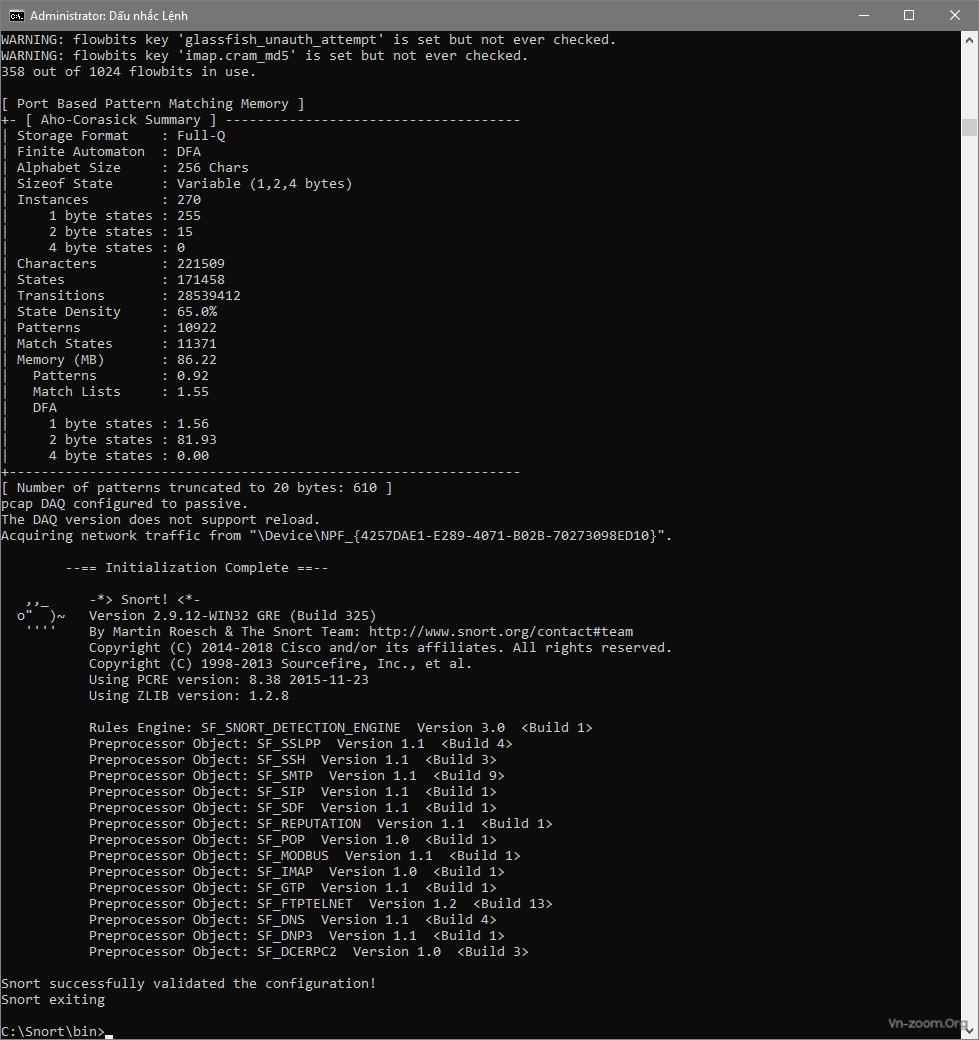

* Sau khi đã chỉ định đến Bin thì các bạn gõ tiếp snort.exe -i 4 -c c:\snort\etc\snort.conf -T

*. Nếu chạy lần đầu sẽ bị báo lỗi nhưng không sau. Bạn chạy lại 1 lần nữa sẽ được | Đây cũng chính là phần tìm bug để giải quyết các lỗi để sau đó ta cài đặt dịch vụ để Snort có thể vận hành.

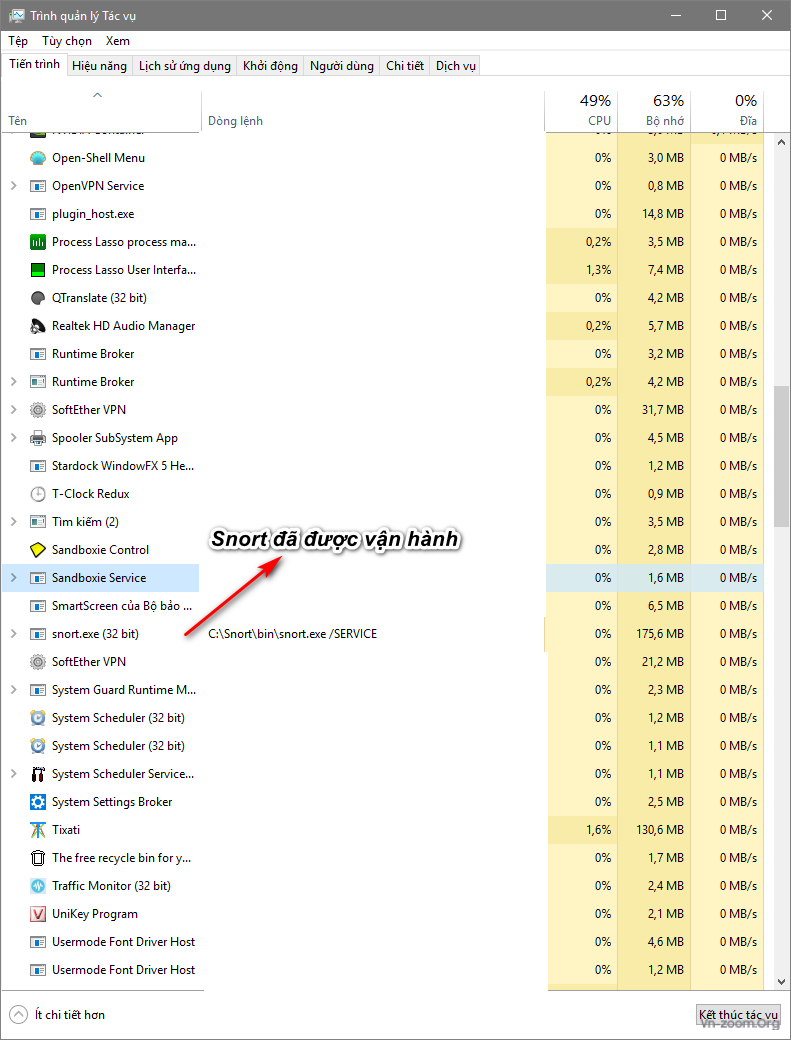

*. Hình bên trên là test cấu hình thành công rồi đó | giờ tiến hành cài dịch vụ cho Snort

*. Để cài dịch vụ các bạn sử dụng dòng lệnh được tham khảo ở mục -h

*. Các bạn gõ như sau : snort.exe /service/ install -c c:\snort\etc\snort.conf -l c:\snort\log

*. Dòng lệnh trên mình chỉ cho Snort chạy và lưu nhật ký lại <== chưa thêm các lệnh khác vào

* Như vậy là quá trình Snort vận hành hoàn tất rồi đó

*. Nếu quá trình khởi động máy Snort không tự chạy dịch vụ các bạn mở dịch vụ kích mục tự chay cho Snort

*. Nếu có bug khởi động (mặc dù đã kích hoạt tự động) | Các bạn tạo 1 tệp .cmd hoặc .bat

*. Copy dòng lệnh bên dưới rồi lưu lại

Mã:

@Echo off

Net start SnortSvc

*. Sau đó mở lịch trình của win lên và cho vào danh sách logon để tự chạy. Quá trình để ứng dụng này chạy khá là tốn thời gian đấy các bạn à

P/s: Chúc các bạn thành công