Vn-Z.vn Ngày 29 tháng 10 năm 2022, Thomson Reuters là tập đoàn truyền thông , tài chính đa quốc gia, vừa bị rò rỉ cơ sở dữ liệu mở với nhiều dữ liệu nhạy cảm của khách hàng và các công ty, bao gồm cả mật khẩu máy chủ của bên thứ ba ở định dạng văn bản. Những kẻ tấn công có thể sử dụng các chi tiết cho một cuộc tấn công chuỗi cung ứng.

Theo Nhóm nghiên cứu từ Cybernews, nhóm này phát hiện ra Thomson Reuters đã lộ ít nhất ba hệ thống cơ sở dữ liệu của mình mà bất kỳ ai cũng có thể xem. Một trong những cơ sở dữ liệu bị rò rỉ dưới dạng ElasticSearch 3TB mở công khai. Cơ sở dữ liệu chứa một lượng lớn thông tin nhạy cảm, cập nhật từ khắp các nền tảng của Thomson Reuters , dù sau đó tập đoàn này đã nhận ra vấn đề và khắc phục nó ngay lập tức.

Được biết Thomson Reuters cung cấp cho khách hàng các sản phẩm công cụ truyền thông từ doanh nghiệp Reuters Connect, dịch vụ nghiên cứu pháp lý và cơ sở dữ liệu Westlaw, hệ thống tự động hóa thuế ONESOURCE, bộ nghiên cứu trực tuyến gồm các biên tập và tài liệu nguồn Checkpoint, và các công cụ khác.

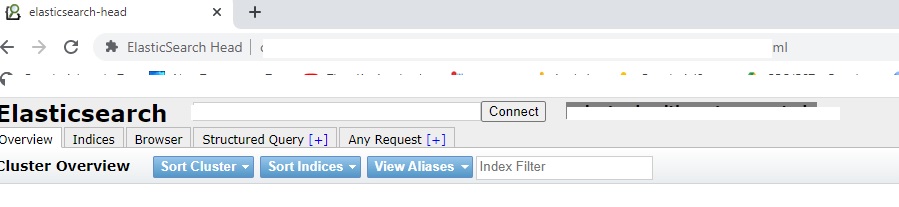

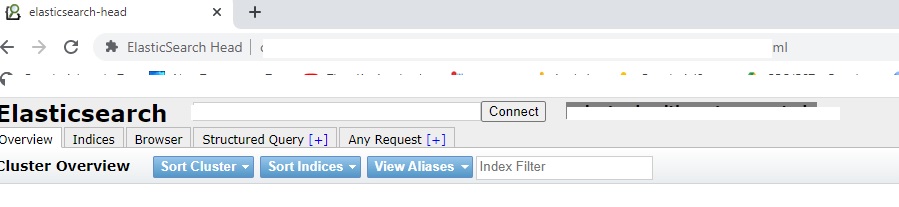

Dung lượng của cơ sở dữ liệu mở được nhóm Cybernews phát hiện tương ứng với với hệ thống cơ sở dữ liệu công ty đang sử dụng ElasticSearch, một kho lưu trữ dữ liệu được các doanh nghiệp ưa chuộng với khối lượng dữ liệu lớn và cập nhật liên tục.

Cách đặt tên của cơ sở dữ liệu ElasticSearch bên trong máy chủ Thomson Reuters cho thấy rằng phiên bản dữ liệu mở này được sử dụng như một máy chủ ghi nhật ký và thu thập một lượng lớn dữ liệu thông qua tương tác giữa người dùng và máy khách. Nói cách khác, Thomson Reuters đã thu thập vàlàm tiết lộ hàng nghìn gigabyte dữ liệu.

Theo các nhà nghiên cứu của Cybernews, họ tin rằng khối dữ liệu này trị giá hàng triệu đô la nếu được rao bán trên các diễn đàn tội phạm ngầm vì nhiều nguy cơ bảo mật mà từ đó cugn cấp cho các hệ thống khác.

Thomson Reuters tuyên bố rằng trong số ba máy chủ bị định cấu hình sai được Cybernews thông báo, có hai máy chủ được thiết kế mà người ta có thể truy cập công khai. Máy chủ thứ ba là máy chủ phi sản xuất dành cho “nhật ký ứng dụng từ môi trường tiền sản xuất / triển khai”.

Dấu thời gian trên các mẫu dữ liệu được nhóm Cybernews phát hiện cho thấy rằng thông tin dữ liệu đã được ghi trong thời gian gần đây, một số phần dữ liệu mới được cập nhật vào ngày 26 tháng 10. Theo Cybernews , nhật ký trong cơ sở dữ liệu mở chứa thông tin nhạy cảm và có thể dẫn đến các cuộc tấn công chuỗi cung ứng. nếu bị các hacker và kẻ xấu truy cập.

Nhóm Cybernews lấy ví dụ: Tập dữ liệu mở có thông tin xác thực truy cập vào các máy chủ của bên thứ ba. Các chi tiết được lưu giữ ở định dạng văn bản rõ ràng, hiển thị cho bất kỳ ai thu thập thông tin qua phiên bản đang mở. Theo Mantas Sasnauskas, Trưởng bộ phận Nghiên cứu Bảo mật tại Cybernews, loại thông tin này sẽ cho phép "các tác nhân đe dọa" tìm được vị trí ban đầu trong các hệ thống được sử dụng bởi các công ty làm việc với Thomson Reuters.

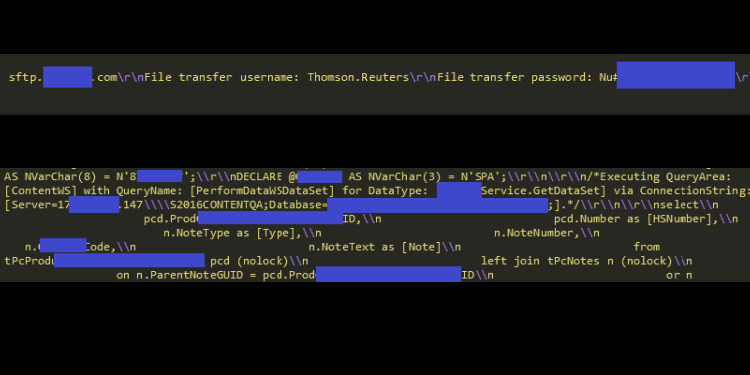

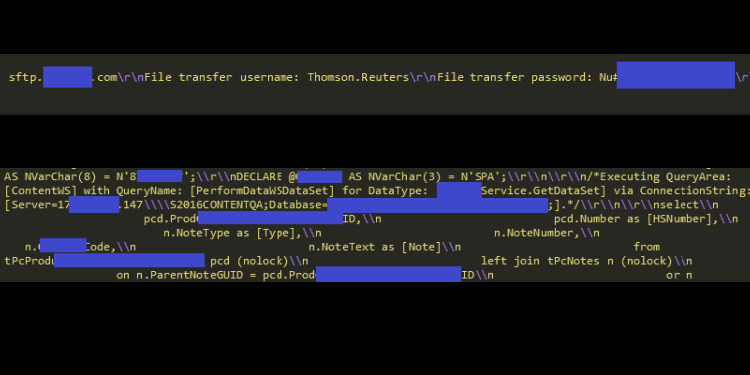

mật khẩu / thông tin xác thực cho máy chủ bên thứ ba (trên cùng) và nhật ký chuỗi kết nối (bên dưới) trên cơ sở dữ liệu. Ảnh :Cybernews.

Cybernews cũng tìm thấy nơi mở chứa nhật ký đăng nhập và có thể đặt lại mật khẩu. Dù nhật ký đăng nhập và cập nhật mật khẩu này không tiết lộ mật khẩu cũ hoặc mới, nhưng nhật ký hiển thị địa chỉ email của chủ tài khoản và có thể thấy thời gian chính xác truy vấn thay đổi mật khẩu được gửi.

Theo Wiki Elasticsearch là công cụ tìm kiếm dựa trên phần mềm Lucene. Elasticsearch cung cấp các bộ máy tìm kiếm dạng phân tán, có đầy đủ công cụ vớit giao diện web HTTP hỗ trợ dữ liệu JSON. Elasticsearch được phát triển bằng Java và được phát hành dạng nguồn mở theo giấy phép Apache. ElasticSearch cũng là bộ lưu trữ dữ liệu rất phổ biến và được sử dụng rộng rãi nhưng dễ bị định cấu hình sai, khiến bất kỳ ai cũng có thể truy cập được.

Sasnauskas từ Cybernews chia sẻ thêm rằng Phiên bản Elasticsearch để mở chứa dữ liệu nhạy cảm và đã được lập chỉ mục thông qua các công cụ tìm kiếm IoT [internet vạn vật] phổ biến. Cơ sở dữ liệu bị lộ được xem là bàn đạp cho các cuộc tấn công lớn , kẻ xấu có thể khai thác không chỉ các hệ thống nội bộ mà có thể thực hiện các cuộc tấn công chuỗi cung ứng. Một lỗi đơn giản của con người có thể dẫn đến các cuộc tấn công tàn khốc, từ xâm nhập dữ liệu đến ransomware"

Nhóm nghiên cứu Cybernews đã liên hệ với Thomson Reuters khi phát hiện ra cơ sở dữ liệu bị rò rỉ , Thomson Reuter đã gỡ bỏ phiên bản mở bị rò rỉ ngay lập tức và tiến hành các cuộc điều tra . Đại diện của Thomson Reuters trả lời Cybernews rằng “Sau khi nhận được thông báo, chúng tôi đã lập tức điều tra những phát hiện do Cybernews cung cấp liên quan đến ba máy chủ có khả năng bị cấu hình sai”. Hai trong số các máy chủ được thiết kế để có thể truy cập công khai, trong khi máy chủ thứ ba là máy chủ phi sản xuất liên quan đến một trong những sản phẩm của Thomson Reuters, ONESOURCE Global Trade Product. Công cụ này cho phép người dùng “quản lý xuất / nhập khẩu, sàng lọc các biện pháp trừng phạt và các hoạt động kiểm soát thương mại khác cũng như các hồ sơ liên quan.”

Các máy chủ phi sản xuất ( Non-production servers) thường không lưu trữ dữ liệu ứng dụng ,. Tuy nhiên, điều đó không có nghĩa là các chi tiết được lưu trữ ở đó kém nhạy cảm hơn.

Sasnauskas cho rằng “Phiên bản máy chủ mở giống như một máy chủ phát triển có thể bao gồm toàn bộ cơ sở hạ tầng và thường chứa dữ liệu và hoạt động khách hàng nhạy cảm hơn”

Theo Cybernews,họ tin rằng bất kỳ sự mất mát thông tin nào trên tập dữ liệu không chỉ có thể gây hại cho Thomson Reuters và các khách hàng của họ mà còn gây bất lợi cho lợi ích công cộng. Martynas Vareikis, Nhà nghiên cứu bảo mật thông tin tại Cybernews, các tác nhân đe dọa có thể sử dụng các địa chỉ email được tiết lộ trong tập dữ liệu để thực hiện các cuộc tấn công lừa đảo. Những kẻ tấn công cũng có thể mạo danh Thomson Reuters và gửi hóa đơn giả cho khách hàng của công ty.

Khi kẻ tấn công biết rõ các thông tin khách hàng tử Thomson Reuters , giúp chúng tấn công trúng mục tiêu hơn.

Theo Vareikis, nguyên nhân vụ rò rỉ dữ liệu là do lỗi định cấu hình sai trên dịch vụ Cân bằng tải Load Balancing AWS .

Vn-Z.vn team tổng hợp tham khảo Cybernews

Được biết Thomson Reuters cung cấp cho khách hàng các sản phẩm công cụ truyền thông từ doanh nghiệp Reuters Connect, dịch vụ nghiên cứu pháp lý và cơ sở dữ liệu Westlaw, hệ thống tự động hóa thuế ONESOURCE, bộ nghiên cứu trực tuyến gồm các biên tập và tài liệu nguồn Checkpoint, và các công cụ khác.

Dung lượng của cơ sở dữ liệu mở được nhóm Cybernews phát hiện tương ứng với với hệ thống cơ sở dữ liệu công ty đang sử dụng ElasticSearch, một kho lưu trữ dữ liệu được các doanh nghiệp ưa chuộng với khối lượng dữ liệu lớn và cập nhật liên tục.

Cách đặt tên của cơ sở dữ liệu ElasticSearch bên trong máy chủ Thomson Reuters cho thấy rằng phiên bản dữ liệu mở này được sử dụng như một máy chủ ghi nhật ký và thu thập một lượng lớn dữ liệu thông qua tương tác giữa người dùng và máy khách. Nói cách khác, Thomson Reuters đã thu thập vàlàm tiết lộ hàng nghìn gigabyte dữ liệu.

Theo các nhà nghiên cứu của Cybernews, họ tin rằng khối dữ liệu này trị giá hàng triệu đô la nếu được rao bán trên các diễn đàn tội phạm ngầm vì nhiều nguy cơ bảo mật mà từ đó cugn cấp cho các hệ thống khác.

Thomson Reuters tuyên bố rằng trong số ba máy chủ bị định cấu hình sai được Cybernews thông báo, có hai máy chủ được thiết kế mà người ta có thể truy cập công khai. Máy chủ thứ ba là máy chủ phi sản xuất dành cho “nhật ký ứng dụng từ môi trường tiền sản xuất / triển khai”.

Dấu thời gian trên các mẫu dữ liệu được nhóm Cybernews phát hiện cho thấy rằng thông tin dữ liệu đã được ghi trong thời gian gần đây, một số phần dữ liệu mới được cập nhật vào ngày 26 tháng 10. Theo Cybernews , nhật ký trong cơ sở dữ liệu mở chứa thông tin nhạy cảm và có thể dẫn đến các cuộc tấn công chuỗi cung ứng. nếu bị các hacker và kẻ xấu truy cập.

Nhóm Cybernews lấy ví dụ: Tập dữ liệu mở có thông tin xác thực truy cập vào các máy chủ của bên thứ ba. Các chi tiết được lưu giữ ở định dạng văn bản rõ ràng, hiển thị cho bất kỳ ai thu thập thông tin qua phiên bản đang mở. Theo Mantas Sasnauskas, Trưởng bộ phận Nghiên cứu Bảo mật tại Cybernews, loại thông tin này sẽ cho phép "các tác nhân đe dọa" tìm được vị trí ban đầu trong các hệ thống được sử dụng bởi các công ty làm việc với Thomson Reuters.

mật khẩu / thông tin xác thực cho máy chủ bên thứ ba (trên cùng) và nhật ký chuỗi kết nối (bên dưới) trên cơ sở dữ liệu. Ảnh :Cybernews.

Cybernews cũng tìm thấy nơi mở chứa nhật ký đăng nhập và có thể đặt lại mật khẩu. Dù nhật ký đăng nhập và cập nhật mật khẩu này không tiết lộ mật khẩu cũ hoặc mới, nhưng nhật ký hiển thị địa chỉ email của chủ tài khoản và có thể thấy thời gian chính xác truy vấn thay đổi mật khẩu được gửi.

Theo Wiki Elasticsearch là công cụ tìm kiếm dựa trên phần mềm Lucene. Elasticsearch cung cấp các bộ máy tìm kiếm dạng phân tán, có đầy đủ công cụ vớit giao diện web HTTP hỗ trợ dữ liệu JSON. Elasticsearch được phát triển bằng Java và được phát hành dạng nguồn mở theo giấy phép Apache. ElasticSearch cũng là bộ lưu trữ dữ liệu rất phổ biến và được sử dụng rộng rãi nhưng dễ bị định cấu hình sai, khiến bất kỳ ai cũng có thể truy cập được.

Sasnauskas từ Cybernews chia sẻ thêm rằng Phiên bản Elasticsearch để mở chứa dữ liệu nhạy cảm và đã được lập chỉ mục thông qua các công cụ tìm kiếm IoT [internet vạn vật] phổ biến. Cơ sở dữ liệu bị lộ được xem là bàn đạp cho các cuộc tấn công lớn , kẻ xấu có thể khai thác không chỉ các hệ thống nội bộ mà có thể thực hiện các cuộc tấn công chuỗi cung ứng. Một lỗi đơn giản của con người có thể dẫn đến các cuộc tấn công tàn khốc, từ xâm nhập dữ liệu đến ransomware"

Nhóm nghiên cứu Cybernews đã liên hệ với Thomson Reuters khi phát hiện ra cơ sở dữ liệu bị rò rỉ , Thomson Reuter đã gỡ bỏ phiên bản mở bị rò rỉ ngay lập tức và tiến hành các cuộc điều tra . Đại diện của Thomson Reuters trả lời Cybernews rằng “Sau khi nhận được thông báo, chúng tôi đã lập tức điều tra những phát hiện do Cybernews cung cấp liên quan đến ba máy chủ có khả năng bị cấu hình sai”. Hai trong số các máy chủ được thiết kế để có thể truy cập công khai, trong khi máy chủ thứ ba là máy chủ phi sản xuất liên quan đến một trong những sản phẩm của Thomson Reuters, ONESOURCE Global Trade Product. Công cụ này cho phép người dùng “quản lý xuất / nhập khẩu, sàng lọc các biện pháp trừng phạt và các hoạt động kiểm soát thương mại khác cũng như các hồ sơ liên quan.”

Các máy chủ phi sản xuất ( Non-production servers) thường không lưu trữ dữ liệu ứng dụng ,. Tuy nhiên, điều đó không có nghĩa là các chi tiết được lưu trữ ở đó kém nhạy cảm hơn.

Sasnauskas cho rằng “Phiên bản máy chủ mở giống như một máy chủ phát triển có thể bao gồm toàn bộ cơ sở hạ tầng và thường chứa dữ liệu và hoạt động khách hàng nhạy cảm hơn”

Theo Cybernews,họ tin rằng bất kỳ sự mất mát thông tin nào trên tập dữ liệu không chỉ có thể gây hại cho Thomson Reuters và các khách hàng của họ mà còn gây bất lợi cho lợi ích công cộng. Martynas Vareikis, Nhà nghiên cứu bảo mật thông tin tại Cybernews, các tác nhân đe dọa có thể sử dụng các địa chỉ email được tiết lộ trong tập dữ liệu để thực hiện các cuộc tấn công lừa đảo. Những kẻ tấn công cũng có thể mạo danh Thomson Reuters và gửi hóa đơn giả cho khách hàng của công ty.

Khi kẻ tấn công biết rõ các thông tin khách hàng tử Thomson Reuters , giúp chúng tấn công trúng mục tiêu hơn.

Theo Vareikis, nguyên nhân vụ rò rỉ dữ liệu là do lỗi định cấu hình sai trên dịch vụ Cân bằng tải Load Balancing AWS .

Vn-Z.vn team tổng hợp tham khảo Cybernews

BÀI MỚI ĐANG THẢO LUẬN