hongmieu98

Rìu Vàng Đôi

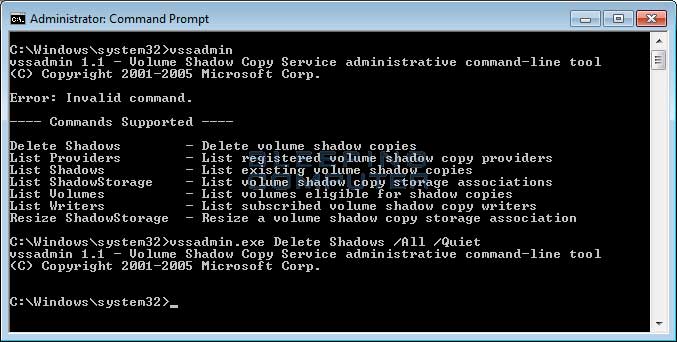

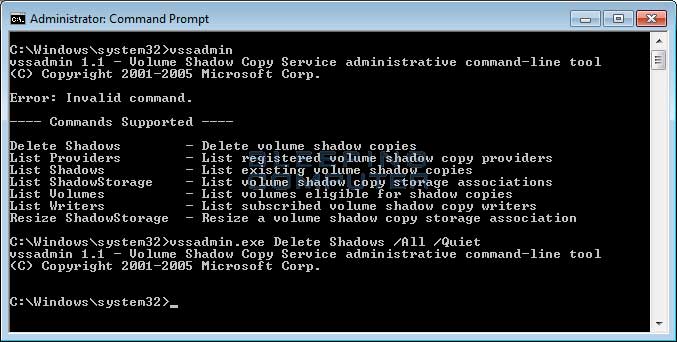

Nếu bạn đã đọc bài về dòng STOP ransomware ở đây. Chắc hẳn các bạn đã thấy mình đề cập đến dòng lệnh mà ransomware hay dùng để xoá đi các bản backup tự động của windows bằng dòng lệnh thường gặp đó là vssadmin.exe Delete Shadows /All /Quiet. Vậy shadow copies là gì, và nó có vai trò gì mà người tạo ra ransomware lại muốn xoá đến thế...

*** Tại sao vssadmin nên được đổi tên???

Shadow Volume Copies được ra mắt cùng với Windows Vista với mục đích tạo snapshot hoặc backup của các tệp cho dù các tệp có đang được mở hay không. Do những bản sao lưu này được tự động làm mỗi ngày nên bạn có thể khôi phục tệp tin bị xoá, bị thay đổi một cách dễ dàng. Cùng với đó, ta còn có System restore với mục đích là đưa windows trở về trạng thái còn hoạt động được nếu có lỗi xảy ra. Kể từ Windows Vista, Microsoft đã tạo ra một tool có tên là vssadmin.exe để cho administrator quản lý các shadow copies của mình.

Mặc định, Windows sẽ tạo ra bản sao lưu mỗi ngày của ổ C:, và vì thư mục Documents là thư mục mặc định lưu tài liệu, nên các tài liệu cũng sẽ được backup theo. Tất nhiên đây không hẳn là cách để chúng ta backup dữ liệu, nhưng nó là tính năng giúp có thể khôi phục lại dữ liệu khi bị chỉnh sửa hay xoá. Tất nhiên là người tạo ra ransomware cũng biết điều này, vậy nên hầu hết các trường hợp ransomware sẽ xoá toàn bộ các bản sao đó để ngăn việc sử dụng shadow copies này.

Có nhiều cách để xoá, tuy nhiên cách thông dụng nhất là dùng dòng lệnh ở trên. Lệnh này sẽ được thực thi dưới quyền Admin, vậy một số ransomware sẽ inject nó vào tiến trình nào đó chạy dưới quyền admin để thực thi, nhờ đó UAC sẽ không hiện lên.

Cũng vì lý do công cụ vssadmin.exe không được dùng thường xuyên cho lắm, mình khuyên các bạn nên đổi tên nó để tắt nó đi. Tất nhiên không thể chống lại toàn bộ ransomware nhưng với cách này sẽ ngăn được hầu hết các loại có mặt hiện nay.

*** Tạo task schedule để tạo sao lưu thường xuyên

Có một điều là khi tạo bản sao lưu, windows sẽ sử dụng vssadmin. Vậy nên để thay thế, chúng ta sẽ tạo một task schedule để thường xuyên backup bằng cách sử dụng lệnh WMIC sau:

Wmic.exe /Namespace:\\root\default Path SystemRestore Call CreateRestorePoint "%DATE%", 100, 7

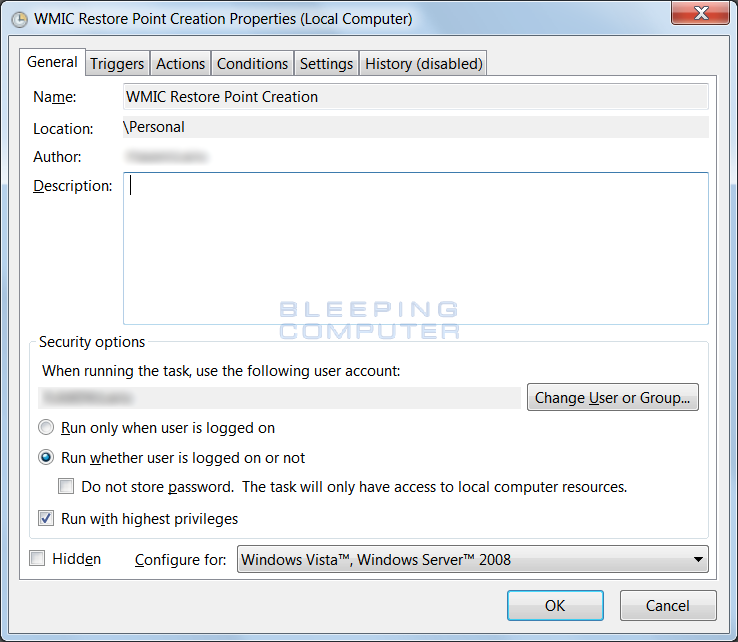

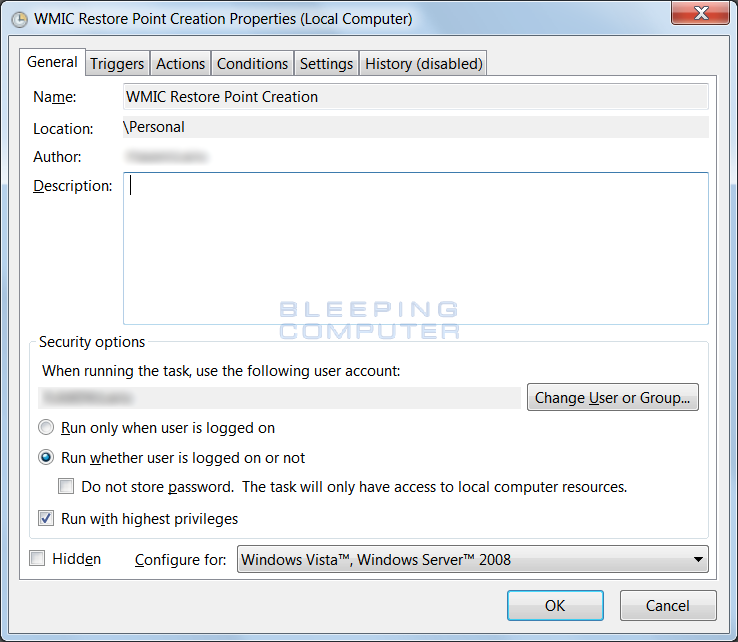

Khi tạo New Task, trong tab General chọn Run whether user is logged on or not và Run with highest privileges như hình dưới. Nó sẽ bắt lưu lại mật khẩu để nó có thể thực hiện mà không cần log on. Nếu sử dụng qua GPO và không muốn lưu mật khẩu thì chọn Run only when user is logged on .

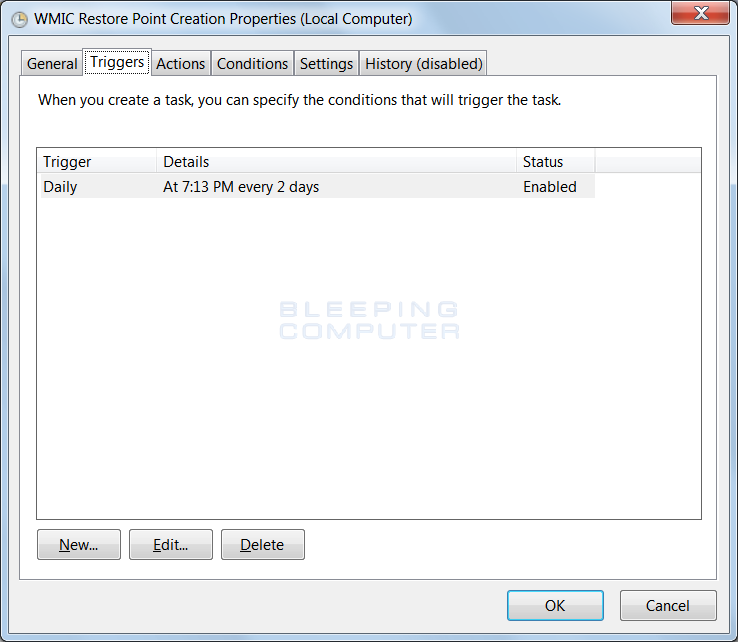

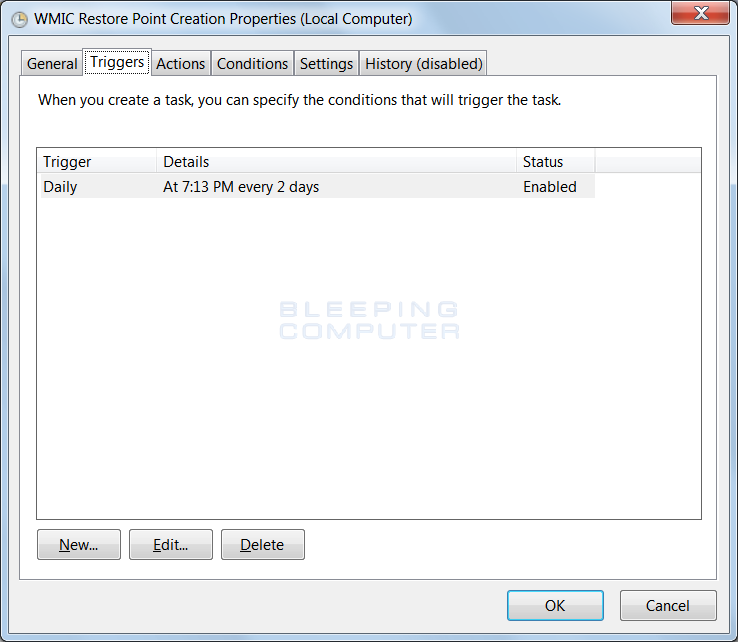

Trong tab Triggers , tuỳ chỉnh thời gian mà lệnh sẽ chạy, ví dụ như mỗi hai ngày như hình

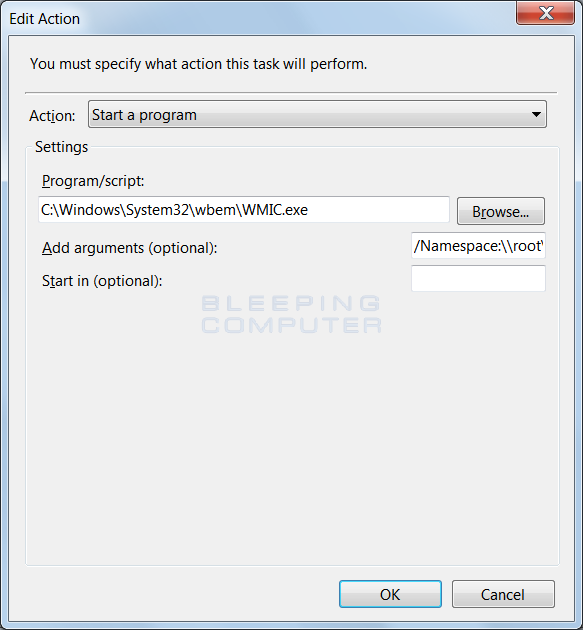

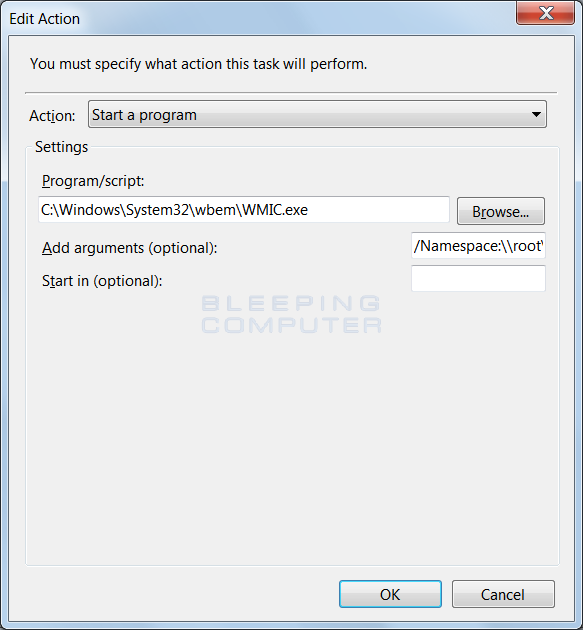

Cuối cùng, trong tab Actions, chọn New và nhập C:\Windows\System32\wbem\WMIC.exe vào mục Program/Script . Trong mục Add arguments sẽ nhập /Namespace:\\root\default Path SystemRestore Call CreateRestorePoint "%DATE%", 100, 7 như hình dưới

Vậy là xong rồi. Nếu muốn thiết lập qua GPO, chúng ta sẽ làm như hướng dẫn của Microsoft ở đây.

*** Đổi tên vssadmin

Để đổi tên, chúng ta sẽ dùng file bat có thể tải ở đây. File bat đấy sẽ có code như sau:

vssadmin sẽ được đổi tên thành vssadmin.exe-ngày-thời gian. Bạn có thể đổi tên khác bằng cách sửa code nếu muốn. Trong trường hợp muốn sử dụng lại tool, chỉ cần thay đổi tên trở lại thành vssadmin.exe là xong. Việc thay đổi tên này chỉ tắt tính năng Shadow Explorer mà không ảnh hưởng gì khác đến hệ thống. Nếu có bất kì vấn đề gì xảy ra chỉ cần đổi lại tên là xong =))))

*** Tại sao vssadmin nên được đổi tên???

Shadow Volume Copies được ra mắt cùng với Windows Vista với mục đích tạo snapshot hoặc backup của các tệp cho dù các tệp có đang được mở hay không. Do những bản sao lưu này được tự động làm mỗi ngày nên bạn có thể khôi phục tệp tin bị xoá, bị thay đổi một cách dễ dàng. Cùng với đó, ta còn có System restore với mục đích là đưa windows trở về trạng thái còn hoạt động được nếu có lỗi xảy ra. Kể từ Windows Vista, Microsoft đã tạo ra một tool có tên là vssadmin.exe để cho administrator quản lý các shadow copies của mình.

Mặc định, Windows sẽ tạo ra bản sao lưu mỗi ngày của ổ C:, và vì thư mục Documents là thư mục mặc định lưu tài liệu, nên các tài liệu cũng sẽ được backup theo. Tất nhiên đây không hẳn là cách để chúng ta backup dữ liệu, nhưng nó là tính năng giúp có thể khôi phục lại dữ liệu khi bị chỉnh sửa hay xoá. Tất nhiên là người tạo ra ransomware cũng biết điều này, vậy nên hầu hết các trường hợp ransomware sẽ xoá toàn bộ các bản sao đó để ngăn việc sử dụng shadow copies này.

Có nhiều cách để xoá, tuy nhiên cách thông dụng nhất là dùng dòng lệnh ở trên. Lệnh này sẽ được thực thi dưới quyền Admin, vậy một số ransomware sẽ inject nó vào tiến trình nào đó chạy dưới quyền admin để thực thi, nhờ đó UAC sẽ không hiện lên.

Cũng vì lý do công cụ vssadmin.exe không được dùng thường xuyên cho lắm, mình khuyên các bạn nên đổi tên nó để tắt nó đi. Tất nhiên không thể chống lại toàn bộ ransomware nhưng với cách này sẽ ngăn được hầu hết các loại có mặt hiện nay.

*** Tạo task schedule để tạo sao lưu thường xuyên

Có một điều là khi tạo bản sao lưu, windows sẽ sử dụng vssadmin. Vậy nên để thay thế, chúng ta sẽ tạo một task schedule để thường xuyên backup bằng cách sử dụng lệnh WMIC sau:

Wmic.exe /Namespace:\\root\default Path SystemRestore Call CreateRestorePoint "%DATE%", 100, 7

Khi tạo New Task, trong tab General chọn Run whether user is logged on or not và Run with highest privileges như hình dưới. Nó sẽ bắt lưu lại mật khẩu để nó có thể thực hiện mà không cần log on. Nếu sử dụng qua GPO và không muốn lưu mật khẩu thì chọn Run only when user is logged on .

Trong tab Triggers , tuỳ chỉnh thời gian mà lệnh sẽ chạy, ví dụ như mỗi hai ngày như hình

Cuối cùng, trong tab Actions, chọn New và nhập C:\Windows\System32\wbem\WMIC.exe vào mục Program/Script . Trong mục Add arguments sẽ nhập /Namespace:\\root\default Path SystemRestore Call CreateRestorePoint "%DATE%", 100, 7 như hình dưới

Vậy là xong rồi. Nếu muốn thiết lập qua GPO, chúng ta sẽ làm như hướng dẫn của Microsoft ở đây.

*** Đổi tên vssadmin

Để đổi tên, chúng ta sẽ dùng file bat có thể tải ở đây. File bat đấy sẽ có code như sau:

@echo off

REM We are redirecting the output of the commands and any errors to NUL.

REM If you would like to see the output, then remove the 2>NUL from the end of the commands.

REM Check if vssadmin.exe exists. If not, abort the script

if NOT exist %WinDir%\system32\vssadmin.exe (

echo.

echo.%WinDir%\system32\vssadmin.exe does not exist!

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM Check if the script was started with Administrator privileges.

REM Method from http://stackoverflow.com/questions/4051883/batch-script-how-to-check-for-admin-rights

net session >nul 2>&1

if %errorLevel% NEQ 0 (

echo.

echo You do not have the required Administrator privileges.

echo.

echo Please run the script again as an Administrator.

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM We need to give the Administrators ownership before we can change permissions on the file

takeown /F %WinDir%\system32\vssadmin.exe /A >nul 2>&1

REM Give Administrators the Change permissions for the file

CACLS %WinDir%\system32\vssadmin.exe /E /G "Administrators":C >nul 2>&1

REM Generate the name we are going to use when rename vssadmin.exe

REM This filename will be based off of the date and time.

REM http://blogs.msdn.com/b/myocom/archive/2005/06/03/so-what-the-heck-just-happened-there.aspx

for /f "delims=/ tokens=1-3" %%a in ("%DATE:~4%") do (

for /f "delims=:. tokens=1-4" %%m in ("%TIME: =0%") do (

set RenFile=vssadmin.exe-%%c-%%b-%%a-%%m%%n%%o%%p

)

)

REM Rename vssadmin.exe to the filename in the RenFile variable

ren %WinDir%\system32\vssadmin.exe %RenFile% >nul 2>&1

REM Check if the task was completed successfully

if exist %WinDir%\system32\%RenFile% (

echo.

echo vssadmin.exe has been successfully renamed

echo to %WinDir%\system32\%RenFile%.

pause

) else (

echo.

echo There was a problem renaming vssadmin.exe

echo to %WinDir%\system32\%RenFile%.

echo.

pause

)

:END

REM We are redirecting the output of the commands and any errors to NUL.

REM If you would like to see the output, then remove the 2>NUL from the end of the commands.

REM Check if vssadmin.exe exists. If not, abort the script

if NOT exist %WinDir%\system32\vssadmin.exe (

echo.

echo.%WinDir%\system32\vssadmin.exe does not exist!

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM Check if the script was started with Administrator privileges.

REM Method from http://stackoverflow.com/questions/4051883/batch-script-how-to-check-for-admin-rights

net session >nul 2>&1

if %errorLevel% NEQ 0 (

echo.

echo You do not have the required Administrator privileges.

echo.

echo Please run the script again as an Administrator.

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM We need to give the Administrators ownership before we can change permissions on the file

takeown /F %WinDir%\system32\vssadmin.exe /A >nul 2>&1

REM Give Administrators the Change permissions for the file

CACLS %WinDir%\system32\vssadmin.exe /E /G "Administrators":C >nul 2>&1

REM Generate the name we are going to use when rename vssadmin.exe

REM This filename will be based off of the date and time.

REM http://blogs.msdn.com/b/myocom/archive/2005/06/03/so-what-the-heck-just-happened-there.aspx

for /f "delims=/ tokens=1-3" %%a in ("%DATE:~4%") do (

for /f "delims=:. tokens=1-4" %%m in ("%TIME: =0%") do (

set RenFile=vssadmin.exe-%%c-%%b-%%a-%%m%%n%%o%%p

)

)

REM Rename vssadmin.exe to the filename in the RenFile variable

ren %WinDir%\system32\vssadmin.exe %RenFile% >nul 2>&1

REM Check if the task was completed successfully

if exist %WinDir%\system32\%RenFile% (

echo.

echo vssadmin.exe has been successfully renamed

echo to %WinDir%\system32\%RenFile%.

pause

) else (

echo.

echo There was a problem renaming vssadmin.exe

echo to %WinDir%\system32\%RenFile%.

echo.

pause

)

:END