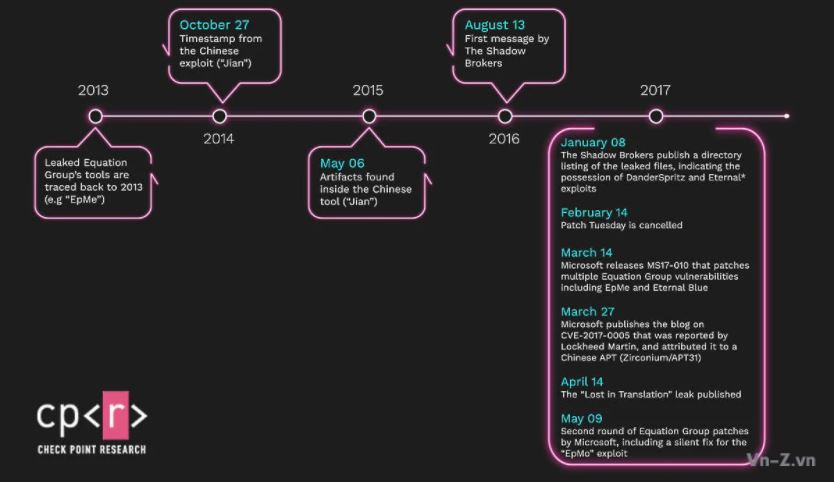

Tin tặc nhà nước Trung Quốc đã nhân bản và bắt đầu sử dụng phương thức khai thác zero-day của NSA gần ba năm trước khi nó bị nhóm hacker Shadow Brokers rò rỉ công khai vào tháng 4/2017.

EpMe là bản khai thác ban đầu do Equation Group tạo ra vào khoảng năm 2013 cho một lỗi Windows zero-day được theo dõi là CVE-2017-2005.

Lỗ hổng này được sử dụng để tăng đặc quyền của người dùng Windows sau khi có quyền truy cập vào các thiết bị cụ thể, vì đây là lỗi leo thang đặc quyền cục bộ (LPE) ảnh hưởng đến các thiết bị chạy Windows XP đến Windows 8.

Microsoft đã sửa lỗi bảo mật này vào tháng 3 năm 2017 và quy kết việc khai thác tích cực là do nhóm hack APT31 do Trung Quốc hậu thuẫn.

Bị đánh cắp, nhân bản và vũ trang

Tuy nhiên, APT 31 (còn được theo dõi là Zirconium) đã xây dựng cách khai thác của nó, có tên là Jian, bằng cách sao chép chức năng của khai thác EpMe bị đánh cắp từ Equation Group (đơn vị Hoạt động Truy cập Tùy chỉnh (TAO) của NSA) như các nhà nghiên cứu của Check đã tiết lộ. Điểm trong một báo cáo được phát hành hôm nay. .

Check Point cho biết: “Trước sự ngạc nhiên của chúng tôi, chúng tôi đã phát hiện ra rằng khai thác APT31 này thực chất là một phiên bản được tái tạo lại của khai thác Nhóm phương trình có tên là 'EpMe'. "Điều này có nghĩa là một khai thác của Equation Group cuối cùng đã được sử dụng bởi một nhóm liên kết với Trung Quốc, có thể chống lại các mục tiêu của Hoa Kỳ."

Điều này đã được thực hiện sau khi tin tặc từ nhà nước Trung Quốc chụp được các mẫu 32-bit và 64-bit về khai thác EpMe của Equation Group.

Sau khi được sao chép, APT31 đã sử dụng khai thác zero-day cùng với các công cụ hack khác trong kho vũ khí của mình, bao gồm cả trình đóng gói nhiều giai đoạn của nhóm.

Microsoft đã khắc phục lỗ hổng mà Jian được thiết kế để lạm dụng chỉ sau khi IRT của Lockheed Martin tìm thấy một mẫu khai thác trong tự nhiên và chia sẻ nó với Microsoft.

Không phải là lần khai thác đầu tiên bị đánh cắp từ NSA

Mặc dù đây không phải là trường hợp đầu tiên về một nhóm APT do Trung Quốc hậu thuẫn sử dụng zero days của Equation Group trong các cuộc tấn công, nhưng đây là lần đầu tiên các tổ chức mạng Trung Quốc có thể nhúng tay vào các mẫu khai thác và nhân bản chúng cho mục đích riêng của họ.

Check Point cho biết thêm: “Đầu tiên là khi APT3 sử dụng phiên bản EternalSynergy của riêng mình (được gọi là UPSynergy), sau khi mua lại quyền khai thác EternalRomance của Equation Group.

"Tuy nhiên, trong trường hợp của UPSynergy, sự nhất trí giữa nhóm các nhà nghiên cứu bảo mật của chúng tôi, cũng như Symantec, là việc khai thác của Trung Quốc đã được tái tạo lại từ lưu lượng mạng bị bắt."

Như Check Point nói, các nhà khai thác APT31 có thể có trong tay các mẫu khai thác trong tất cả các phiên bản được hỗ trợ của nó, vì Jian được lắp ráp bằng cách sử dụng các phiên bản 32-bit và 64-bit của khai thác Equation Group.

Do đó, tin tặc APT31 có thể lấy được các mẫu khai thác của Nhóm phương trình theo một trong những cách sau, theo Check Point:

Được chụp trong một hoạt động mạng của Equation Group trên một mục tiêu Trung Quốc.

Được chụp trong một hoạt động của Equation Group trên mạng của bên thứ ba cũng được APT Trung Quốc giám sát.

Bị APT Trung Quốc bắt trong một cuộc tấn công vào cơ sở hạ tầng của Equation Group

"Về cơ bản, cuộc điều tra của chúng tôi là một minh chứng về cách một nhóm APT đang sử dụng các công cụ của một nhóm APT khác cho hoạt động của riêng họ, khiến các nhà nghiên cứu bảo mật khó xác định chính xác các cuộc tấn công và cho thấy mức độ phức tạp của cuộc tấn công. Thực tế đằng sau các cuộc tấn công này - và chúng tôi biết rất ít, "nhà nghiên cứu bảo mật cao cấp của Check Point, Itay Cohen cho biết.

"Hy vọng của chúng tôi là kỹ thuật nghiên cứu gần đây của chúng tôi để theo dõi các lỗ hổng bị khai thác có thể dẫn đến những kết luận mới mà ngành bảo mật cho đến nay vẫn bỏ qua."

Văn bản được dịch từ tiếng Tây Ban Nha sang tiếng Việt với Google Dịch

Tôi cảm thấy sự bất tiện của những từ bị dịch sai

xem phần còn lại của bài viết