Administrator

Administrator

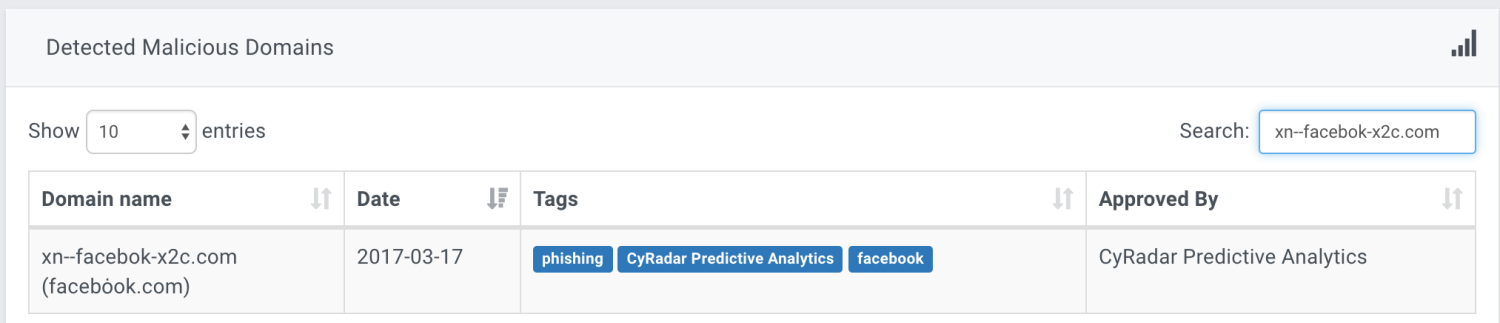

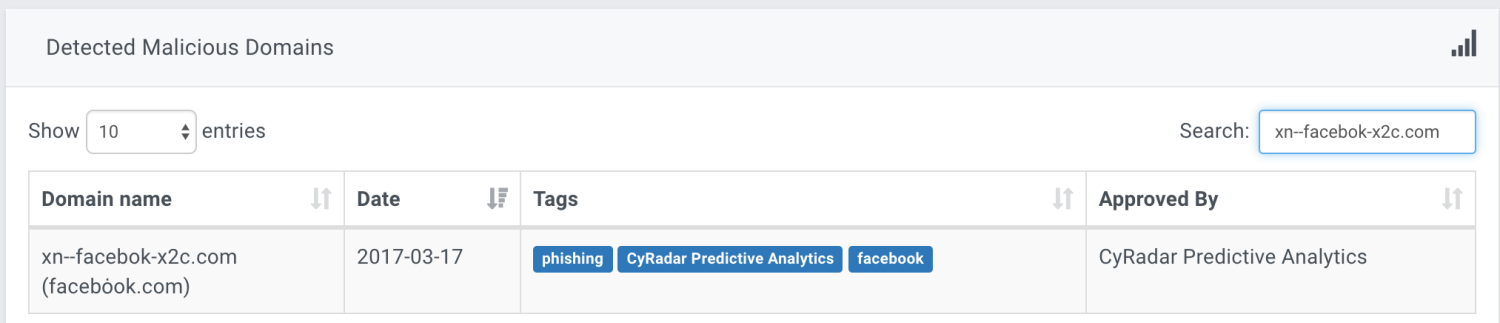

Dòng trạng thái thông báo này được cập nhật trên tài khoản của chuyên gia bảo mật Nguyễn Minh Đức. Anh Đức chia sẻ bài viết của dự án CyRadar . Phát hiện này theo như CyRadar thì chưa có hãng bảo mật nào trên thế giới phát hiện ra . Được biết CyRadar đang sử dụng công nghệ Predictive Analytics, đây là công nghệ có thuật toán dự đoán trước được các cuộc tấn công Phishing. Công nghệ này đánh giá hàng trăm nghìn tên miền và đã từng phát hiện khá nhiều các tên miền giả mạo nhằm chuẩn bị thực hiện các cuộc tấn công Phishing như : zaloapp.mobi, mạo danh Microsoft , ...

Trang web mạo danh Facebook được phát hiện bởi CyRadar

Có vẻ như việc sử dụng các unicode domains đang là xu hướng của các hacker trong năm 2017 này.

Quay trở lại trang web đang giả mạo Facebook nhằm chuẩn bị cuộc tấn công Phishing . Minh copy nguyên văn toàn bộ bài viết từ CyRadar để các bạn Vn-Zoom đề cao cảnh giác và chia sẻ với cộng đồng người sử dụng Facebook chú ý hơn,an toàn hơn trên internet.

Ngày 17/3, một tên miền sử dụng ký tự unicode, "nhái" tên miền Facebook được chúng tôi phát hiện.

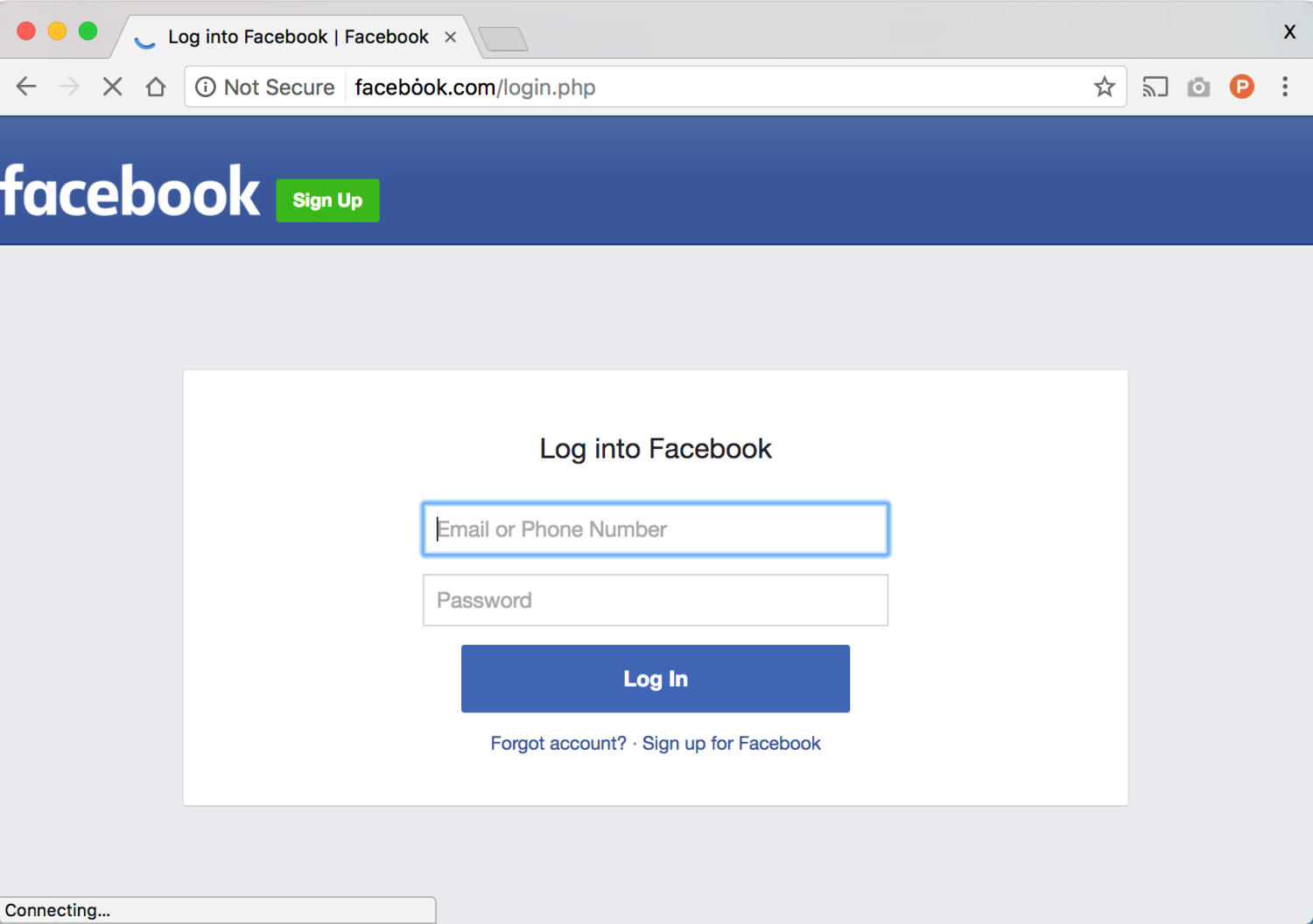

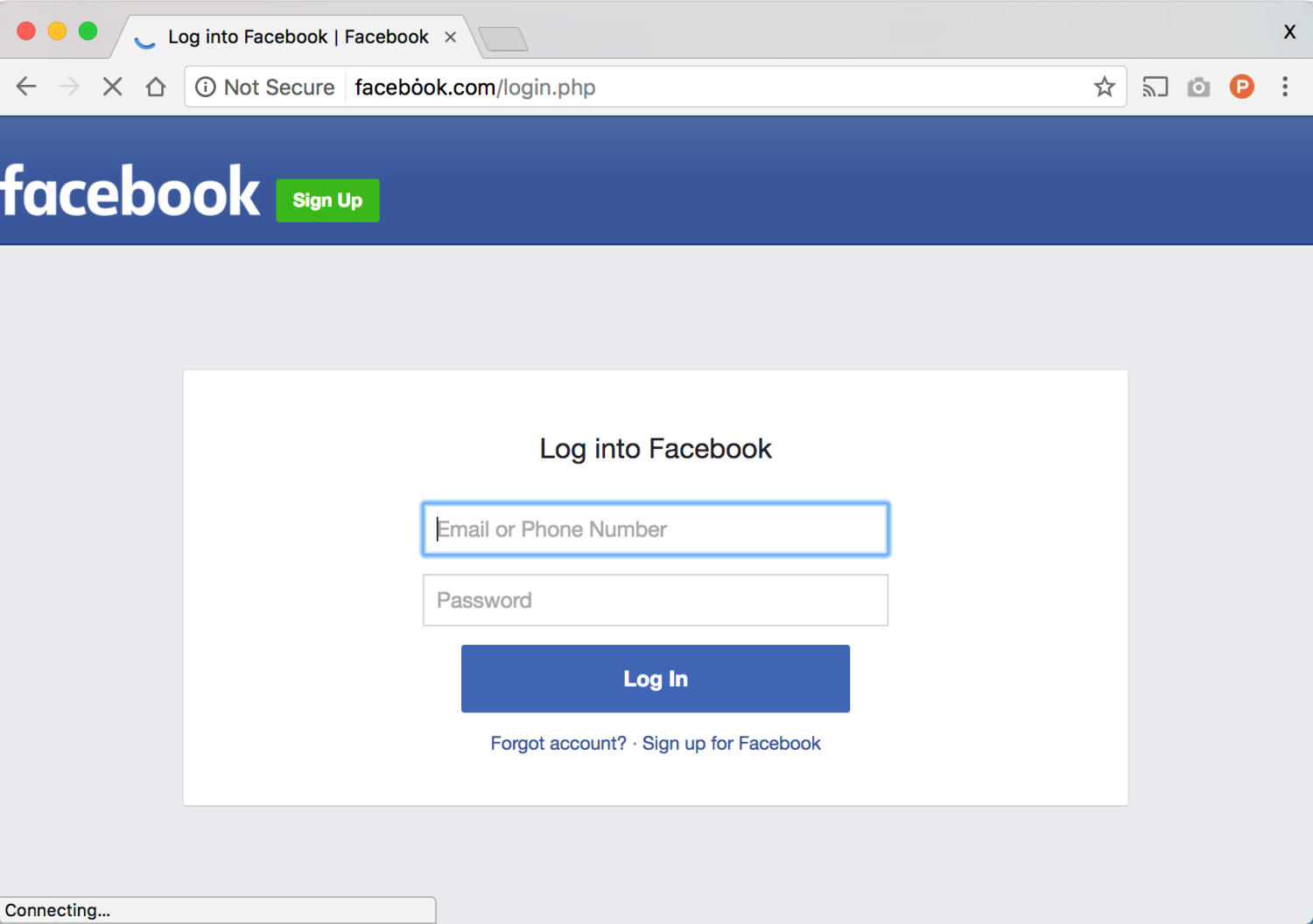

Hãy để ý, ký tự o đầu tiên có 1 dấu chấm nhỏ ở trên đầu

[/CENTER]

Khi chúng tôi kiểm tra nội dung website, thực tế cho thấy hacker có vẻ vẫn còn đang chuẩn bị "súng đạn" trước khi tiến hành 1 chiến dịch tấn công.

[/CENTER]

Đầu tiên là file "login.php, đây là 1 file có giao diện mạo danh Facebook, có chữa mã ăn cắp thông tin được người dùng gõ vào form đăng nhập

Với tên miền và giao diện như này, liệu nhiều người có bị lừa không ?

[/CENTER]

Tiếp đó là file "hook.js", file này chuyên nhắm vào việc khai thác lỗ hổng các trình duyệt, dựa trên BeEF - Browser Exploitation Framework. Mã khai thác này sẽ tự động nhận diện trình duyệt của người dùng, để từ đó, lựa chọn khai thác lỗ hổng tương ứng, nhằm lây nhiễm mã độc và kiểm soát máy tính và trình duyệt của nạn nhân.

Mã khai thác lỗ hổng trình duyệt

Cuối cùng, là file “fbmessenger.exe". Đây đích thị là 1 mã độc, được khá nhiều phần mềm diệt virus nhận diện là Trojan, chuyên đánh cắp thông tin.

Cho đến nay, trong 2 tuần xuất hiện website nhái này, chúng tôi không thấy có sự cập nhật thêm "súng đạn" nào nữa. Có 2 khả năng cho tình huống này. Thứ nhất là hacker vẫn còn đang ở khâu chuẩn bị cho 1 chiến dịch sắp tới. Thứ 2 là do hacker đang cấu hình máy chủ web chưa chuẩn, dẫn đến khi truy cập tới địa chỉ web, mọi người có thể nhìn thấy toàn bộ danh sách các file trong thư mục - đáng ra, cần cấu hình để máy chủ hiển thị nội dung của trang lừa đảo login.php mà thôi.

Hiện nay, tên miền lừa đảo này chưa được nhận diện bởi bất kỳ hê thống security nào trên thế giới. (Tất nhiên, trừ CyRadar với công nghệ Predictive Analytics ). Một lần nữa, chúng tôi xin khuyến cáo, người sử nên cẩn trọng trong mọi lần đăng nhập Facebook (hoặc các ứng dụng khác). Đồng thời, nên thiết lập chế độ xác thức 2 yếu tố (2 factors authentication) để đảm bảo an toàn cho tài khoản của mình.

). Một lần nữa, chúng tôi xin khuyến cáo, người sử nên cẩn trọng trong mọi lần đăng nhập Facebook (hoặc các ứng dụng khác). Đồng thời, nên thiết lập chế độ xác thức 2 yếu tố (2 factors authentication) để đảm bảo an toàn cho tài khoản của mình.

CyRadar Team

Để trang bị cho mình các kiến thức bảo mật cơ bản mọi người tham khảo thêm bài này

Dinh Quang Vinh tổng hợp nguồn

Trang web mạo danh Facebook được phát hiện bởi CyRadar

Có vẻ như việc sử dụng các unicode domains đang là xu hướng của các hacker trong năm 2017 này.

Quay trở lại trang web đang giả mạo Facebook nhằm chuẩn bị cuộc tấn công Phishing . Minh copy nguyên văn toàn bộ bài viết từ CyRadar để các bạn Vn-Zoom đề cao cảnh giác và chia sẻ với cộng đồng người sử dụng Facebook chú ý hơn,an toàn hơn trên internet.

Ngày 17/3, một tên miền sử dụng ký tự unicode, "nhái" tên miền Facebook được chúng tôi phát hiện.

Hãy để ý, ký tự o đầu tiên có 1 dấu chấm nhỏ ở trên đầu

[/CENTER]

Khi chúng tôi kiểm tra nội dung website, thực tế cho thấy hacker có vẻ vẫn còn đang chuẩn bị "súng đạn" trước khi tiến hành 1 chiến dịch tấn công.

[/CENTER]

Đầu tiên là file "login.php, đây là 1 file có giao diện mạo danh Facebook, có chữa mã ăn cắp thông tin được người dùng gõ vào form đăng nhập

Với tên miền và giao diện như này, liệu nhiều người có bị lừa không ?

[/CENTER]

Tiếp đó là file "hook.js", file này chuyên nhắm vào việc khai thác lỗ hổng các trình duyệt, dựa trên BeEF - Browser Exploitation Framework. Mã khai thác này sẽ tự động nhận diện trình duyệt của người dùng, để từ đó, lựa chọn khai thác lỗ hổng tương ứng, nhằm lây nhiễm mã độc và kiểm soát máy tính và trình duyệt của nạn nhân.

Mã khai thác lỗ hổng trình duyệt

Cuối cùng, là file “fbmessenger.exe". Đây đích thị là 1 mã độc, được khá nhiều phần mềm diệt virus nhận diện là Trojan, chuyên đánh cắp thông tin.

Cho đến nay, trong 2 tuần xuất hiện website nhái này, chúng tôi không thấy có sự cập nhật thêm "súng đạn" nào nữa. Có 2 khả năng cho tình huống này. Thứ nhất là hacker vẫn còn đang ở khâu chuẩn bị cho 1 chiến dịch sắp tới. Thứ 2 là do hacker đang cấu hình máy chủ web chưa chuẩn, dẫn đến khi truy cập tới địa chỉ web, mọi người có thể nhìn thấy toàn bộ danh sách các file trong thư mục - đáng ra, cần cấu hình để máy chủ hiển thị nội dung của trang lừa đảo login.php mà thôi.

Hiện nay, tên miền lừa đảo này chưa được nhận diện bởi bất kỳ hê thống security nào trên thế giới. (Tất nhiên, trừ CyRadar với công nghệ Predictive Analytics

CyRadar Team

Để trang bị cho mình các kiến thức bảo mật cơ bản mọi người tham khảo thêm bài này

Dinh Quang Vinh tổng hợp nguồn