Một chiến dịch phần mềm độc hại lớn đã hỗ trợ cho STRRAT Trojan truy cập từ xa (RAT) dựa trên Java, được biết đến với khả năng đánh cắp dữ liệu và khả năng giả mạo các cuộc tấn công ransomware.

Trong một loạt các tweet, nhóm tình báo bảo mật của Microsoft đã mô tả cách "chiến dịch email khổng lồ" này phát tán các khối lượng ransomware giả mạo bằng cách sử dụng các tài khoản email bị xâm phạm.

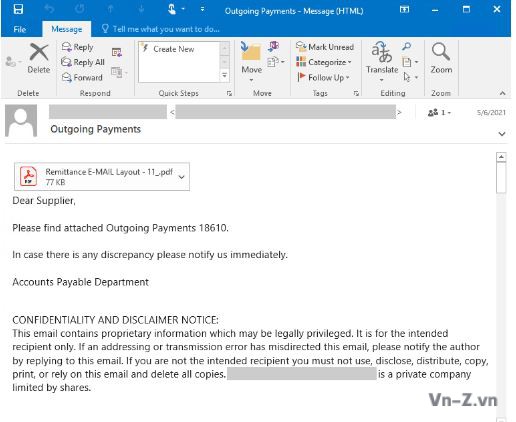

Các email spam đã dụ người nhận mở những thứ trông giống như tệp đính kèm PDF, nhưng thay vào đó là các hình ảnh tải xuống phần mềm độc hại RAT khi nhấp chuột.

Microsoft cho biết: "Các email chứa một hình ảnh dưới dạng tệp đính kèm PDF, nhưng khi mở ra, nó được kết nối với một miền độc hại để tải xuống phần mềm độc hại STRRAT".

"RAT này nổi tiếng với hành vi giống như ransomware là thêm phần mở rộng tên tệp .crimson vào các tệp mà không thực sự mã hóa chúng."

Như đã được nhóm tình báo bảo mật của Microsoft đề cập trong các tweet của họ, phần mềm độc hại STRRAT được thiết kế để mô phỏng một cuộc tấn công ransomware trong khi đánh cắp dữ liệu của nạn nhân trong nền.

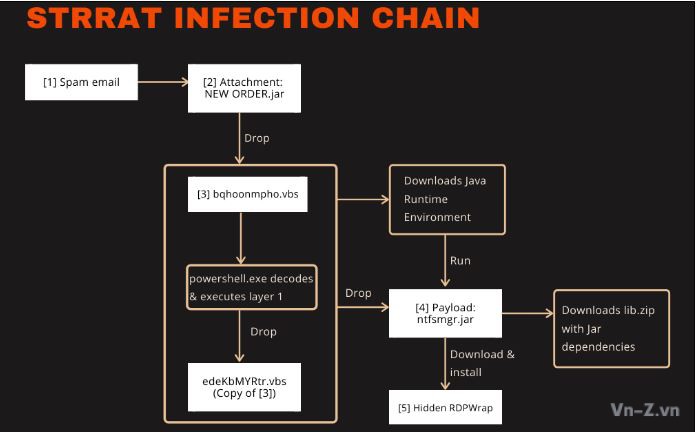

Nhà phân tích phần mềm độc hại Karsten Hahn của G DATA cho biết vào tháng 6 năm 2020 rằng phần mềm độc hại lây nhiễm vào thiết bị Windows thông qua các chiến dịch email đẩy các gói JAR độc hại (Java ARchive) phân phối tải trọng RAT cuối cùng sau khi trải qua các tập lệnh VBScript hai giai đoạn.

STRRAT ghi lại các lần gõ phím, cho phép người điều hành thực thi các lệnh từ xa và thu thập thông tin nhạy cảm, bao gồm thông tin xác thực từ các ứng dụng email và trình duyệt, bao gồm Firefox, Internet Explorer, Chrome, Foxmail, Outlook và Thunderbird.

Nó cũng cung cấp cho những kẻ tấn công quyền truy cập từ xa vào máy bị nhiễm bằng cách cài đặt Thư viện gói RDP mã nguồn mở (RDPWrap), cho phép hỗ trợ máy chủ lưu trữ máy tính để bàn từ xa trên các hệ thống Windows bị xâm phạm.

Chuỗi lây nhiễm STRRAT (G DATA)

Tuy nhiên, điều phân biệt nó với các RAT khác là mô-đun ransomware không mã hóa bất kỳ tệp nào của nạn nhân mà chỉ thêm phần mở rộng ".crimson" vào các tệp.

Mặc dù điều này không chặn quyền truy cập vào nội dung của các tệp, nhưng một số nạn nhân vẫn có thể bị lừa và có khả năng nhượng bộ yêu cầu đòi tiền chuộc của kẻ tấn công.

"Điều này vẫn có thể hoạt động để tống tiền vì những tệp đó không thể mở được bằng cách nhấp đúp", Hahn nói.

"Windows liên kết chương trình phù hợp để mở tệp thông qua tiện ích mở rộng của chúng. Nếu tiện ích mở rộng bị xóa, tệp có thể được mở như bình thường."

Như Microsoft đã phát hiện ra khi phân tích chiến dịch STRRAT khổng lồ của tuần trước, các nhà phát triển phần mềm độc hại đã không ngừng cải thiện nó, bổ sung thêm nhiều tính năng xáo trộn và mở rộng kiến trúc mô-đun của nó.

Tuy nhiên, chức năng cốt lõi của RAT phần lớn vẫn còn nguyên vẹn, vì nó vẫn được sử dụng để đánh cắp thông tin đăng nhập của ứng dụng email và trình duyệt, chạy các lệnh từ xa hoặc tập lệnh PowerShell và ghi lại các lần nhấn phím của nạn nhân.

Văn bản được dịch từ tiếng Tây Ban Nha sang tiếng Việt với Google Dịch

Tôi cảm thấy sự bất tiện của những từ bị dịch sai

xem phần còn lại của bài viết