Administrator

Administrator

Thông tin được các chuyên gia nghiên cứu bảo mật mạng tại Guardicore Labs công bố , theo báo cáo chi tiết ucar Guardicore Labs chiến dịch mã hóa tấn công các máy chủ Windows MS-SQL và PHPMyAdmin xảy ra trên toàn thế giới. Chiến dịch này được mang tên Nansh0u, có thể do một nhóm hack Trung Quốc kiểu APT thực hiện. Hiện có khoảng gần 50.000 bị lây nhiễm, hacker đã cài cắm rootkit malware ngay trong kernel trên các hệ thống máy chủ khiến các phần mềm AV không phát hiện được chúng .

Chiến dịch này được khởi chạy vào ngày 26 tháng 2 phát hiện lần đầu tiên vào đầu tháng 4, các chuyên gia đã tìm thấy hơn 20 phiên bản tải về khác nhau được lưu trữ từ các nhà cung cấp dịch vụ lưu trữ khác nhau.

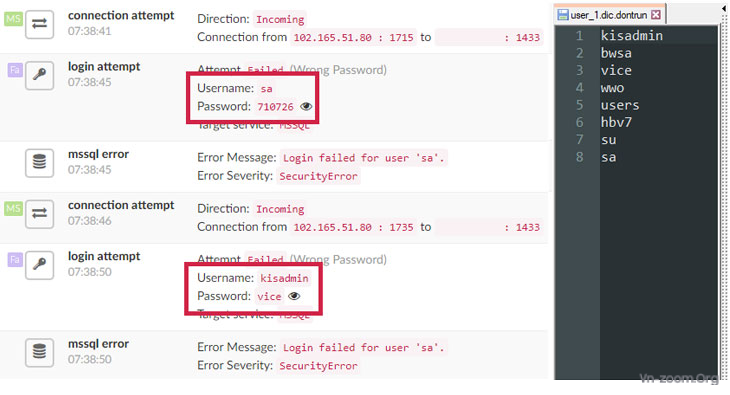

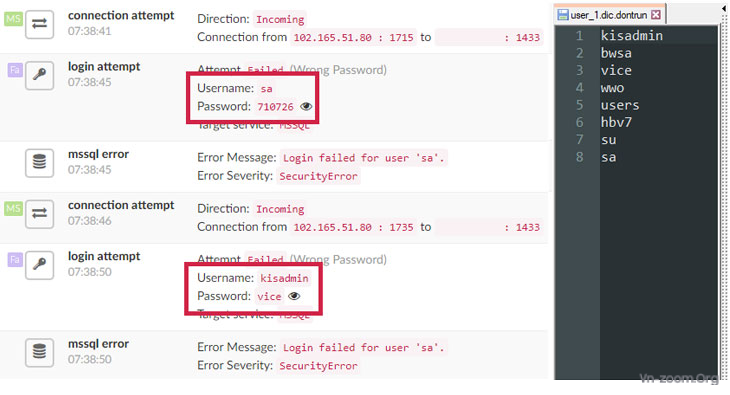

Cuộc tấn công dựa vào kỹ thuật brute-force đơn giản, sau khi tìm thấy các máy chủ Windows MS-SQL và PHPMyAdmin hacker sẽ quét dò mật khẩu đăng nhập tài khoản quản trị. Sau khi quét và đăng nhập thành công , hacker tận dụng tận dụng lỗ hổng leo thang đặc quyền t (CVE-2014-4113) để có được các đặc quyền HỆ THỐNG trên các máy chủ bị xâm nhập. Với các đặc quyền hệ thống này hacker có thể dùng SQL injection vào quá trình Winlogon , quá trình này tạo ra các phiên bản mã độc tiếp theo kế thừa các đặc quyền system winlogon có đầy đủ các quyền như phiên bản trước

Mã độc sẽ ra lệnh tải và cài đặt phần mềm malware khai thác tiền điện tử TurleCoin . Các chuyên gia còn phát hiện hacker còn sử dụng kernel-mode rootkit tạo chữ ký điện tử để bảo vệ mã độc này tránh sự truy quét của các phần mềm bảo mật.

Chữ ký điện tử được sử dụng và đăng ký bởi một công ty giả mạo từ Trung Quốc mang tên Hangzhou Hootian Network Technology. Hiện chứng chỉ này đã hết hạn. Các máy chủ MS SQL và PhpAdmin có tài khoản quản trị đơn giản đều có nguy cơ nằm trong danh sách của cuộc tấn công.

Chiến dịch này được khởi chạy vào ngày 26 tháng 2 phát hiện lần đầu tiên vào đầu tháng 4, các chuyên gia đã tìm thấy hơn 20 phiên bản tải về khác nhau được lưu trữ từ các nhà cung cấp dịch vụ lưu trữ khác nhau.

Cuộc tấn công dựa vào kỹ thuật brute-force đơn giản, sau khi tìm thấy các máy chủ Windows MS-SQL và PHPMyAdmin hacker sẽ quét dò mật khẩu đăng nhập tài khoản quản trị. Sau khi quét và đăng nhập thành công , hacker tận dụng tận dụng lỗ hổng leo thang đặc quyền t (CVE-2014-4113) để có được các đặc quyền HỆ THỐNG trên các máy chủ bị xâm nhập. Với các đặc quyền hệ thống này hacker có thể dùng SQL injection vào quá trình Winlogon , quá trình này tạo ra các phiên bản mã độc tiếp theo kế thừa các đặc quyền system winlogon có đầy đủ các quyền như phiên bản trước

Mã độc sẽ ra lệnh tải và cài đặt phần mềm malware khai thác tiền điện tử TurleCoin . Các chuyên gia còn phát hiện hacker còn sử dụng kernel-mode rootkit tạo chữ ký điện tử để bảo vệ mã độc này tránh sự truy quét của các phần mềm bảo mật.

Chữ ký điện tử được sử dụng và đăng ký bởi một công ty giả mạo từ Trung Quốc mang tên Hangzhou Hootian Network Technology. Hiện chứng chỉ này đã hết hạn. Các máy chủ MS SQL và PhpAdmin có tài khoản quản trị đơn giản đều có nguy cơ nằm trong danh sách của cuộc tấn công.

Đinh Quang Vinh nguồn