Vn-Z.vn ngày 27 tháng 06 năm 2023, Theo một nghiên cứu gần đây của các chuyên gia phân tích bảo mật Palo Alto Networks, các cuộc tấn công bắt nguồn từ virus zombie đã bắt đầu lan rộng trở lại.

Từ tháng 3 năm 2023, các hacker đã sử dụng một biến thể của virus zombie Mirai cho nhiều cuộc tấn công bằng cách khai thác các lỗ hổng trong các thiết bị mạng đối với nhiều nhà sản xuất khác nhau. Được biết, cho đến hiện tại các hacker đã tấn công vào 22 thiết bị khác nhau.

Biến thể mới virus zombie Mirai chủ yếu tập trung vào các lỗ hổng của 22 thiết bị mạng từ các nhà sản xuất như D-Link, Arris, Zyxel, TP-Link, Tenda, Netgear và MediaTek. Bằng cách khai thác các lỗ hổng này, hacker có thể xâm nhập từ xa vào các thiết bị mạng của các nhà sản xuất trên, chiếm quyền kiểm soát và sử dụng chúng trong mạng lưới zombie cho các cuộc tấn công DDoS.

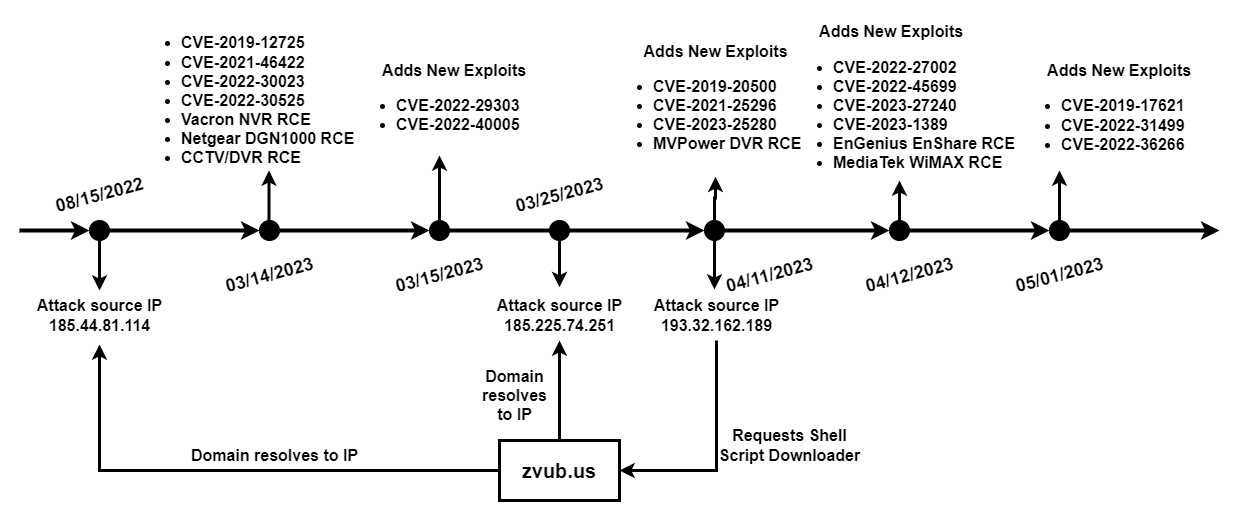

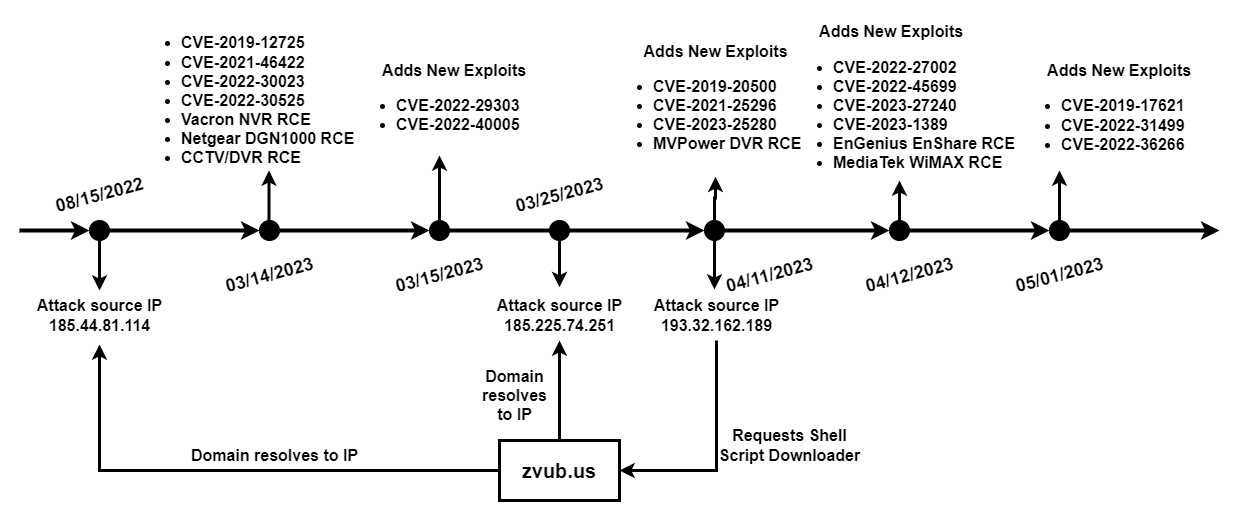

Sơ đồ mô tả quá trình tấn công của hacker, nguồn paloaltonetworks

Những thiết bị mạng bị ảnh hưởng bởi lỗ hổng của các nhà sản xuất này bao gồm các loại như định tuyến, đầu ghi video số (DVR), đầu ghi video mạng (NVR), bộ thu Wi-Fi, hệ thống kiểm soát truy cập, hệ thống giám sát nguồn điện mặt trời, và nhiều loại thiết bị khác. Khi hacker khai thác và sử dụng lỗ hổng để lấy quyền truy cập vào thiết bị, các hacker có thể sử dụng lệnh Shell để phát hiện kiến trúc hệ thống, tải xuống và triển khai virus zombie tương ứng.

Trên thực tế các lỗ hổng mà hacker sử dụng để xâm nhập đã được tiết lộ trước đó, ví dụ như lỗ hổng CVE-2023-1389 của router TP-Link Archer A21 (AX1800). Lỗ hổng này đã được chương trình Zero Day Initiative phát hiện vào tháng 4 năm 2023, tuy nhiên đến hiện tại, hacker vẫn có thể sử dụng lỗ hổng này để tấn công. Do đó, các nhà sản xuất cần phải tăng tốc độ phát hành các bản vá những lỗ hổng quan trọng này.

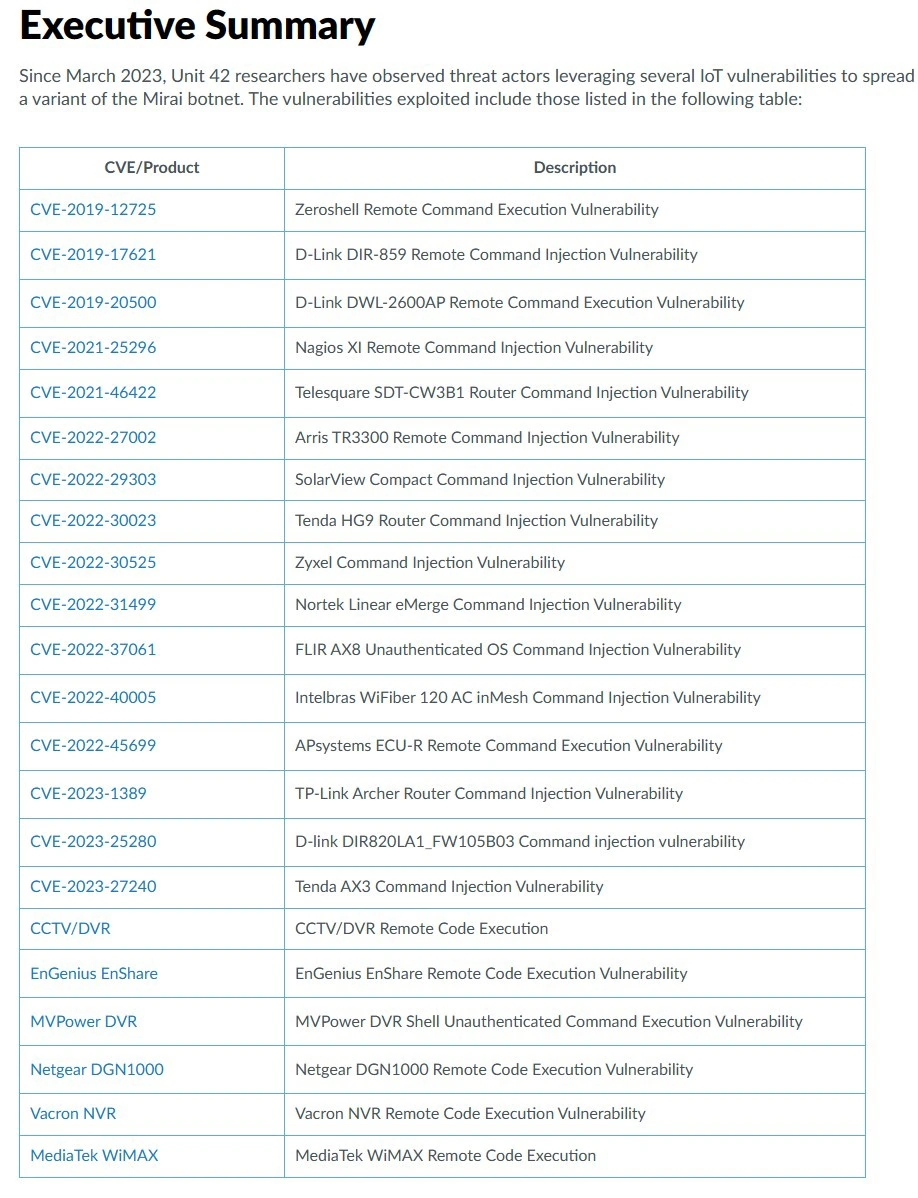

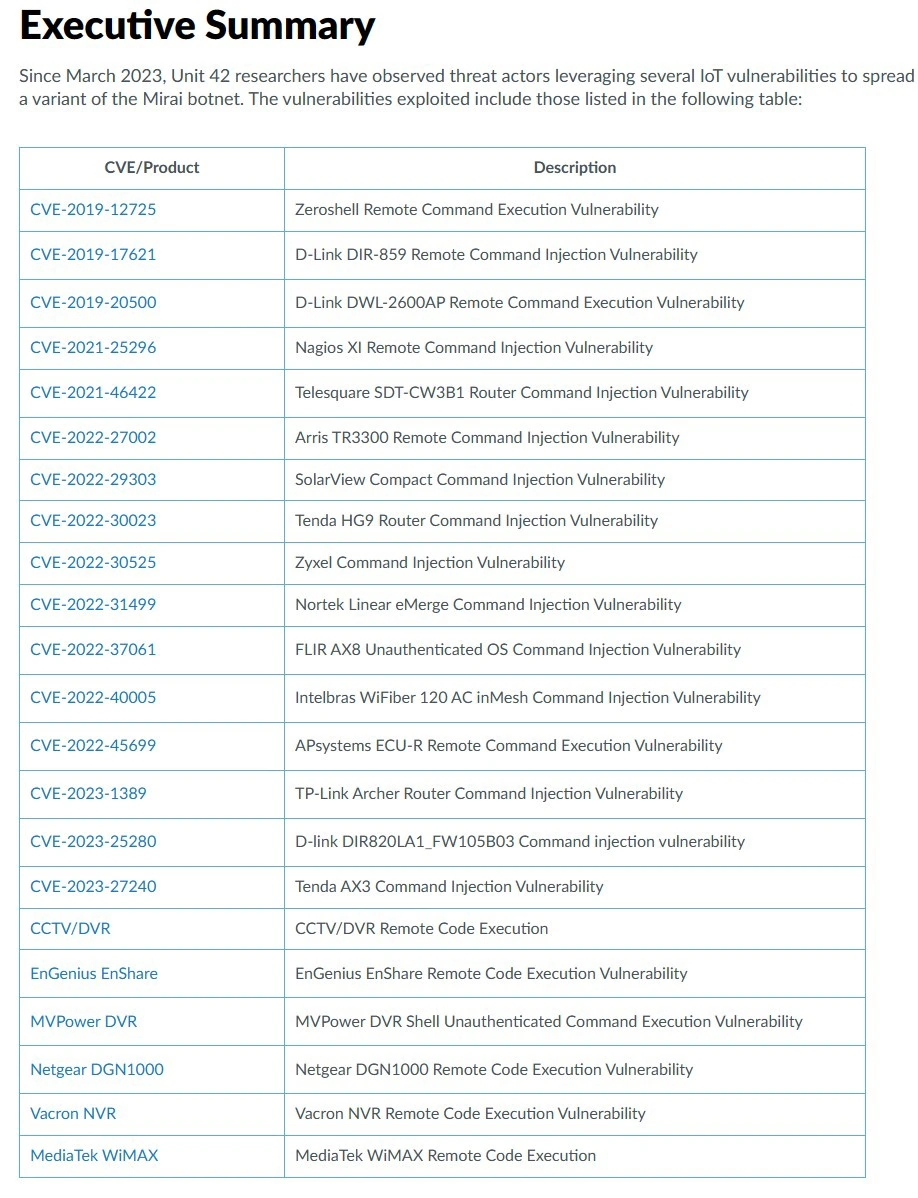

22 lỗ hổng được phát hiển và có thể đang được hacker khai thác, nguồn paloaltonetworks

Virus Mirai là gì ?

Mirai là một loại virus zombie (botnet) được phát hiện lần đầu tiên vào năm 2016. Virus được sử dụng để tấn công các thiết bị IoT (Internet of Things) bằng cách khai thác các lỗ hổng bảo mật trong các thiết bị này. Khi thiết bị bị nhiễm virus, sẽ trở thành một phần của botnet và được điều khiển bởi hacker để thực hiện các cuộc tấn công DDoS (Distributed Denial of Service).

Mirai được phát triển để tấn công các thiết bị như camera an ninh, đầu ghi hình, router và các thiết bị khác với mục đích gây ra sự cố mạng và làm chậm hoạt động của các trang web. Kể từ khi được phát hiện, nó đã được sử dụng trong nhiều cuộc tấn công lớn trên toàn cầu, gây ra thiệt hại nặng nề cho các tổ chức và doanh nghiệp.

Từ khi xuất hiện virus Mirai từng liên quan đến nhiều vụ tấn công DDoS lớn như vụ tấn công vào hệ thống server DNS do DynDNS quản lý khiến 1/2 internet bị xụp đổ. Những hacker nắm trong tay mạng lưới botnet được xây dựng từ virus Mirai có thể đánh sập bất kỳ hệ thống trên thế giới.

Mirai là một trong những virus zombie phổ biến nhất và được coi là một trong những mối đe dọa bảo mật nghiêm trọng nhất đối với các thiết bị IoT. Các nhà nghiên cứu bảo mật đang nỗ lực để tìm ra cách ngăn chặn sự lây lan của virus này và bảo vệ các thiết bị IoT khỏi các cuộc tấn công DDoS.

Mức độ tấn công và lây nhiễm của Mirai ngày càng nguy hiểm hơn khi mã nguồn virus Mirai từng được phát tán công khai trên mạng , điều này càng làm cho Mirai xuất hiện nhiều biến thể mới . Trong thời đại IoT đang đến, theo dự đoán đến 2025 trên thế giới có khoảng hơn 75 tỷ thiết bị trong mạng lưới IoT và đây là "mỏ" botnet màu mỡ cho các hacker.

Để đề phòng Virus Mirai cũng như chủ động phát hiện thiết bị có tồn tại lỗ hổng hay không, cách đây nhiều năm thời điểm Virus Mirai tung hoành các công ty AV như Kaspersky, Bullguard,.v.v. đều phát hành các công cụ hỗ trợ kiểm tra lỗ hổng cho thiết bị IoT. Rất tiếc là thời điểm hiện tại nhiều công cụ hỗ trợ kiểm tra lỗ hổng cho thiết bị IoT của các nhà cung cấp phần mềm AV đều đã ngừng hoạt động.

Vn-Z.vn team tổng hợp tham khảo nguồn

Từ tháng 3 năm 2023, các hacker đã sử dụng một biến thể của virus zombie Mirai cho nhiều cuộc tấn công bằng cách khai thác các lỗ hổng trong các thiết bị mạng đối với nhiều nhà sản xuất khác nhau. Được biết, cho đến hiện tại các hacker đã tấn công vào 22 thiết bị khác nhau.

Sơ đồ mô tả quá trình tấn công của hacker, nguồn paloaltonetworks

Trên thực tế các lỗ hổng mà hacker sử dụng để xâm nhập đã được tiết lộ trước đó, ví dụ như lỗ hổng CVE-2023-1389 của router TP-Link Archer A21 (AX1800). Lỗ hổng này đã được chương trình Zero Day Initiative phát hiện vào tháng 4 năm 2023, tuy nhiên đến hiện tại, hacker vẫn có thể sử dụng lỗ hổng này để tấn công. Do đó, các nhà sản xuất cần phải tăng tốc độ phát hành các bản vá những lỗ hổng quan trọng này.

22 lỗ hổng được phát hiển và có thể đang được hacker khai thác, nguồn paloaltonetworks

Virus Mirai là gì ?

Mirai là một loại virus zombie (botnet) được phát hiện lần đầu tiên vào năm 2016. Virus được sử dụng để tấn công các thiết bị IoT (Internet of Things) bằng cách khai thác các lỗ hổng bảo mật trong các thiết bị này. Khi thiết bị bị nhiễm virus, sẽ trở thành một phần của botnet và được điều khiển bởi hacker để thực hiện các cuộc tấn công DDoS (Distributed Denial of Service).

Mirai được phát triển để tấn công các thiết bị như camera an ninh, đầu ghi hình, router và các thiết bị khác với mục đích gây ra sự cố mạng và làm chậm hoạt động của các trang web. Kể từ khi được phát hiện, nó đã được sử dụng trong nhiều cuộc tấn công lớn trên toàn cầu, gây ra thiệt hại nặng nề cho các tổ chức và doanh nghiệp.

Từ khi xuất hiện virus Mirai từng liên quan đến nhiều vụ tấn công DDoS lớn như vụ tấn công vào hệ thống server DNS do DynDNS quản lý khiến 1/2 internet bị xụp đổ. Những hacker nắm trong tay mạng lưới botnet được xây dựng từ virus Mirai có thể đánh sập bất kỳ hệ thống trên thế giới.

Mirai là một trong những virus zombie phổ biến nhất và được coi là một trong những mối đe dọa bảo mật nghiêm trọng nhất đối với các thiết bị IoT. Các nhà nghiên cứu bảo mật đang nỗ lực để tìm ra cách ngăn chặn sự lây lan của virus này và bảo vệ các thiết bị IoT khỏi các cuộc tấn công DDoS.

Mức độ tấn công và lây nhiễm của Mirai ngày càng nguy hiểm hơn khi mã nguồn virus Mirai từng được phát tán công khai trên mạng , điều này càng làm cho Mirai xuất hiện nhiều biến thể mới . Trong thời đại IoT đang đến, theo dự đoán đến 2025 trên thế giới có khoảng hơn 75 tỷ thiết bị trong mạng lưới IoT và đây là "mỏ" botnet màu mỡ cho các hacker.

Để đề phòng Virus Mirai cũng như chủ động phát hiện thiết bị có tồn tại lỗ hổng hay không, cách đây nhiều năm thời điểm Virus Mirai tung hoành các công ty AV như Kaspersky, Bullguard,.v.v. đều phát hành các công cụ hỗ trợ kiểm tra lỗ hổng cho thiết bị IoT. Rất tiếc là thời điểm hiện tại nhiều công cụ hỗ trợ kiểm tra lỗ hổng cho thiết bị IoT của các nhà cung cấp phần mềm AV đều đã ngừng hoạt động.

Vn-Z.vn team tổng hợp tham khảo nguồn

BÀI MỚI ĐANG THẢO LUẬN