Microsoft quá keo kiệt, Hacker công khai luôn lỗ hổng Zeroday lên github, chỉ mất 3 giây là có quyền quản trị

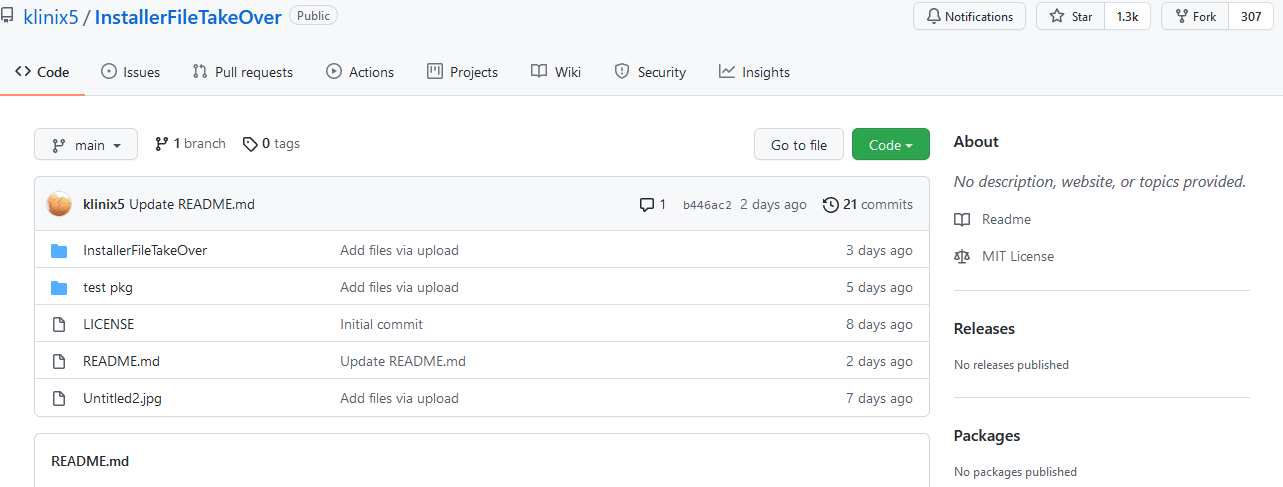

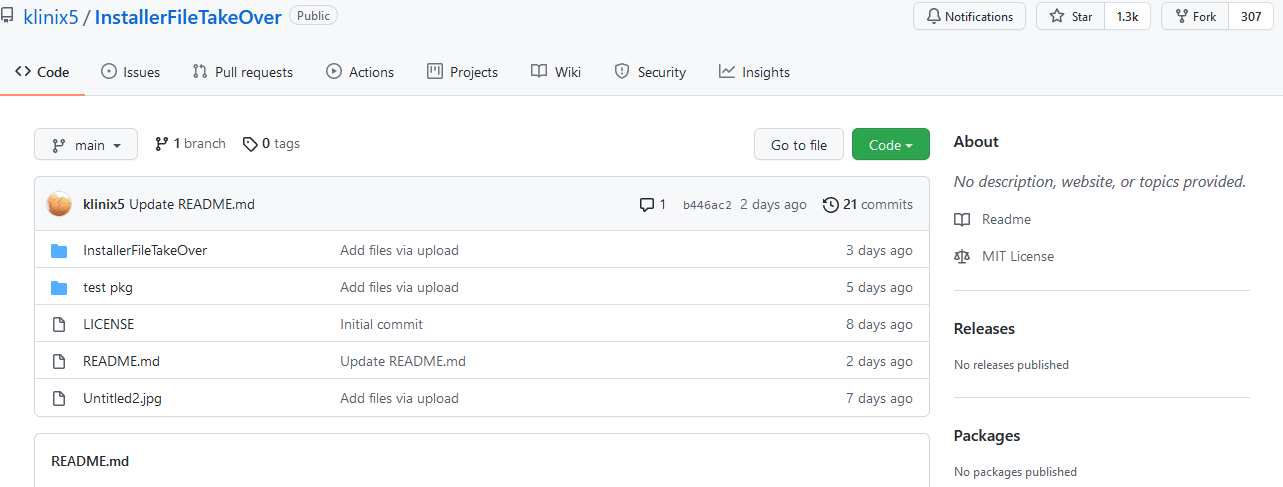

Vn-Z.vn Ngày 29 tháng 11 năm 2021, Đột nhiên có một nhà phát triển tự do đã tải lên một phương pháp khai thác lỗ hổng Win11 mới nhất trên GitHub. Mã nguồn này khai thác lỗ hổng của Windows 11 đã nhận được tới hơn 1.300 ngôi sao trong vòng vài ngày.

Người ta gọi dự án này là với cái tên khoa học "Proof of Concept Attack Program"

Lý do để hacker công khai chương trình trên Github bởi Hakcer không nhận được tiền thưởng đúng với công sức mình bỏ ra. Theo tuyên bố của chính hacker này thì "Tiền thưởng của Microsoft giờ đã trở thành rác rưởi."

Tiền thưởng phát hiện lỗi của Microsoft đã bị thu hẹp đáng kể. Các hacker mũ trắng từng phàn nàn rằng lẽ ra họ phải nhận được 10.000 USD cho mỗi lỗ hổng bảo mật nhưng họ chỉ nhận được 1.000 USD, tức là đã giảm trực tiếp 90%.

Nhiều hacker đều tỏ ra rất thất vọng, với mức tiền thưởng thấp như vậy họ gần như không cần tiền nên sẽ công khai luôn lỗ hổng bảo mật zeroday của Microsoft.

Như trường hợp của hacker Naceri , anh phát hiện lỗ hổng được gán mã theo dõi CVE-2021-41379 , tuy đã được Microsoft vá trong bản cập nhật Patch Tuesday tháng 11. Nhưng Naceri lại tìm ra cách để vượt qua bản vá của Microsoft và tìm ra lỗ hổng zero-day leo thang đặc quyền khác nguy hiểm hơn. Nhưng lần này Naceri không báo cáo cho Microsoft nữa mà công khai luôn phương thức khai thác lỗ hổng trên GitHub.

Naceri cho biết trên trang GitHub rằng lỗ hổng này ảnh hưởng đến Win11 mới nhất và cả phiên bản Windows Server 2022 dành cho máy chủ. Tuy nhiên, theo giới truyền thông công nghệ thì lỗ hổng này tồn tại trên gần như tất cả hệ điều hành Windows.

Nhóm chuyên gia Bảo mật của Cisco, Talos cũng đã phát hiện ra một chương trình độc hại khai thác lỗ hổng này. Việc giảm tiền thưởng cho quá trình phát hiện lỗi của Microsoft đã làm mất đi rất nhiều sự nhiệt tình của các hacker mũ trắng.

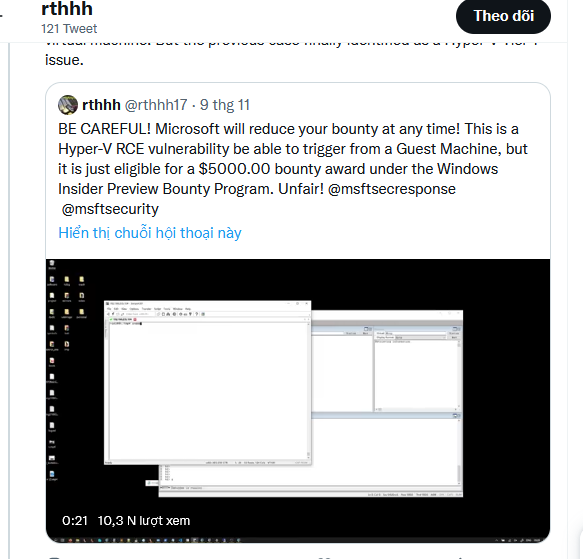

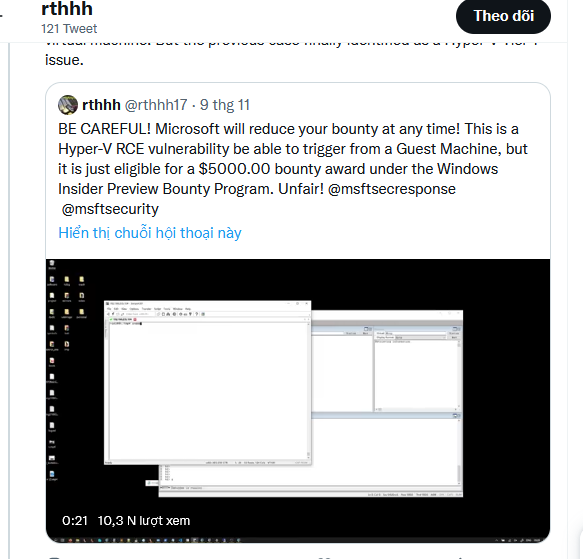

Một hacker khác , chuyên gia nghiên cứu Hyper V, chia sẻ trên twitter rằng " thật không công bằng". Theo tuyên bố công khai của chương trình Microsoft Bounty , mức tiền thưởng cao nhất đối với những lỗi như vậy có thể lên tới 250.000 đô la Mỹ, nhưng anh ta chỉ nhận được 5.000 đô la Mỹ.

Đây không phải là lần đầu tiên các hacker mũ trắng công khai lỗ hổng vì sự keo kiệt của Microsoft. Vào tháng 9 năm 2020, Lykkegaard, chuyên gia bảo mật khai thác lỗ hổng lâu năm, đã phát hiện ra một cách để thêm các tệp tùy ý vào thư mục System32 , một khi đã thêm thì chúng không thể bị xóa hoặc sửa đổi. Lỗi này lúc đó được xem là rất nghiêm trọng, tuy nhiên anh ấy đã chọn trực tiếp công khai lỗi này vì vào thời điểm đó Microsoft vẫn nợ anh ấy khoản tiền thưởng tháng7.

Lykkegaard đã mất 30 giờ để tìm ra lỗ hổng nhưng chỉ nhận được 2.000 USD vì sự keo kiệt trong chương trình cắt giảm tiền thưởng của Microsoft. Nếu tính tiền lương một giờ làm việc của anh ấy chỉ có 66 đô la Mỹ, thật sự là không đáng với công sức bỏ ra.

Việc công khai tiết lộ lỗ hổng bảo mật là con dao hai lưỡi. Mặc dù có thể bị các hacker khác khai thác ác ý nhưng nó cũng có thể cho phép nhiều chuyên gia kỹ thuật của bên thứ ba tham gia sửa chữa hơn.

Nhưng lỗ hổng này lần này không dễ sửa chữa như vậy. Dù Microsoft đã phát hành bản vá cho lỗ hổng liên quan đến Windows Installer nhưng bản vá lỗi này không những không giải quyết được triệt để vấn đề mà còn gây ra nhiều lỗ hổng phức tạp hơn.

Naceri cho biết lỗ hổng mới đã vượt qua bản vá bảo mật trước đó , anh ta cảnh báo rằng việc cố gắng "vá nó" có thể mang lại nhiều vấn đề khác. Các bên thứ ba không nên cố gắng vá các tệp nhị phân, điều này có thể làm hỏng Trình cài đặt Windows installer.

May mắn , có cộng đồng thứ ba là 0patch đã sản xuất thành công và phát hành bản vá vài ngày sau đó. Nếu lo lắng hệ thống của bạn bị tấn công, bạn có thể cài đặt bản vá thông qua dịch vụ của 0patch, tại địa chỉ https://0patch.com.

Vn-Z.vn team tổng hợp

Người ta gọi dự án này là với cái tên khoa học "Proof of Concept Attack Program"

Lý do để hacker công khai chương trình trên Github bởi Hakcer không nhận được tiền thưởng đúng với công sức mình bỏ ra. Theo tuyên bố của chính hacker này thì "Tiền thưởng của Microsoft giờ đã trở thành rác rưởi."

Tiền thưởng phát hiện lỗi của Microsoft đã bị thu hẹp đáng kể. Các hacker mũ trắng từng phàn nàn rằng lẽ ra họ phải nhận được 10.000 USD cho mỗi lỗ hổng bảo mật nhưng họ chỉ nhận được 1.000 USD, tức là đã giảm trực tiếp 90%.

Nhiều hacker đều tỏ ra rất thất vọng, với mức tiền thưởng thấp như vậy họ gần như không cần tiền nên sẽ công khai luôn lỗ hổng bảo mật zeroday của Microsoft.

Như trường hợp của hacker Naceri , anh phát hiện lỗ hổng được gán mã theo dõi CVE-2021-41379 , tuy đã được Microsoft vá trong bản cập nhật Patch Tuesday tháng 11. Nhưng Naceri lại tìm ra cách để vượt qua bản vá của Microsoft và tìm ra lỗ hổng zero-day leo thang đặc quyền khác nguy hiểm hơn. Nhưng lần này Naceri không báo cáo cho Microsoft nữa mà công khai luôn phương thức khai thác lỗ hổng trên GitHub.

Naceri cho biết trên trang GitHub rằng lỗ hổng này ảnh hưởng đến Win11 mới nhất và cả phiên bản Windows Server 2022 dành cho máy chủ. Tuy nhiên, theo giới truyền thông công nghệ thì lỗ hổng này tồn tại trên gần như tất cả hệ điều hành Windows.

Nhóm chuyên gia Bảo mật của Cisco, Talos cũng đã phát hiện ra một chương trình độc hại khai thác lỗ hổng này. Việc giảm tiền thưởng cho quá trình phát hiện lỗi của Microsoft đã làm mất đi rất nhiều sự nhiệt tình của các hacker mũ trắng.

Đây không phải là lần đầu tiên các hacker mũ trắng công khai lỗ hổng vì sự keo kiệt của Microsoft. Vào tháng 9 năm 2020, Lykkegaard, chuyên gia bảo mật khai thác lỗ hổng lâu năm, đã phát hiện ra một cách để thêm các tệp tùy ý vào thư mục System32 , một khi đã thêm thì chúng không thể bị xóa hoặc sửa đổi. Lỗi này lúc đó được xem là rất nghiêm trọng, tuy nhiên anh ấy đã chọn trực tiếp công khai lỗi này vì vào thời điểm đó Microsoft vẫn nợ anh ấy khoản tiền thưởng tháng7.

Lykkegaard đã mất 30 giờ để tìm ra lỗ hổng nhưng chỉ nhận được 2.000 USD vì sự keo kiệt trong chương trình cắt giảm tiền thưởng của Microsoft. Nếu tính tiền lương một giờ làm việc của anh ấy chỉ có 66 đô la Mỹ, thật sự là không đáng với công sức bỏ ra.

Việc công khai tiết lộ lỗ hổng bảo mật là con dao hai lưỡi. Mặc dù có thể bị các hacker khác khai thác ác ý nhưng nó cũng có thể cho phép nhiều chuyên gia kỹ thuật của bên thứ ba tham gia sửa chữa hơn.

Nhưng lỗ hổng này lần này không dễ sửa chữa như vậy. Dù Microsoft đã phát hành bản vá cho lỗ hổng liên quan đến Windows Installer nhưng bản vá lỗi này không những không giải quyết được triệt để vấn đề mà còn gây ra nhiều lỗ hổng phức tạp hơn.

Naceri cho biết lỗ hổng mới đã vượt qua bản vá bảo mật trước đó , anh ta cảnh báo rằng việc cố gắng "vá nó" có thể mang lại nhiều vấn đề khác. Các bên thứ ba không nên cố gắng vá các tệp nhị phân, điều này có thể làm hỏng Trình cài đặt Windows installer.

May mắn , có cộng đồng thứ ba là 0patch đã sản xuất thành công và phát hành bản vá vài ngày sau đó. Nếu lo lắng hệ thống của bạn bị tấn công, bạn có thể cài đặt bản vá thông qua dịch vụ của 0patch, tại địa chỉ https://0patch.com.

Vn-Z.vn team tổng hợp