Lỗ hổng của plugin ACF WordPress ảnh hưởng đến hơn 2 triệu websites!

Advanced Custom Fields hay còn gọi là ACF là một plugin hoàn toàn miễn phí có sẵn trong kho CMS WordPress. ACF giúp các website Wordpress thêm các trường, thuộc tính vào một POST, PAGE, Sản Phẩm… hay một Custom Post Type một cách dễ dàng. ACF có bản Free và PRO. Với bản PRO trả phí, sẽ có thêm các Field độc đáo hơn, giúp chúng ta tiết kiệm thời gian, linh động trong việc mở rộng dữ liệu Website hơn.

Mới đấy đội ngũ phát triển ACF Plguin đã phát hành bản vá lỗ hổng plugin WordPress Advanced Custom Fields (ACF) ,nhưng dường như bản cập nhật cũng đang gặp các vấn đề kỹ thuật khá phức tạp và rắc rối.

Plugin Advanced Custom Fields (ACF) hiện đang có hơn 2 triệu lượt cài đặt , nhà phát triển đã công bố phát hành bản cập nhật bảo mật, phiên bản 6.2.5 để vá một lỗ hổng, mức độ nghiêm trọng của lỗ hổng này chưa được xác định và chỉ có một số chi tiết hạn chế được công bố về lỗ hổng này.

Trong khi không biết được loại kỹ thuật tận dụng hoặc mức độ thiệt hại mà một kẻ tấn công có thể gây ra, ACF khuyến cáo rằng lỗ hổng này đòi hỏi quyền truy cập cấp độ đóng góp hoặc cao hơn, điều này một phần nào đó làm cho việc tấn công trở nên khó khăn hơn.

ACF 6.2.5 Có Thể Gây Ra Những Thay Đổi Gây Rối

Thông báo về bản cập nhật bảo mật cảnh báo rằng những thay đổi được giới thiệu trong bản vá có thể gây ra sự cố trên các trang web và cung cấp hướng dẫn về cách gỡ lỗi những thay đổi này.

Bản cập nhật phiên bản 6.2.5 giới thiệu một thay đổi đáng kể về cách shortcode của ACF xử lý và xuất đầu ra nội dung HTML có thể không an toàn. Đầu ra sẽ được thoát ra, một quy trình bảo mật thường loại bỏ HTML không mong muốn như các đoạn mã nguy hiểm hoặc HTML biến dạng để HTML được hiển thị là an toàn.

Tuy nhiên, thay đổi này, mặc dù tăng cường bảo mật nhưng có thể làm ảnh hưởng đến các trang web sử dụng shortcode để hiển thị các phần tử HTML phức tạp như đoạn mã hoặc iframes.

Các thẻ có khả năng bị lạm dụng, như <script> và <iframe>, sẽ bị tự động loại bỏ, mặc dù điều này có thể được tùy chỉnh theo nhu cầu cụ thể của trang web.

Bản Cập Nhật Bảo Mật Khác Thường và Phức Tạp

Bản cập nhật bảo mật này khá độc đáo , trong hầu hết các trường hợp , các nhà nghiên cứu bảo mật sẽ thông báo một lỗ hổng bảo mật cho nhà xuất bản plugin WordPress. Sau đó nhà xuất bản plugin sẽ phát hành một bản cập nhật để giải quyết vấn đề. Thông thường, các nhà nghiên cứu bảo mật sẽ đợi vài tuần trước khi công bố công khai lỗ hổng để người dùng có đủ thời gian cập nhật plugin trước khi lỗ hổng được thông báo công khai.

Nhưng điều này không được áp dụng với trường hợp của lỗ hổng của ACF vì nó phức tạp , bản cập nhật có khả năng gây ra các thay đổi thậm chí là có sự cố. Do đó, ACF đang thực hiện bước thông báo về bản cập nhật bảo mật và cảnh báo người dùng về các vấn đề tiềm ẩn do bản vá gây ra, có thể được giảm nhẹ nhưng chỉ thông qua các thay đổi từ phía người dùng ACF.

Bản cập nhật 6.2.7 sửa lỗi đang được Lên Lịch Cho Tháng 2 Năm 2024

Sự phức tạp trong quá trình vá lỗ hổng này khiến nhà phát hành quyết định giới thiệu một bản cập nhật bảo mật thứ hai vào tháng 2 năm 2024. Điều này sẽ mang lại thêm thời gian cho người dùng plugin để chuẩn bị và giảm nhẹ các thay đổi gây rối tiềm ẩn khác.

Phiên bản 6.2.7 sẽ mở rộng các biện pháp bảo mật này cho các chức năng ACF bổ sung, bao gồm the_field() và the_sub_field(). Quản trị viên trang web cần chú ý đến sự thay đổi có thể xảy ra trong đầu ra HTML và được khuyến cáo kiểm tra tính tương thích của trang web với những thay đổi sắp tới.

Cũng có một cách để thủ công thêm vào các thay đổi sẽ đến trong phiên bản 6.2.7. ACF giải thích rằng nếu bạn hiện không lưu trữ HTML không an toàn hoặc bạn đang lưu trữ HTML không an toàn nhưng đã thoát dữ liệu, thì bạn có thể chọn vào hành vi mới để loại bỏ HTML không an toàn và kích hoạt một báo cáo lỗi trong bảng quản trị WordPress với bộ lọc sau:

Mô Tả Về Lỗ Hổng

Bản cập nhật ACF được phát hành bởi một lỗ hổng được cho phép người dùng với vai trò người đóng góp, thông thường bị hạn chế khỏi việc đăng tải HTML không lọc, chèn mã độc hại. Vấn đề này bypass các giao thức vệ sinh tiêu chuẩn của ACF, dẫn đến những rủi ro bảo mật tiềm ẩn.

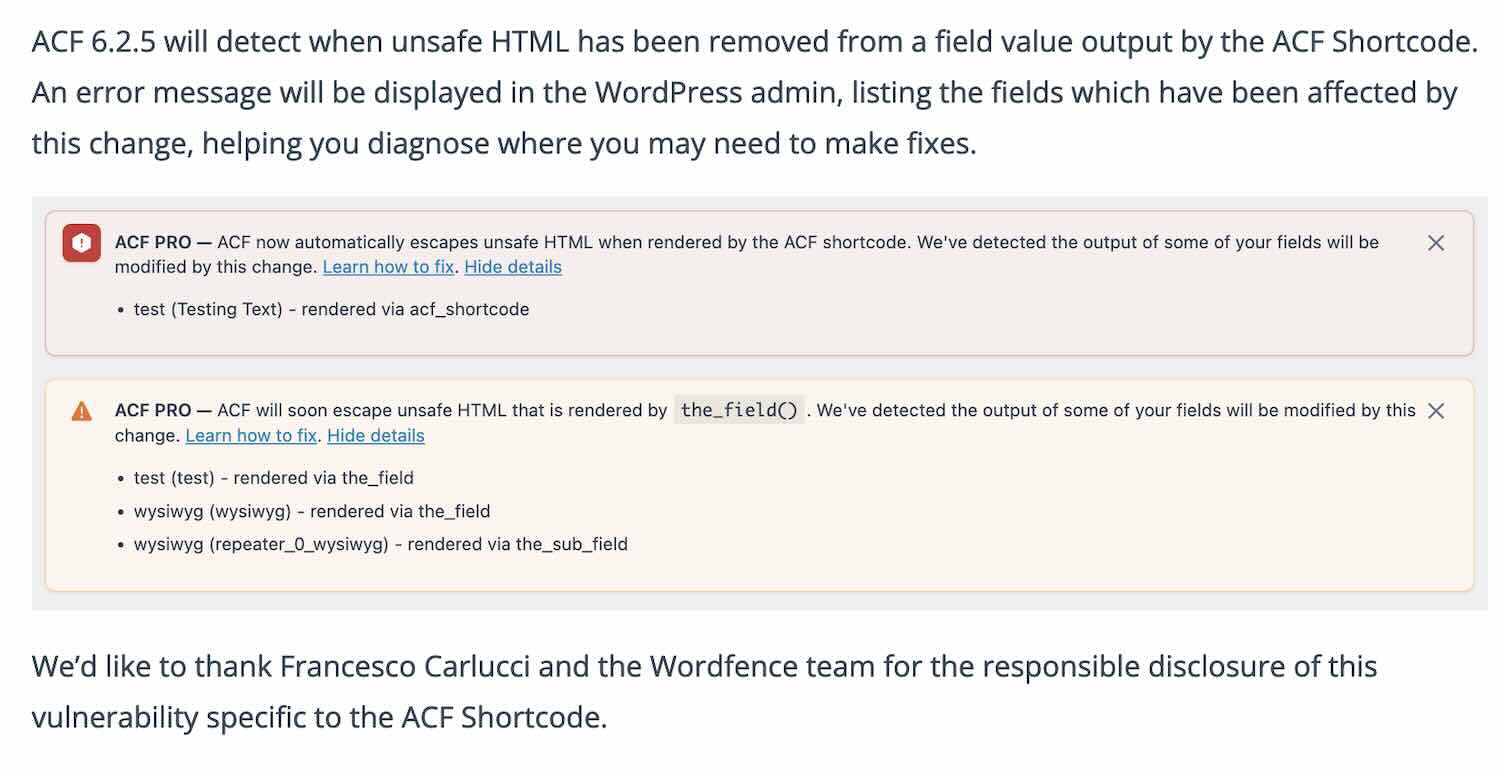

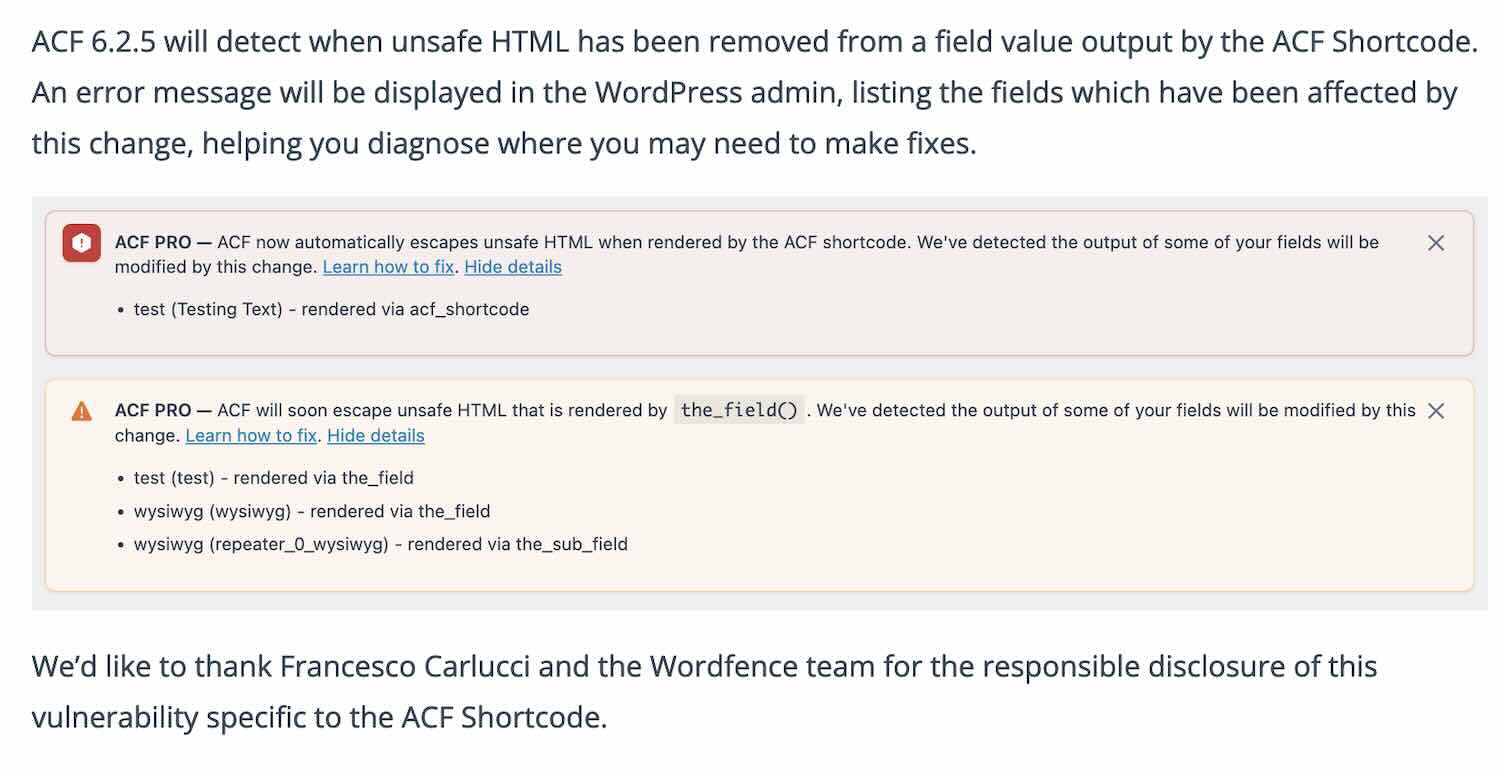

Để đối phó với lỗ hổng này, bản cập nhật ACF 6.2.5 sẽ phát hiện và loại bỏ đoạn HTML không an toàn từ đầu ra của shortcode. Các trường bị ảnh hưởng sẽ kích hoạt thông báo lỗi trong khu vực quản trị WordPress, giúp chủ sở hữu trang web xác định và giải quyết lỗi.

Thay Đổi Sắp Tới Cho Hàm the_field()

Hàm the_field() sẽ được sửa đổi bảo mật trong phiên bản ACF 6.2.5 , hàm the_sub_field() cũng tiếp tục được thay đổi trong phiên bản 6.2.7. Sau đó, các hàm này sẽ mặc định tích hợp các biện pháp an toàn HTML, ngăn chặn việc xuất đầu ra đối với các nội dung có thể gây hại.

Về những thay đổi sắp tới của phiên bản 6.2.7, phiên bản ACF 6.2.5 ACF sẽ phát hành các cảnh báo nếu trang web của bạn sẽ bị ảnh hưởng bởi những thay đổi sắp tới của phiên bản 6.2.7, giúp bạn có thời gian chuẩn bị trước.

Hướng Dẫn , Giải pháp An toànC ho Nhà Phát Triển Sử Dụng ACF.

Nhà phát triển được khuyến cáo hãy tiếp cận đầu ra HTML một cách cẩn thận. Trong các tình huống đòi hỏi đầu ra HTML không được lọc, như các thẻ script, sử dụng 'echo get_field()' được khuyến nghị. Đối với các trường hợp khác, cần áp dụng các hàm thoát phù hợp, như 'wp_kses_post', hàm an ninh làm sạch đầu ra HTML cũng được khuyến nghị.

Bản cập nhật của ACF cũng giới thiệu các sửa đổi trong xử lý filed type , đặc biệt là đối với các trường thông thường xuất đầu ra HTML, như oEmbed và WYSIWYG. Những thay đổi này nhằm mục đích cân nhắc giữa nhu cầu đầu ra HTML và các yếu tố an ninh.

Tất cả người dùng ACF được khuyến khích cập nhật lên phiên bản 6.2.5 ngay lập tức nhằm giảm thiểu rủi ro bảo mật. Ngoài ra, những người không sử dụng ACF Shortcode nên tắt hoàn toàn nó.

Bạn đọc có thể tham khảo thêm thông tin tại ACF 6.2.5 Security Release

Advanced Custom Fields hay còn gọi là ACF là một plugin hoàn toàn miễn phí có sẵn trong kho CMS WordPress. ACF giúp các website Wordpress thêm các trường, thuộc tính vào một POST, PAGE, Sản Phẩm… hay một Custom Post Type một cách dễ dàng. ACF có bản Free và PRO. Với bản PRO trả phí, sẽ có thêm các Field độc đáo hơn, giúp chúng ta tiết kiệm thời gian, linh động trong việc mở rộng dữ liệu Website hơn.

Mới đấy đội ngũ phát triển ACF Plguin đã phát hành bản vá lỗ hổng plugin WordPress Advanced Custom Fields (ACF) ,nhưng dường như bản cập nhật cũng đang gặp các vấn đề kỹ thuật khá phức tạp và rắc rối.

Plugin Advanced Custom Fields (ACF) hiện đang có hơn 2 triệu lượt cài đặt , nhà phát triển đã công bố phát hành bản cập nhật bảo mật, phiên bản 6.2.5 để vá một lỗ hổng, mức độ nghiêm trọng của lỗ hổng này chưa được xác định và chỉ có một số chi tiết hạn chế được công bố về lỗ hổng này.

Trong khi không biết được loại kỹ thuật tận dụng hoặc mức độ thiệt hại mà một kẻ tấn công có thể gây ra, ACF khuyến cáo rằng lỗ hổng này đòi hỏi quyền truy cập cấp độ đóng góp hoặc cao hơn, điều này một phần nào đó làm cho việc tấn công trở nên khó khăn hơn.

ACF 6.2.5 Có Thể Gây Ra Những Thay Đổi Gây Rối

Thông báo về bản cập nhật bảo mật cảnh báo rằng những thay đổi được giới thiệu trong bản vá có thể gây ra sự cố trên các trang web và cung cấp hướng dẫn về cách gỡ lỗi những thay đổi này.

Bản cập nhật phiên bản 6.2.5 giới thiệu một thay đổi đáng kể về cách shortcode của ACF xử lý và xuất đầu ra nội dung HTML có thể không an toàn. Đầu ra sẽ được thoát ra, một quy trình bảo mật thường loại bỏ HTML không mong muốn như các đoạn mã nguy hiểm hoặc HTML biến dạng để HTML được hiển thị là an toàn.

Tuy nhiên, thay đổi này, mặc dù tăng cường bảo mật nhưng có thể làm ảnh hưởng đến các trang web sử dụng shortcode để hiển thị các phần tử HTML phức tạp như đoạn mã hoặc iframes.

Các thẻ có khả năng bị lạm dụng, như <script> và <iframe>, sẽ bị tự động loại bỏ, mặc dù điều này có thể được tùy chỉnh theo nhu cầu cụ thể của trang web.

Bản Cập Nhật Bảo Mật Khác Thường và Phức Tạp

Bản cập nhật bảo mật này khá độc đáo , trong hầu hết các trường hợp , các nhà nghiên cứu bảo mật sẽ thông báo một lỗ hổng bảo mật cho nhà xuất bản plugin WordPress. Sau đó nhà xuất bản plugin sẽ phát hành một bản cập nhật để giải quyết vấn đề. Thông thường, các nhà nghiên cứu bảo mật sẽ đợi vài tuần trước khi công bố công khai lỗ hổng để người dùng có đủ thời gian cập nhật plugin trước khi lỗ hổng được thông báo công khai.

Nhưng điều này không được áp dụng với trường hợp của lỗ hổng của ACF vì nó phức tạp , bản cập nhật có khả năng gây ra các thay đổi thậm chí là có sự cố. Do đó, ACF đang thực hiện bước thông báo về bản cập nhật bảo mật và cảnh báo người dùng về các vấn đề tiềm ẩn do bản vá gây ra, có thể được giảm nhẹ nhưng chỉ thông qua các thay đổi từ phía người dùng ACF.

Bản cập nhật 6.2.7 sửa lỗi đang được Lên Lịch Cho Tháng 2 Năm 2024

Sự phức tạp trong quá trình vá lỗ hổng này khiến nhà phát hành quyết định giới thiệu một bản cập nhật bảo mật thứ hai vào tháng 2 năm 2024. Điều này sẽ mang lại thêm thời gian cho người dùng plugin để chuẩn bị và giảm nhẹ các thay đổi gây rối tiềm ẩn khác.

Phiên bản 6.2.7 sẽ mở rộng các biện pháp bảo mật này cho các chức năng ACF bổ sung, bao gồm the_field() và the_sub_field(). Quản trị viên trang web cần chú ý đến sự thay đổi có thể xảy ra trong đầu ra HTML và được khuyến cáo kiểm tra tính tương thích của trang web với những thay đổi sắp tới.

Cũng có một cách để thủ công thêm vào các thay đổi sẽ đến trong phiên bản 6.2.7. ACF giải thích rằng nếu bạn hiện không lưu trữ HTML không an toàn hoặc bạn đang lưu trữ HTML không an toàn nhưng đã thoát dữ liệu, thì bạn có thể chọn vào hành vi mới để loại bỏ HTML không an toàn và kích hoạt một báo cáo lỗi trong bảng quản trị WordPress với bộ lọc sau:

Mã:

acf/the_field/escape_html_optinMô Tả Về Lỗ Hổng

Bản cập nhật ACF được phát hành bởi một lỗ hổng được cho phép người dùng với vai trò người đóng góp, thông thường bị hạn chế khỏi việc đăng tải HTML không lọc, chèn mã độc hại. Vấn đề này bypass các giao thức vệ sinh tiêu chuẩn của ACF, dẫn đến những rủi ro bảo mật tiềm ẩn.

Để đối phó với lỗ hổng này, bản cập nhật ACF 6.2.5 sẽ phát hiện và loại bỏ đoạn HTML không an toàn từ đầu ra của shortcode. Các trường bị ảnh hưởng sẽ kích hoạt thông báo lỗi trong khu vực quản trị WordPress, giúp chủ sở hữu trang web xác định và giải quyết lỗi.

Thay Đổi Sắp Tới Cho Hàm the_field()

Hàm the_field() sẽ được sửa đổi bảo mật trong phiên bản ACF 6.2.5 , hàm the_sub_field() cũng tiếp tục được thay đổi trong phiên bản 6.2.7. Sau đó, các hàm này sẽ mặc định tích hợp các biện pháp an toàn HTML, ngăn chặn việc xuất đầu ra đối với các nội dung có thể gây hại.

Về những thay đổi sắp tới của phiên bản 6.2.7, phiên bản ACF 6.2.5 ACF sẽ phát hành các cảnh báo nếu trang web của bạn sẽ bị ảnh hưởng bởi những thay đổi sắp tới của phiên bản 6.2.7, giúp bạn có thời gian chuẩn bị trước.

Hướng Dẫn , Giải pháp An toànC ho Nhà Phát Triển Sử Dụng ACF.

Nhà phát triển được khuyến cáo hãy tiếp cận đầu ra HTML một cách cẩn thận. Trong các tình huống đòi hỏi đầu ra HTML không được lọc, như các thẻ script, sử dụng 'echo get_field()' được khuyến nghị. Đối với các trường hợp khác, cần áp dụng các hàm thoát phù hợp, như 'wp_kses_post', hàm an ninh làm sạch đầu ra HTML cũng được khuyến nghị.

Bản cập nhật của ACF cũng giới thiệu các sửa đổi trong xử lý filed type , đặc biệt là đối với các trường thông thường xuất đầu ra HTML, như oEmbed và WYSIWYG. Những thay đổi này nhằm mục đích cân nhắc giữa nhu cầu đầu ra HTML và các yếu tố an ninh.

Tất cả người dùng ACF được khuyến khích cập nhật lên phiên bản 6.2.5 ngay lập tức nhằm giảm thiểu rủi ro bảo mật. Ngoài ra, những người không sử dụng ACF Shortcode nên tắt hoàn toàn nó.

Bạn đọc có thể tham khảo thêm thông tin tại ACF 6.2.5 Security Release

BÀI MỚI ĐANG THẢO LUẬN