Hệ thống xác minh tài khoản Google OAuth tồn tại lỗ hổng zero-day liên quan endpoint "MultiLogin"

Vn-Z.vn Ngày 02 tháng 01 năm 2024, Gần đây Công ty bảo mật CloudSEK đã phát hiện ra lỗ hổng zero-day trong hệ thống xác minh tài khoản OAuth của Google. Hacker có thể sử dụng dữ liệu cookie đã hết hạn với điểm cuối OAuth có tên là "MultiLogin" để tạo phiên cookie mới "hợp lệ lâu dài" rồi chiếm đoạt tài khoản Google của nạn nhân.

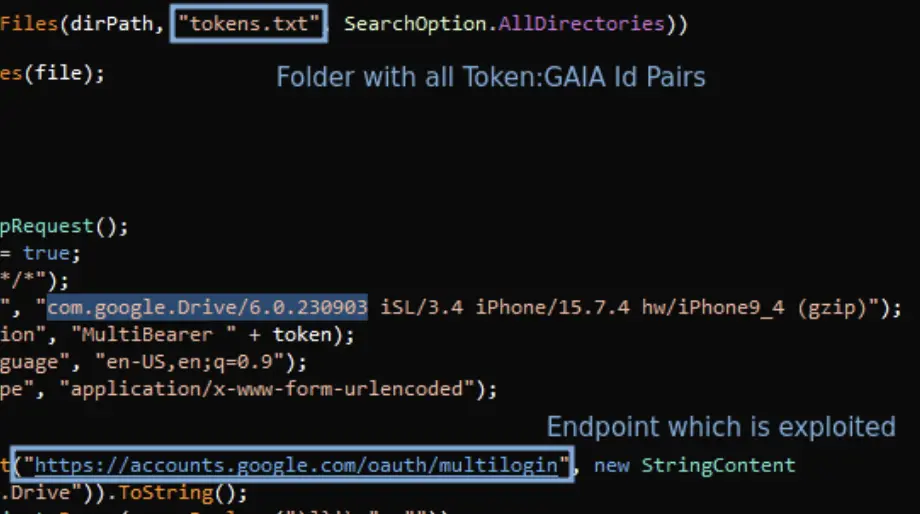

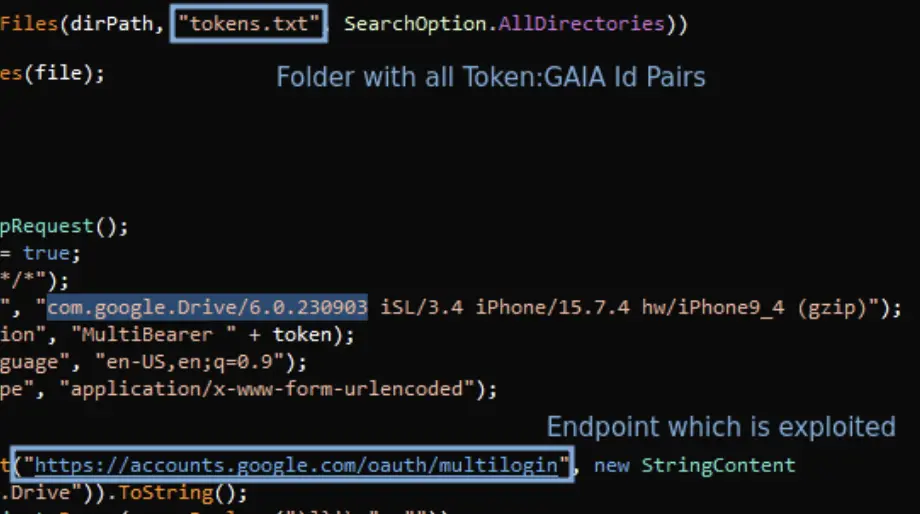

Được biết, endpoint MultiLogin được tích hợp vào hệ thống xác minh tài khoản Google OAuth. Chức năng của endpoint này là gọi ID tài khoản Google và khóa mã thông báo đăng nhập xác thực để đạt được chức năng "đồng bộ hóa" và "chuyển đổi tài khoản liền mạch", trong hệ thống Google Docs Không có đề cập đến sự tồn tại của điểm cuối này.

Ảnh CloudSEK

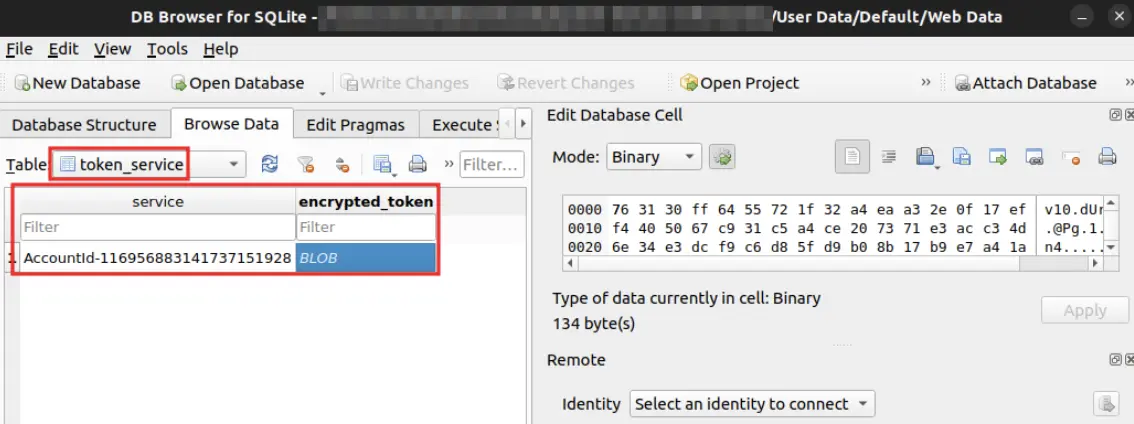

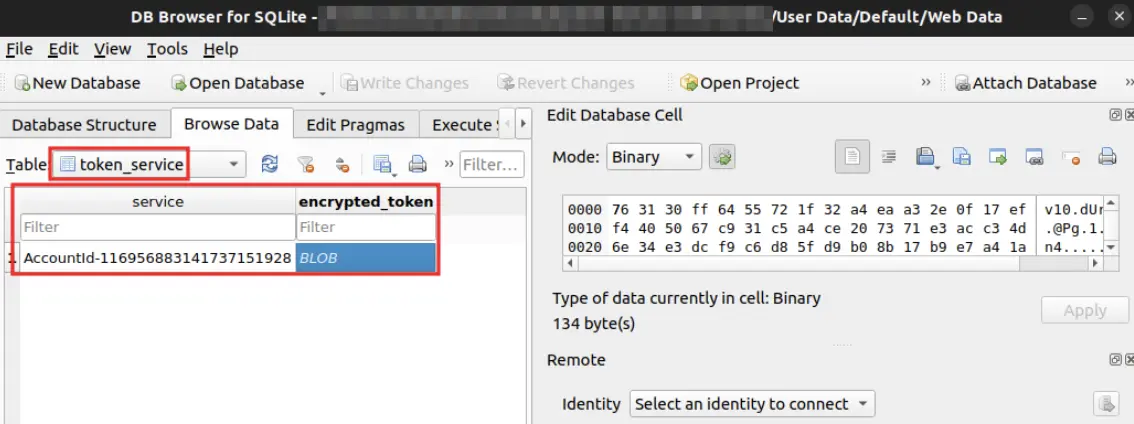

Các chuyên gia từ CloudSEK cho biết rằng, hacker khai thác các lỗ hổng liên quan chủ yếu lấy vectơ auth-login tokens trong WebData của trình duyệt Chrome nạn nhân và khóa Chrome Local State trong UserData, sau đó sử dụng Endpoit MultiLogin OAuth để đánh lừa dịch vụ xác minh của Google, từ đó thành công chiếm quyền điều khiển tài khoản của Google nạn nhân.

Hacker có thể sử dụng vectơ auth-login tokens và khóa Trạng thái cục bộ của Chrome (Chrome Local State) để tạo cookie có thể sử dụng được

CloudSEK cho biết thêm trên thị trường đang có một ransomware có tên Lumma khai thác lỗ hổng "MultiLogin" này. Nhà phát triển phần mềm tuyên bố rằng ransomware này có thể đánh cắp "cookie liên quan đến các dịch vụ của Google" từ máy tính của nạn nhân, đồng thời nhấn mạnh các cookie liên quan. , "ngay cả khi người dùng thay đổi mật khẩu tài khoản ."

Cơ chế hoạt động của ransomware Lumma cơ bản theo các bước sau:

Các chuyên gia đã thử nghiệm khai thác endpoint MultiLogin để tái tạo lỗ hổng và sử dụng thành công cookie đã hết hạn đăng nhập vào tài khoản Google .

Các chuyên gia an ninh cho rằng sự đổi mới của Lumma là “phần mềm sẽ tự mã hóa ID/Token GAIA của nạn nhân”, từ đó “ngăn chặn các kỹ thuật bắt chước của các tổ chức tin tặc và ngăn các công ty bảo mật bắt kịp họ”.

CloudSEK đã thông báo cho Google về lỗ hổng đang bị tin tặc khai thác, đồng thời bổ sung thêm rằng các phương thức tấn công mạng của tin tặc, bao gồm cả lỗ hổng MultiLogin trong phần mềm ransomware Lumma, ngày càng tinh vi.

Được biết, endpoint MultiLogin được tích hợp vào hệ thống xác minh tài khoản Google OAuth. Chức năng của endpoint này là gọi ID tài khoản Google và khóa mã thông báo đăng nhập xác thực để đạt được chức năng "đồng bộ hóa" và "chuyển đổi tài khoản liền mạch", trong hệ thống Google Docs Không có đề cập đến sự tồn tại của điểm cuối này.

Ảnh CloudSEK

Các chuyên gia từ CloudSEK cho biết rằng, hacker khai thác các lỗ hổng liên quan chủ yếu lấy vectơ auth-login tokens trong WebData của trình duyệt Chrome nạn nhân và khóa Chrome Local State trong UserData, sau đó sử dụng Endpoit MultiLogin OAuth để đánh lừa dịch vụ xác minh của Google, từ đó thành công chiếm quyền điều khiển tài khoản của Google nạn nhân.

Hacker có thể sử dụng vectơ auth-login tokens và khóa Trạng thái cục bộ của Chrome (Chrome Local State) để tạo cookie có thể sử dụng được

Cơ chế hoạt động của ransomware Lumma cơ bản theo các bước sau:

- Xâm nhập thiết bị nạn nhân và trích xuất vectơ auth-login tokens cũng như khóa Trạng thái cục bộ của Chrome từ bản ghi trình duyệt Chrome của nạn nhân

- Tách hai dịch vụ dữ liệu khóa (ID GAIA) và mã hóa_token khỏi khóa

- Tạo cookie tồn tại lâu dài bằng cách sử dụng endpoint MultiLogin

Các chuyên gia đã thử nghiệm khai thác endpoint MultiLogin để tái tạo lỗ hổng và sử dụng thành công cookie đã hết hạn đăng nhập vào tài khoản Google .

Các chuyên gia an ninh cho rằng sự đổi mới của Lumma là “phần mềm sẽ tự mã hóa ID/Token GAIA của nạn nhân”, từ đó “ngăn chặn các kỹ thuật bắt chước của các tổ chức tin tặc và ngăn các công ty bảo mật bắt kịp họ”.

CloudSEK đã thông báo cho Google về lỗ hổng đang bị tin tặc khai thác, đồng thời bổ sung thêm rằng các phương thức tấn công mạng của tin tặc, bao gồm cả lỗ hổng MultiLogin trong phần mềm ransomware Lumma, ngày càng tinh vi.