Hacker Việt Nam liên quan đến chiến dịch Darkgate Malware tấn công các tài khoản META ở Anh, Mỹ, Ấn Độ.

Vn-Z.vn Ngày 22 tháng 10 năm 2023, Theo Công ty an ninh mạng WithSecure, (trước đây là F-Secure Business có trụ sở tại Phần Lan), công ty này đã phát hiện mối liên kết trong chiến dịch tấn công phát tán mã độc mang tên DarkGate có xuất sứ từ Việt Nam đang tìm cách chiếm đoạt tài khoản Meta doanh nghiệp và đánh cắp dữ liệu nhạy cảm.

Theo Nhóm Phát hiện và Phản ứng ( Detection and Response Team DRT) của WithSecure, họ đã phát hiện chiến dịch lây nhiễm phần mềm độc hại DarkGate đang cố gắng lây nhiễm và nhắm vào các tổ chức khách hàng của họ tại Vương quốc Anh, Hoa Kỳ và Ấn Độ từ ngày 4 tháng 8 năm 2023.

Các tài liệu mồi, mẫu mục tiêu, chủ đề, phương pháp phân phối và chiến thuật tấn công tổng thể của cuộc tấn công phần mềm độc hại DarkGate gần đây rất giống với cơ chế tấn công được các chuyên gia an ninh mạng quan sát trong các chiến dịch DuckTail infostealer. WithSecure đã theo dõi infostealer này trong hơn một năm qua. WithSecure thấy rằng có sự tương đồng giữa hai chiến dích tấn công DarkGate và DuckTail , sự tương đồng này cho thấy có thể có một mối liên hệ hoặc hạ tầng chung giữa hai nhóm hacker này.

Trước đây vào năm 2022 , WithSecure cũng từng phát hiện phần mềm độc hại DUCKTAIL nhắm mục tiêu vào người dùng và tổ chức trên nền tảng Facebook Business và cho rằng nhóm tin tặc gây ra cuộc tấn công này đến từ Việt Nam. Thời điểm đó, WithSecure tin rằng nhóm tin tặc này đã thăm dò tính năng bảo mật của Facebook trong nhiều năm và đã điều chỉnh thành công DUCKTAIL có thể đối phó với những thay đổi của mạng xã hội Facebook . Nhóm nghiên cứu cũng khẳng định rằng, nhóm tin tặc đến từ Việt Nam đã hoạt động từ năm 2018 và tập trung vào Facebook từ nửa cuối năm 2021 với mục tiêu chính là các cá nhân có vai trò quản lý, tiếp thị kỹ thuật số, truyền thông kỹ thuật số và nhân sự trong các công ty.

Về chiến dịch mới DarkGate, đây là một Trojan Truy cập Từ xa (Remote Access Trojan - RAT) lần đầu xuất hiện trên không gian mạng vào năm 2018. Thông thường, mã độc này được các tội phạm mạng cung cấp như một công cụ Phần mềm độc hại dưới dạng Dịch vụ (Malware-as-a-Service - MaaS). Đây là một phần mềm độc hại linh hoạt được sử dụng trong nhiều chiến dịch tấn công mạng như đào tiền điện tử bất hợp pháp (cryptojacking), trộm thông tin và tấn công ransomware.

Các chuyên gia an ninh mạng từ WithSecure đã tiến hành phân tích dữ liệu mã nguồn mở liên quan đến cuộc tấn công phần mềm độc hại DarkGate và xác định được mối liên kết với nhiều infostealer khác nhau. Mẫu mục tiêu này cho thấy có cùng một nhóm hoặc tác nhân đe dọa đang tiến hành các cuộc tấn công này.

Phương pháp hacker triển khai chiến dịch tấn công bắt đầu bằng một file có tên là 'Salary and new products.8.4.zip'. Khi nạn nhân không biết tải xuống và giải nén file này , một tập lệnh VBS sẽ được kích hoạt. Tập lệnh này tiến hành đổi tên và nhân bản tệp nhị phân gốc của Windows (Curl.exe) vào một vị trí mới, sau đó kết nối đến một máy chủ bên ngoài để bổ sung thêm hai file là autoit3.exe và một tập lệnh Autoit3 được biên dịch. Tiếp theo, tập lệnh thực thi tệp , giải mã và tạo thành DarkGate RAT bằng cách sử dụng các đoạn chuỗi có trong tập lệnh.

So sánh với chiến dịch DUCKTAIL, WithSecure cho biết DarkGate có một tuyến đường lây nhiễm ban đầu rất giống Ducktail, nhưng chức năng lại khác nhau rất nhiều. Ducktail là một phần mềm đánh cắp thông tin chuyên dụng, nó không hoạt động bí mật , khi thực thi, nó sẽ nhanh chóng đánh cắp thông tin đăng nhập và cookie phiên làm việc từ thiết bị cục bộ và gửi chúng về cho hacker. Ducktail có một chức năng khác liên quan đến tài khoản Facebook Business, trong đó nếu nó tìm thấy cookie phiên làm việc của tài khoản Facebook Business, nó sẽ cố gắng thêm kẻ tấn công vào tài khoản như một quản trị viên, thậm chí Ducktail có chức năng tự động tạo và đăng bài quảng cáo giả mạo được gửi bởi kẻ tấn công đến thiết bị bị xâm phạm. Chức năng bổ sung này, tập trung mạnh vào Facebook, vẫn xoay quanh việc đánh cắp thông tin.

Tuy nhiên, DarkGate cố gắng làm việc bí mật, mã độc này cố gắng duy trì tính liên tục, nó đã được sử dụng cho nhiều mục đích khác nhau và đã được hacker sử dụng để triển khai Cobalt Strike và ransomware. DarkGate có nguồn người dùng đa dạng hơn rất nhiều so với Ducktail, với nhiều mục tiêu đa dạng hơn. WithSecure đã tìm thấy các yếu tố nhận dạng mạnh mẽ giúp họ thiết lập mối liên kết giữa hai chiến dịch. Họ cũng lưu ý rằng các tấn công này sử dụng nhiều phần mềm độc hại và infostealer khác nhau, bao gồm Ducktail, Redline Stealer và Lobshot. Hành vi của DarkGate tương đồng và trùng với các chiến dịch Ducktail có khả năng là cùng một nhóm tác nhân đe dọa từ Việt Nam.

Sau khi DarkGate giành được kiểm soát tài khoản, hacker có thể thực hiện mở rộng các hoạt động tấn công , bao gồm phân phối phần mềm độc hại và thực hiện các hình thức gian lận.

WithSecure cho biết các mồi nhử và tài liệu độc hại được sử dụng trong các chiến dịch này được hacker sử dụng bao gồm:

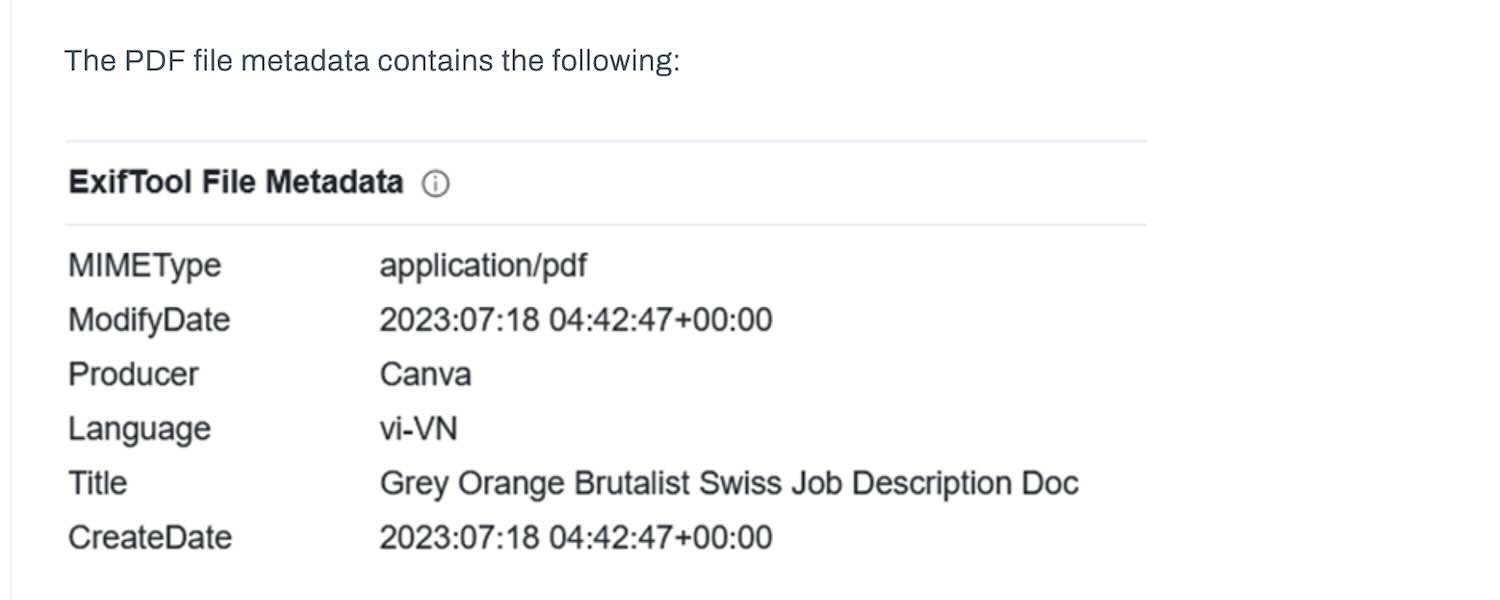

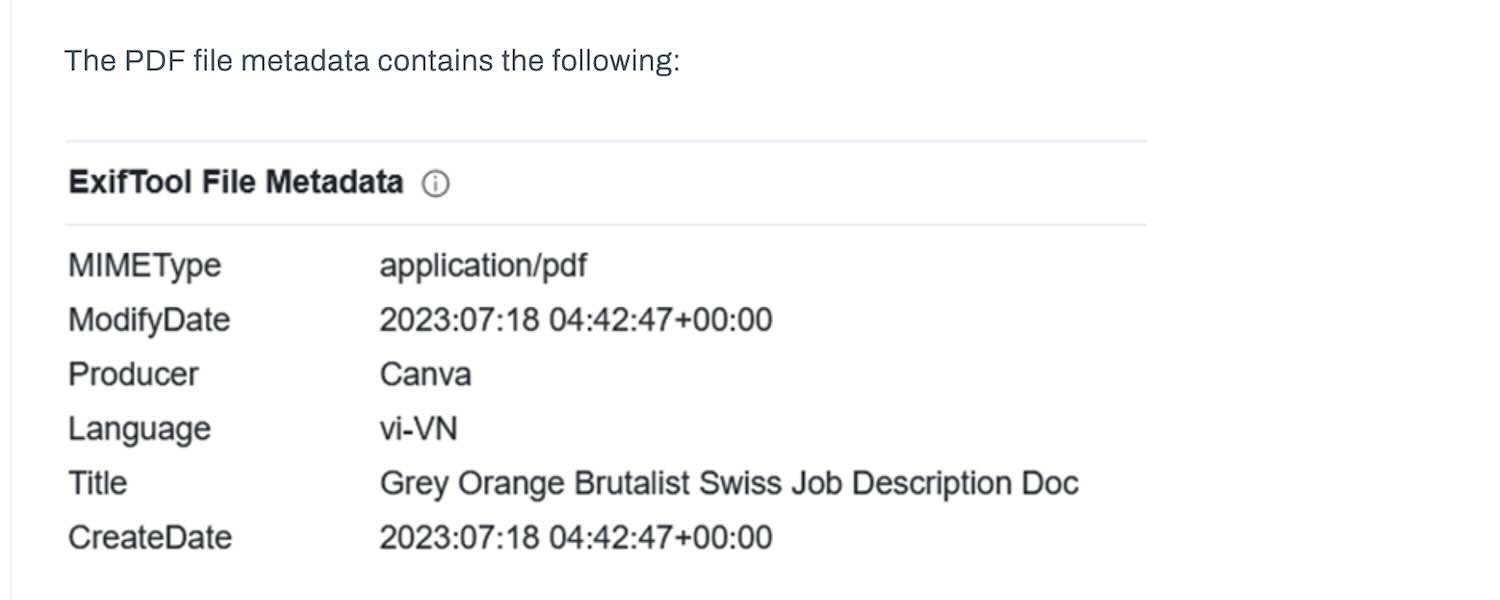

Trong đó, UUID của Tác giả là một thông tin đặc biệt quan trọng, có thể là một tham chiếu duy nhất. Tìm kiếm UUID đó trên VirusTotal cho kết quả một tệp PDF khác, "Job Description of Corsair..PDF". Rất có khả năng rằng nó đã được tạo và sử dụng bởi cùng một tác nhân, không chỉ vì ID tác giả Canva, mà còn vì nó có cùng tên tệp, ngoại trừ phần mở rộng tệp, như một trong số các tệp docx đã được xác định trước đó.

Ảnh chụp màn hình

Theo Stephen Robinson, Chuyên gia Phân tích Trí tuệ Đe dọa cấp cao tại WithSecure™ cho biết : " Mã độc DarkGate đã tồn tại từ lâu và đang được nhiều nhóm hacker sử dụng cho các mục đích khác nhau, không chỉ riêng nhóm hoặc nhóm liên quan tại Việt Nam,"

Người dùng facebook cần hết sức cảnh giác trước các hình thức tấn công mã độc malware hiện nay, luôn cảnh giác khi mở email và tệp đính kèm từ những nguồn không rõ ràng, không nhấp vào các liên kết trong email. Sử dụng mật khẩu mạnh kết hợp với xác thực đa yếu tố (MFA).

Tham khảo thêm bài viết này để tự trang bị kiến thức an ninh mạng cho bản thân

vn-z.vn

vn-z.vn

Bạn đọc có thể tham khảo thêm thông tin phân tích kỹ thuật chi tiết của WithSecure tại đây

Theo Nhóm Phát hiện và Phản ứng ( Detection and Response Team DRT) của WithSecure, họ đã phát hiện chiến dịch lây nhiễm phần mềm độc hại DarkGate đang cố gắng lây nhiễm và nhắm vào các tổ chức khách hàng của họ tại Vương quốc Anh, Hoa Kỳ và Ấn Độ từ ngày 4 tháng 8 năm 2023.

Trước đây vào năm 2022 , WithSecure cũng từng phát hiện phần mềm độc hại DUCKTAIL nhắm mục tiêu vào người dùng và tổ chức trên nền tảng Facebook Business và cho rằng nhóm tin tặc gây ra cuộc tấn công này đến từ Việt Nam. Thời điểm đó, WithSecure tin rằng nhóm tin tặc này đã thăm dò tính năng bảo mật của Facebook trong nhiều năm và đã điều chỉnh thành công DUCKTAIL có thể đối phó với những thay đổi của mạng xã hội Facebook . Nhóm nghiên cứu cũng khẳng định rằng, nhóm tin tặc đến từ Việt Nam đã hoạt động từ năm 2018 và tập trung vào Facebook từ nửa cuối năm 2021 với mục tiêu chính là các cá nhân có vai trò quản lý, tiếp thị kỹ thuật số, truyền thông kỹ thuật số và nhân sự trong các công ty.

Về chiến dịch mới DarkGate, đây là một Trojan Truy cập Từ xa (Remote Access Trojan - RAT) lần đầu xuất hiện trên không gian mạng vào năm 2018. Thông thường, mã độc này được các tội phạm mạng cung cấp như một công cụ Phần mềm độc hại dưới dạng Dịch vụ (Malware-as-a-Service - MaaS). Đây là một phần mềm độc hại linh hoạt được sử dụng trong nhiều chiến dịch tấn công mạng như đào tiền điện tử bất hợp pháp (cryptojacking), trộm thông tin và tấn công ransomware.

Các chuyên gia an ninh mạng từ WithSecure đã tiến hành phân tích dữ liệu mã nguồn mở liên quan đến cuộc tấn công phần mềm độc hại DarkGate và xác định được mối liên kết với nhiều infostealer khác nhau. Mẫu mục tiêu này cho thấy có cùng một nhóm hoặc tác nhân đe dọa đang tiến hành các cuộc tấn công này.

Phương pháp hacker triển khai chiến dịch tấn công bắt đầu bằng một file có tên là 'Salary and new products.8.4.zip'. Khi nạn nhân không biết tải xuống và giải nén file này , một tập lệnh VBS sẽ được kích hoạt. Tập lệnh này tiến hành đổi tên và nhân bản tệp nhị phân gốc của Windows (Curl.exe) vào một vị trí mới, sau đó kết nối đến một máy chủ bên ngoài để bổ sung thêm hai file là autoit3.exe và một tập lệnh Autoit3 được biên dịch. Tiếp theo, tập lệnh thực thi tệp , giải mã và tạo thành DarkGate RAT bằng cách sử dụng các đoạn chuỗi có trong tập lệnh.

So sánh với chiến dịch DUCKTAIL, WithSecure cho biết DarkGate có một tuyến đường lây nhiễm ban đầu rất giống Ducktail, nhưng chức năng lại khác nhau rất nhiều. Ducktail là một phần mềm đánh cắp thông tin chuyên dụng, nó không hoạt động bí mật , khi thực thi, nó sẽ nhanh chóng đánh cắp thông tin đăng nhập và cookie phiên làm việc từ thiết bị cục bộ và gửi chúng về cho hacker. Ducktail có một chức năng khác liên quan đến tài khoản Facebook Business, trong đó nếu nó tìm thấy cookie phiên làm việc của tài khoản Facebook Business, nó sẽ cố gắng thêm kẻ tấn công vào tài khoản như một quản trị viên, thậm chí Ducktail có chức năng tự động tạo và đăng bài quảng cáo giả mạo được gửi bởi kẻ tấn công đến thiết bị bị xâm phạm. Chức năng bổ sung này, tập trung mạnh vào Facebook, vẫn xoay quanh việc đánh cắp thông tin.

Tuy nhiên, DarkGate cố gắng làm việc bí mật, mã độc này cố gắng duy trì tính liên tục, nó đã được sử dụng cho nhiều mục đích khác nhau và đã được hacker sử dụng để triển khai Cobalt Strike và ransomware. DarkGate có nguồn người dùng đa dạng hơn rất nhiều so với Ducktail, với nhiều mục tiêu đa dạng hơn. WithSecure đã tìm thấy các yếu tố nhận dạng mạnh mẽ giúp họ thiết lập mối liên kết giữa hai chiến dịch. Họ cũng lưu ý rằng các tấn công này sử dụng nhiều phần mềm độc hại và infostealer khác nhau, bao gồm Ducktail, Redline Stealer và Lobshot. Hành vi của DarkGate tương đồng và trùng với các chiến dịch Ducktail có khả năng là cùng một nhóm tác nhân đe dọa từ Việt Nam.

Sau khi DarkGate giành được kiểm soát tài khoản, hacker có thể thực hiện mở rộng các hoạt động tấn công , bao gồm phân phối phần mềm độc hại và thực hiện các hình thức gian lận.

WithSecure cho biết các mồi nhử và tài liệu độc hại được sử dụng trong các chiến dịch này được hacker sử dụng bao gồm:

- LNK Drive ID

- MSI file metadata

- Canva PDF design service account details

Trong đó, UUID của Tác giả là một thông tin đặc biệt quan trọng, có thể là một tham chiếu duy nhất. Tìm kiếm UUID đó trên VirusTotal cho kết quả một tệp PDF khác, "Job Description of Corsair..PDF". Rất có khả năng rằng nó đã được tạo và sử dụng bởi cùng một tác nhân, không chỉ vì ID tác giả Canva, mà còn vì nó có cùng tên tệp, ngoại trừ phần mở rộng tệp, như một trong số các tệp docx đã được xác định trước đó.

Ảnh chụp màn hình

Theo Stephen Robinson, Chuyên gia Phân tích Trí tuệ Đe dọa cấp cao tại WithSecure™ cho biết : " Mã độc DarkGate đã tồn tại từ lâu và đang được nhiều nhóm hacker sử dụng cho các mục đích khác nhau, không chỉ riêng nhóm hoặc nhóm liên quan tại Việt Nam,"

Người dùng facebook cần hết sức cảnh giác trước các hình thức tấn công mã độc malware hiện nay, luôn cảnh giác khi mở email và tệp đính kèm từ những nguồn không rõ ràng, không nhấp vào các liên kết trong email. Sử dụng mật khẩu mạnh kết hợp với xác thực đa yếu tố (MFA).

Tham khảo thêm bài viết này để tự trang bị kiến thức an ninh mạng cho bản thân

Hướng dẫn - 10 gạch đầu dòng bạn cần làm để An toàn và bảo vệ An ninh internet

Với sự phát triển ồ ạt của Internet, kèm theo sự gia tăng là mặt xấu của nó. Rất rất nhiều chiêu trò lừa đảo, tổn hại đến người dùng internet. Một nghiên cứu cho thấy 91% người dùng internet không nhận thấy các nguy cơ trong thế giới online và lo lắng không biết làm thế nào để được an toàn khi...

Bạn đọc có thể tham khảo thêm thông tin phân tích kỹ thuật chi tiết của WithSecure tại đây

DarkGate malware campaign

Vietnamese cybercrime groups are using multiple different Malware as a Service (MaaS) infostealers and Remote Access Trojans (RATs) to target the digital marketing sector. These actors greatly value Facebook business accounts and hijacking these accounts appears to be one of their primary goals...

labs.withsecure.com

Meet the Ducks: Vietnamese threat groups targeting Meta Business accounts

In this report we share an overview of current and emerging threats surrounding Meta's ad ecosystem that are pre-dominantly originating out of Vietnam. Additionally, we will share an update on the infamous DUCKTAIL operation exposed in our previous reports. Lastly, we will introduce an emerging...

labs.withsecure.com

BÀI MỚI ĐANG THẢO LUẬN