Một chiến dịch phát tán phần mềm độc hại mới đang được tiến hành dưới dạng gửi các email từ một địa chỉ giả mạo của Microsoft. Email này nhắc nhở mọi người tải xuống bản cập nhật quan trọng của Windows 10. Tuy nhiên các bạn hãy cảnh giác , đây là các bản cập nhật có mã độc.

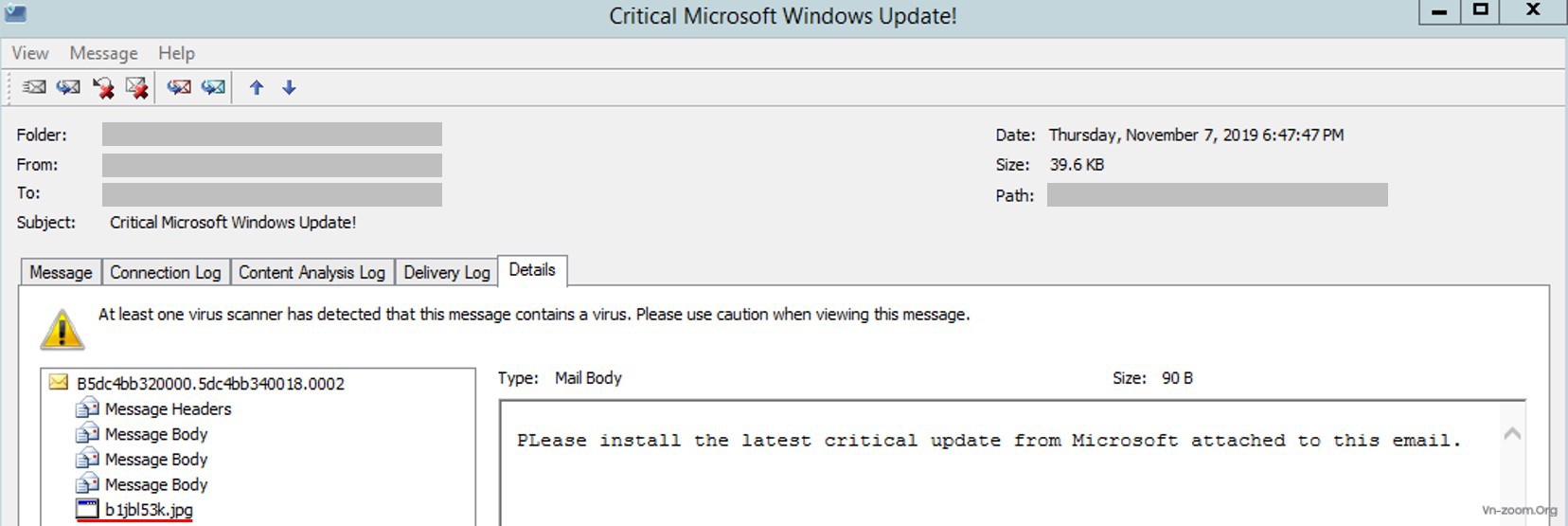

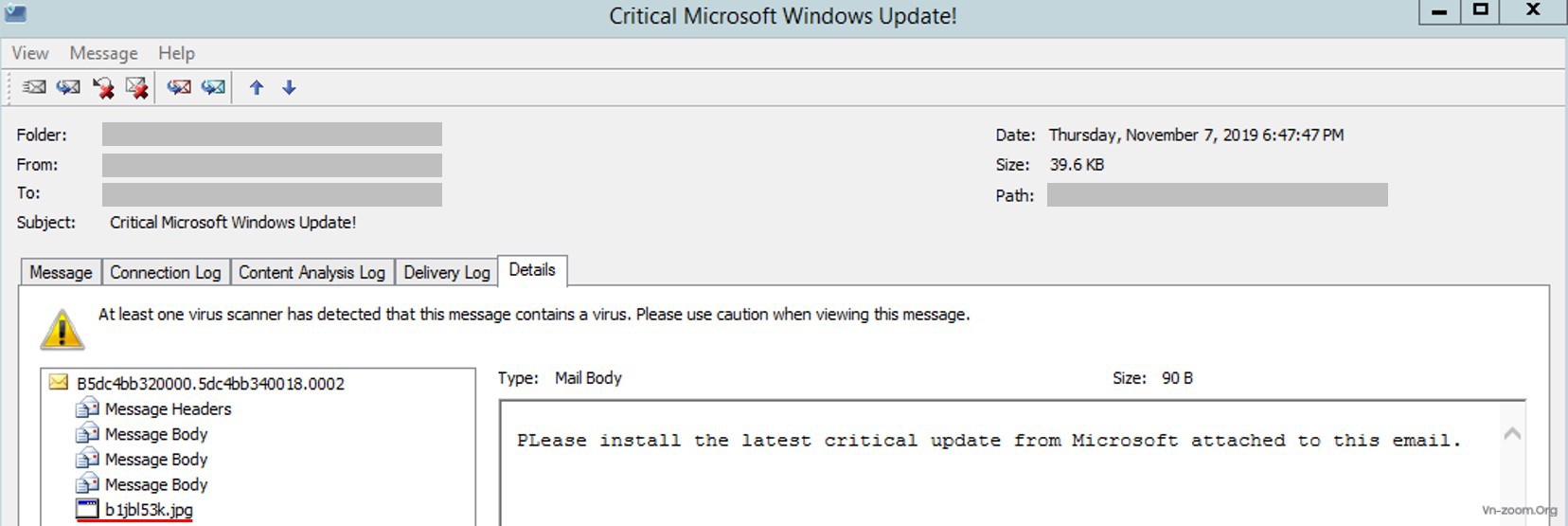

Chiến dịch phát tán mã độc này được phát hiện bởi công ty bảo mật máy tính Trustwave . Nội dung của email cho biết: " Hãy cài đặt bản Cập nhật Microsoft mới nhất ngay bây giờ! Đây là bản cập nhật quan trọng của Windows 10 " Dù chỉ có nội dung "Please install the latest critical update from Microsoft attached to this mail" Vui lòng cài đặt bản cập nhật quan trọng mới nhất từ Microsoft đính kèm với email này"

Đây là một file mã độc Ransomware , chỉ cần người dùng nhẹ dạ không kiểm tra kỹ hệ thống của bạn sẽ bị hacker mã hóa dữ liệu và đòi tiền chuộc.

Nếu bạn nhận được các nội dung như trên hãy làm theo các bước sau:

1. Xóa email ngay lập tức.

2. Microsoft KHÔNG BAO GIỜ gửi các bản cập nhật qua email

Tham khảo thêm bài viết này để nắm được các kiến thức tự bảo vệ cơ bản

vn-z.vn

vn-z.vn

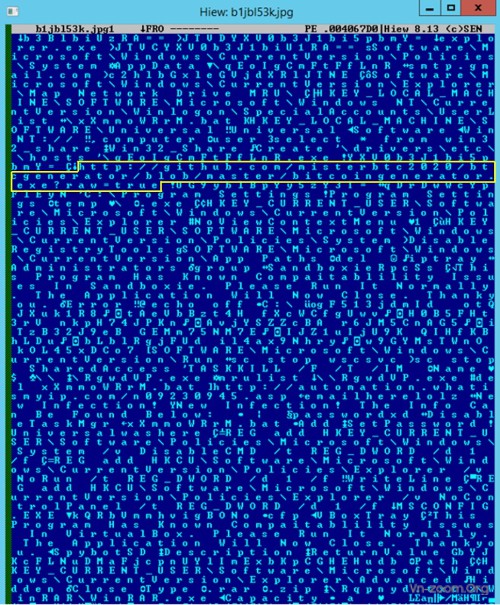

Email chứa tệp jpg giả mạo dạng ảnh , bên trong là tệp .NET thực thi lây nhiễm PC của bạn.

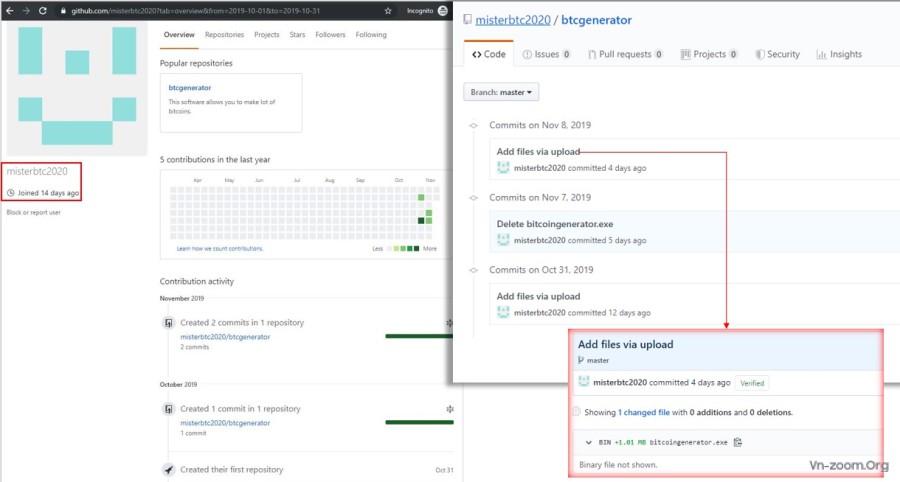

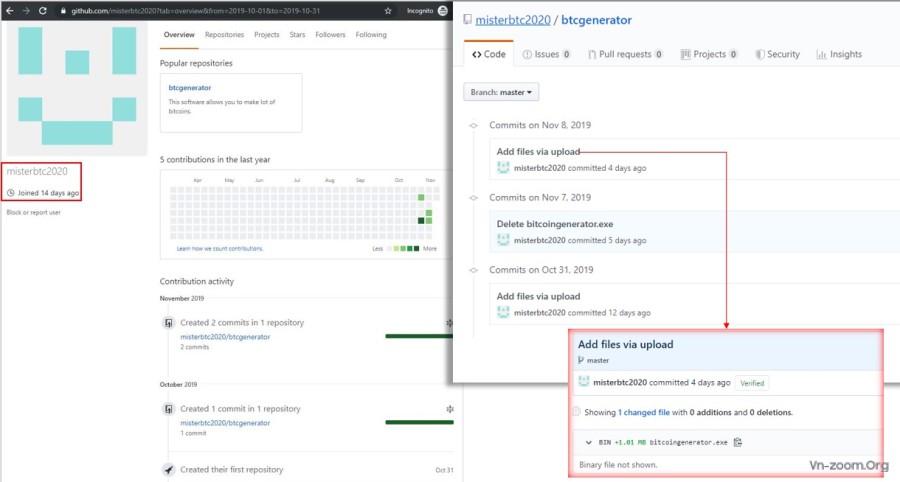

Khi bạn mở file này , cách lệnh thực thi sẽ tải xuống chương trình bitcoin bitcoingenerator.exe,có nguồn từ misterbtc2020 - trên GitHub. Nhưng công cụ tạo bitcoin này không đào ra bất kỳ đồng bitcoin ảo nào mà thay vào đó là con ransomware có tên Cyborg.

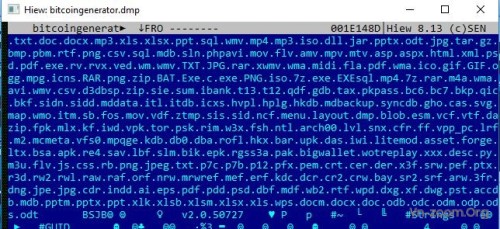

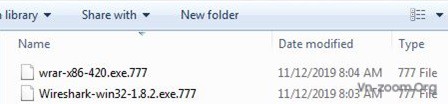

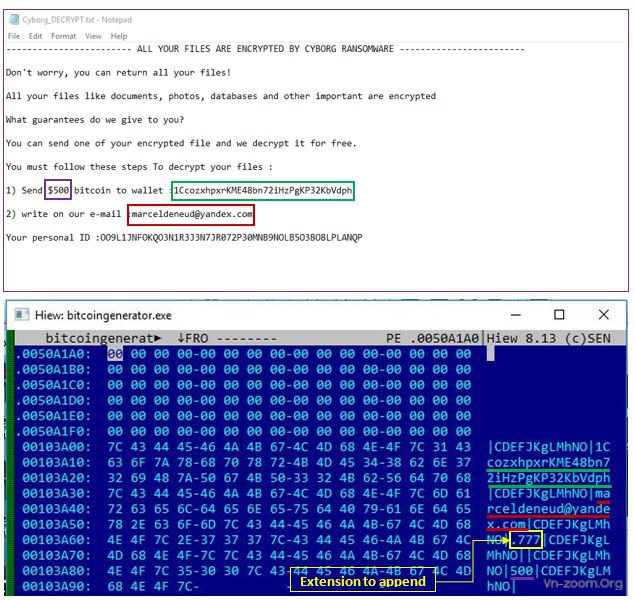

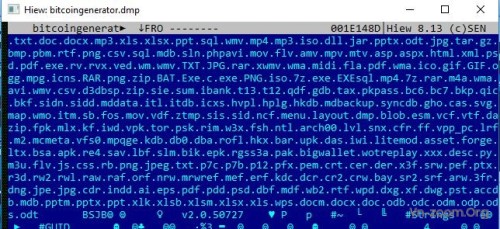

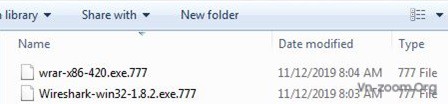

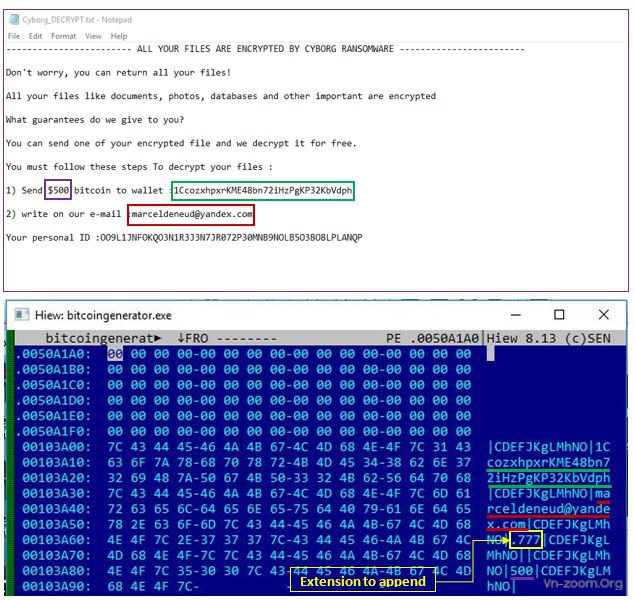

Con Cyborg sẽ mã hóa tất cả các dữ liệu của của bạn đổi phẩn mở rộng thành 777. Bạn sẽ được đọc một tệp văn bản trên máy tính lây nhiễm của bạn có tên là Cy Cy_D_DRYRY.txt.txt, nội dung của tệp này có hướng dẫn về cách phục hồi và giá tiền chuộc.

Theo Trustwave, loại mã độc này có bốn biến thể , họ lần theo dấu vết và phát hiện mã độc này có nguồn gốc từ Nga.

Trustwave nói rằng đây là mối nguy hiểm thực sự đối với các doanh nghiệp và cá nhân nếu không cảnh giác.

Hình 1: Cổng email bảo mật Trustwave (SEG) thông báo thư rác giả mạo Windows Update giả

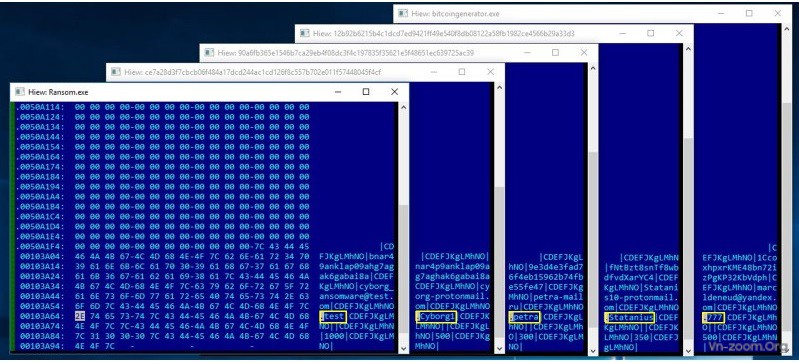

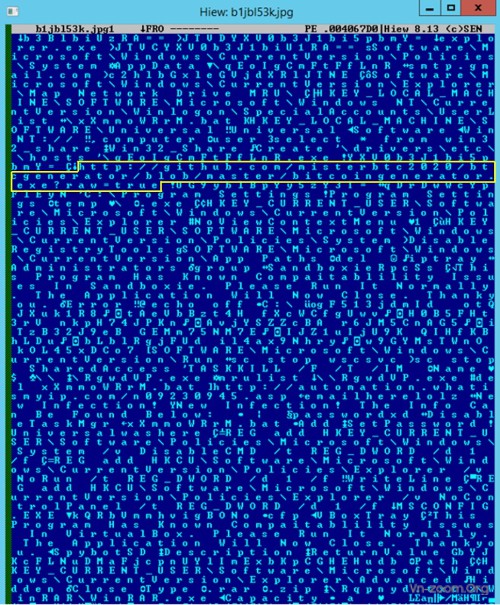

Hình 2: Phần #Strings của tệp. Net được đính kèmtrong Hình. 1

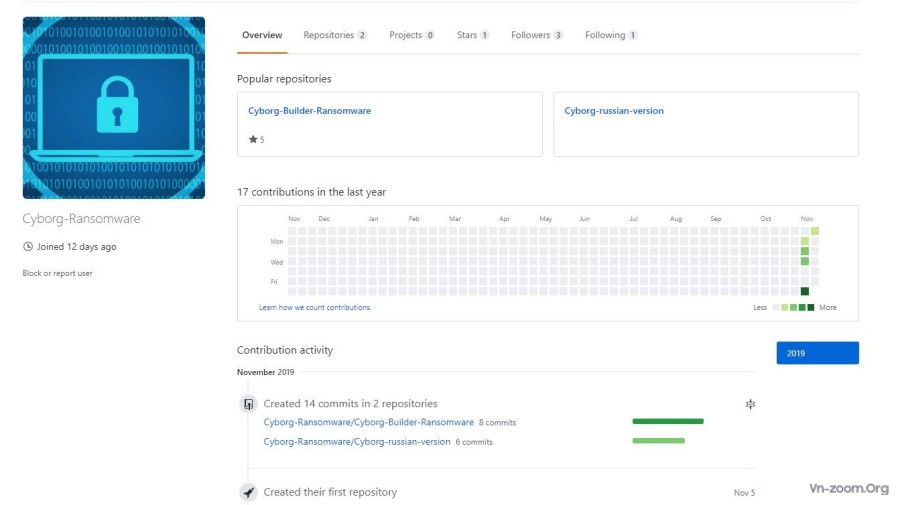

Hình 3: Hồ sơ tài khoản Github misterbtc2020, nơi con Cyborg ransomware bitcoingenerator.exe được tải xuống

Hình 4: Truy cập bộ nhớ của tệp bitcoingenerator.exe cho biết phần mở rộng các tệp mà nó sẽ tìm để mã hóa

Hình 5: các tệp bị mã hóa sẽ có đuôi mở rộng .777

Hình 6: Một số thông tin về tiền chuộc, Cy Cy_D_DRYRY.txt.txt nằm trong bitcoingenerator.exe

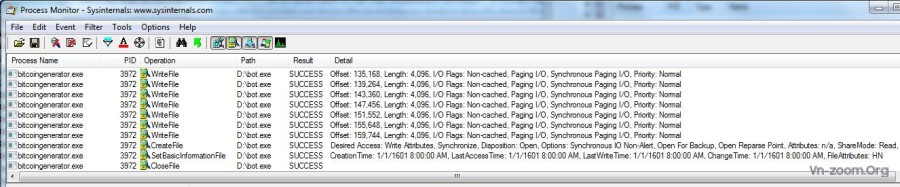

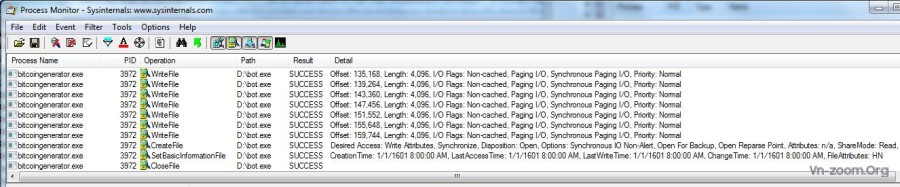

Hình 7: Công cụ giám sát mã bitcoin bitcoingenerator.exe cho thấy nó tự tạo bản sao của chính nó

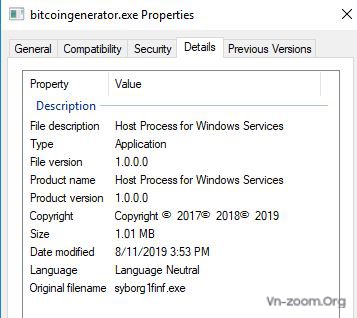

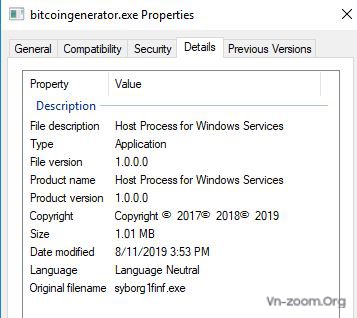

Hình 8: Các thuộc tính của tệp Cyborg ransomware bitcoingenerator.exe

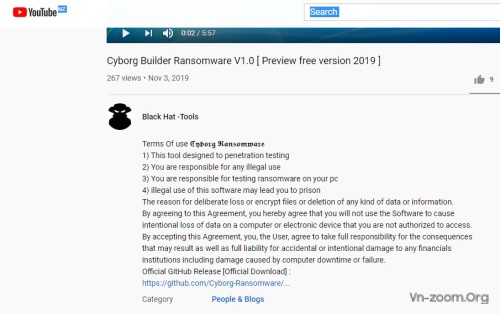

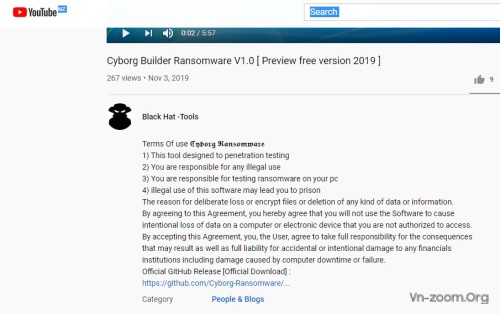

Hình 9: Video trên Youtube của developer tạo ra con ransomware Cyborg

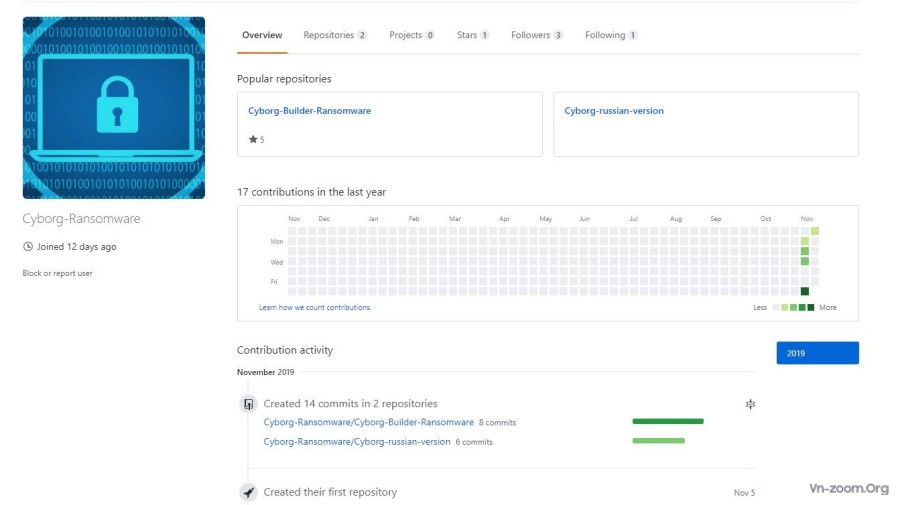

Hình 10: Tài khoản Github Cyborg-Ransomware lưu trữ quá trình xây dựng ransomware Cyborg

Hình 11: Trình tạo ransomware Cyborg từ tài khoản Github Cyborg-Ransomware

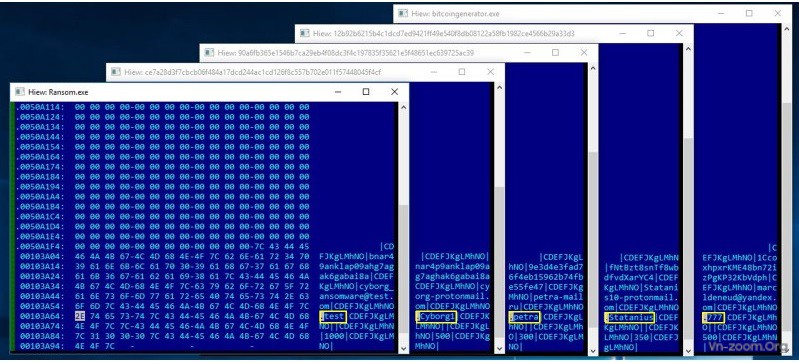

Hình 12: Các mẫu ransomware Cyborg: (từ trái sang phải) Các ransomware tạo ra " Ransom.exe". Rebuilder , 3 mẫu từ VT, file được tải về trong thư rác bitcoingenerator.exe

Chiến dịch phát tán mã độc này được phát hiện bởi công ty bảo mật máy tính Trustwave . Nội dung của email cho biết: " Hãy cài đặt bản Cập nhật Microsoft mới nhất ngay bây giờ! Đây là bản cập nhật quan trọng của Windows 10 " Dù chỉ có nội dung "Please install the latest critical update from Microsoft attached to this mail" Vui lòng cài đặt bản cập nhật quan trọng mới nhất từ Microsoft đính kèm với email này"

Đây là một file mã độc Ransomware , chỉ cần người dùng nhẹ dạ không kiểm tra kỹ hệ thống của bạn sẽ bị hacker mã hóa dữ liệu và đòi tiền chuộc.

Nếu bạn nhận được các nội dung như trên hãy làm theo các bước sau:

1. Xóa email ngay lập tức.

2. Microsoft KHÔNG BAO GIỜ gửi các bản cập nhật qua email

Tham khảo thêm bài viết này để nắm được các kiến thức tự bảo vệ cơ bản

Hướng dẫn - 10 gạch đầu dòng bạn cần làm để An toàn và bảo vệ An ninh internet

Với sự phát triển ồ ạt của Internet, kèm theo sự gia tăng là mặt xấu của nó. Rất rất nhiều chiêu trò lừa đảo, tổn hại đến người dùng internet. Một nghiên cứu cho thấy 91% người dùng internet không nhận thấy các nguy cơ trong thế giới online và lo lắng không biết làm thế nào để được an toàn khi...

Email chứa tệp jpg giả mạo dạng ảnh , bên trong là tệp .NET thực thi lây nhiễm PC của bạn.

Khi bạn mở file này , cách lệnh thực thi sẽ tải xuống chương trình bitcoin bitcoingenerator.exe,có nguồn từ misterbtc2020 - trên GitHub. Nhưng công cụ tạo bitcoin này không đào ra bất kỳ đồng bitcoin ảo nào mà thay vào đó là con ransomware có tên Cyborg.

Con Cyborg sẽ mã hóa tất cả các dữ liệu của của bạn đổi phẩn mở rộng thành 777. Bạn sẽ được đọc một tệp văn bản trên máy tính lây nhiễm của bạn có tên là Cy Cy_D_DRYRY.txt.txt, nội dung của tệp này có hướng dẫn về cách phục hồi và giá tiền chuộc.

Theo Trustwave, loại mã độc này có bốn biến thể , họ lần theo dấu vết và phát hiện mã độc này có nguồn gốc từ Nga.

Trustwave nói rằng đây là mối nguy hiểm thực sự đối với các doanh nghiệp và cá nhân nếu không cảnh giác.

Hình 1: Cổng email bảo mật Trustwave (SEG) thông báo thư rác giả mạo Windows Update giả

Hình 2: Phần #Strings của tệp. Net được đính kèmtrong Hình. 1

Hình 3: Hồ sơ tài khoản Github misterbtc2020, nơi con Cyborg ransomware bitcoingenerator.exe được tải xuống

Hình 4: Truy cập bộ nhớ của tệp bitcoingenerator.exe cho biết phần mở rộng các tệp mà nó sẽ tìm để mã hóa

Hình 5: các tệp bị mã hóa sẽ có đuôi mở rộng .777

Hình 6: Một số thông tin về tiền chuộc, Cy Cy_D_DRYRY.txt.txt nằm trong bitcoingenerator.exe

Hình 7: Công cụ giám sát mã bitcoin bitcoingenerator.exe cho thấy nó tự tạo bản sao của chính nó

Hình 8: Các thuộc tính của tệp Cyborg ransomware bitcoingenerator.exe

Hình 9: Video trên Youtube của developer tạo ra con ransomware Cyborg

Hình 10: Tài khoản Github Cyborg-Ransomware lưu trữ quá trình xây dựng ransomware Cyborg

Hình 11: Trình tạo ransomware Cyborg từ tài khoản Github Cyborg-Ransomware

Hình 12: Các mẫu ransomware Cyborg: (từ trái sang phải) Các ransomware tạo ra " Ransom.exe". Rebuilder , 3 mẫu từ VT, file được tải về trong thư rác bitcoingenerator.exe

Đinh Quang Vinh tham khảo nguồn

Sửa lần cuối bởi điều hành viên: