Một nhóm nghiên cứu đến từ Đại học bang Michigan, Đại học Nebraska-Lincoln, Đại học Washington và Viện Hàn lâm Khoa học Trung Quốc đã trình phương pháp tấn công chỉ có giá 5 đô la nhưng có thể tấn công, xâm nhập tất cả các mẫu điện thoại cao cấp như iPhone, Samsung Galaxy và Pixel. Phương pháp tấn công này sử dụng sóng siêu âm ra lệnh cho trợ lý giọng nói của điện thoại thông minh.

Phương pháp xâm nhập này được họ gọi là SurfingAttack đã lừa được các trợ lý giọng nói của Apple là Siri, Samsung Bixby và Trợ lý Google. Họ có thể mở khóa máy, đọc mã 2FA từ tin nhắn văn bản, nghe lén nội dung cuộc gọi, chụp ảnh tự sướng. Các trợ lý ảo giọng nói như Siri, Google Assistant hay Bixby được thiết kế để phản hồi lại khi nghe thấy câu khẩu lệnh của người dùng, chẳng hạn “Hey Siri” hoặc “OK, Google”. Về cơ bản, các câu lệnh cũng chỉ là một dạng sóng âm thanh và trên smartphone được tích hợp một micro để ghi nhận các dạng sóng âm thanh này nhằm phản hồi lại khi được ra lệnh bằng giọng nói.

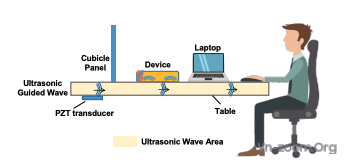

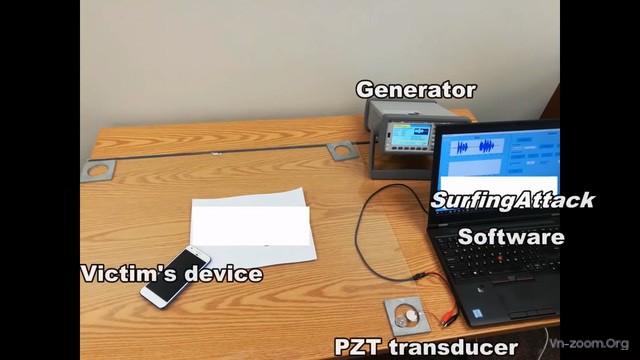

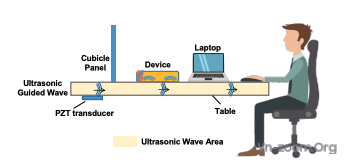

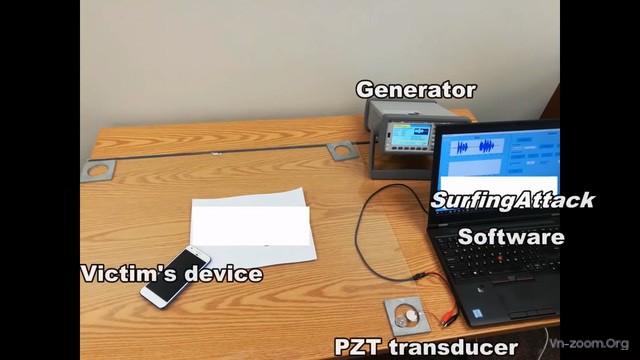

SurfingAttack cung cấp các đoạn lệnh thoại sóng siêu âm đến các thiết bị đích qua các thiết bị media solid , khai thác các hệ thống cơ điện tử vi mô (MEMS), là công nghệ micro được triển khai trên hầu hết các điện thoại thông minh.

Các nhà nghiên cứu đã sử dụng một loại thiết bị dò siêu âm đặc biệt gọi là đầu dò áp điện (PZT) có giá chỉ 5 đô la. Thiết bị này tạo ra sóng siêu âm bằng các rung động nhỏ của vật liệu thể rắn ( solid media). Trong quá trình thực nghiệm cách tấn công này, họ gắn thiết bị dò siêu âm này dưới mặt bàn, khi thiết bị mục tiêu chỉ cần ở trong khu vực phủ sóng siêu âm họ có thể thực hiện quá trình truyền sóng siêu âm và xâm nhập.

SurfingAttack hoạt động hoàn hảo với khoảng cách giữa điện thoại thông minh mục tiêu và đầu dò siêu âm tới 50 cm. Tuy nhiên, các nhà nghiên cứu có thể nâng cấp và khuếch đại phạm vi phát sóng siêu âm nhằm tăng hơn nữa khoảng cách tấn công.

Nhóm nghiên cứu công khai các thiết bị điện thoại thông minh có thể bị tấn công bởi SurfingAttack trên trang https://surfingattack.github.io/ gồm:

Phương pháp xâm nhập này được họ gọi là SurfingAttack đã lừa được các trợ lý giọng nói của Apple là Siri, Samsung Bixby và Trợ lý Google. Họ có thể mở khóa máy, đọc mã 2FA từ tin nhắn văn bản, nghe lén nội dung cuộc gọi, chụp ảnh tự sướng. Các trợ lý ảo giọng nói như Siri, Google Assistant hay Bixby được thiết kế để phản hồi lại khi nghe thấy câu khẩu lệnh của người dùng, chẳng hạn “Hey Siri” hoặc “OK, Google”. Về cơ bản, các câu lệnh cũng chỉ là một dạng sóng âm thanh và trên smartphone được tích hợp một micro để ghi nhận các dạng sóng âm thanh này nhằm phản hồi lại khi được ra lệnh bằng giọng nói.

SurfingAttack cung cấp các đoạn lệnh thoại sóng siêu âm đến các thiết bị đích qua các thiết bị media solid , khai thác các hệ thống cơ điện tử vi mô (MEMS), là công nghệ micro được triển khai trên hầu hết các điện thoại thông minh.

SurfingAttack hoạt động hoàn hảo với khoảng cách giữa điện thoại thông minh mục tiêu và đầu dò siêu âm tới 50 cm. Tuy nhiên, các nhà nghiên cứu có thể nâng cấp và khuếch đại phạm vi phát sóng siêu âm nhằm tăng hơn nữa khoảng cách tấn công.

Nhóm nghiên cứu công khai các thiết bị điện thoại thông minh có thể bị tấn công bởi SurfingAttack trên trang https://surfingattack.github.io/ gồm:

-

Manufacturer Model Os/Version Best fc(kHz) Google Pixel Android 10 28.2 Google Pixel 2 Android 10 27.0 Google Pixel 3 Android 10 27.0 Moto G5 Android 7.0 27.0 Moto Z4 Android 9.0 28.2 Samsung Galaxy S7 Android 7.0 25.8 Samsung Galaxy S9 Android 9.0 26.5 Xiaomi Mi 5 Android 8.0 28.3 Xiaomi Mi 8 Android 9.0 25.6 Xiaomi Mi 8 Lite Android 9.0 25.5 Huawei Honor View 10 Android 9.0 27.7 Apple iPhone 5 iOS 10.0.03 26.2 Apple iPhone 5s iOS 12.1.2 26.2 Apple iPhone 6+ iOS 11 26.0 Apple iPhone X iOS 12.4.1 26.0

Sửa lần cuối:

BÀI MỚI ĐANG THẢO LUẬN