Hướng dẫn Những cách phổ biến nhất mà Hacker dùng để hack tài khoản Facebook của bạn - Cách phòng tránh

Vấn đề bảo mật , an toàn thông tin trên mạng internet luôn luôn là vấn đề nóng được nhiều người quan tâm. Để bảo vệ tài khoản của mình trên internet bạn nên trang bị cho mình những kiến thức cơ bản như: 10 gạch đầu dòng cơ bản nhất giúp bạn an toàn trên internet.

Facebook là mạng xã hội lớn nhất thế giới hiện nay, đây là mục tiêu mà các hacker thường xuyên tấn công nhất nhì thế giới nhằm nhiều mục đích khác nhau. Cho dù bạn có đặt mật khẩu rất mạnh hoặc bổ sung nhiều lớp bảo mật tài khoản Facebook của bạn vẫn không thực sự được an toàn.

Dưới đây là một số biện pháp phổ biến nhất mà hacker dùng để tấn công tài khoản Facebook và cách phòng tránh.

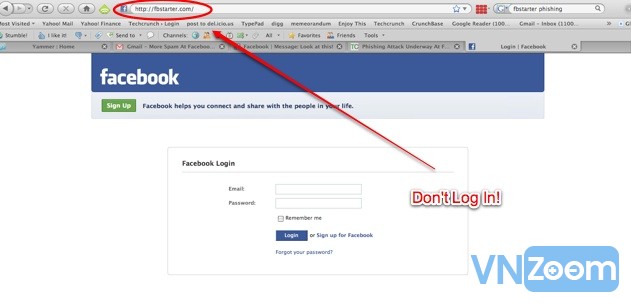

Tấn công tài khoản Facebook bằng phương pháp Phishing

Khái niệm cơ bản nhất Phishing là phương pháp tấn công giả mạo, trong lĩnh vực bảo mật máy tính, là một hành vi giả mạo ác ý nhằm lấy được các thông tin nhạy cảm như tên người dùng, mật khẩu và các chi tiết thẻ tín dụng bằng cách giả dạng thành một chủ thể tin cậy trong một giao dịch điện tử .

Khái niệm cơ bản nhất Phishing là phương pháp tấn công giả mạo, trong lĩnh vực bảo mật máy tính, là một hành vi giả mạo ác ý nhằm lấy được các thông tin nhạy cảm như tên người dùng, mật khẩu và các chi tiết thẻ tín dụng bằng cách giả dạng thành một chủ thể tin cậy trong một giao dịch điện tử .

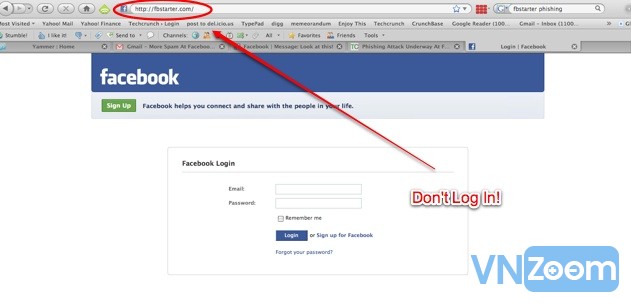

Đối với tấn công Facebook thì Phishing là là một trong những phương pháp tấn công phổ biến nhất được sử dụng bởi những hacker chiếm đoạt tài khoản Facebook. Hacker họ sẽ tạo ra những trang đăng nhập giả mạo, trông giống như trang Facebook gốc. Sau đó nó yêu cầu nạn nhân đăng nhập vào trang Facebook giả mạo. "Địa chỉ email" và "Mật khẩu" của nạn nhân được lưu vào file dữ liệu của hacker vào thời điểm nạn nhân đăng nhập vào trang giả mạo. Sau đó, hacker sẽ truy cập file dữ liệu này để lấy thông tin đăng nhập của nạn nhân.

Nhược điểm của phương pháp này là khi đã bật các lớp bảo mật 2 bước hoặc xác minh bằng các thiệt bị khác.Việc lấy được thông tin đăng nhập cũng khó có thể lấy được tài khoản Facebook. Tuy nhiên để mất thông tin và mật khẩu cũng rất nguy hiểm.

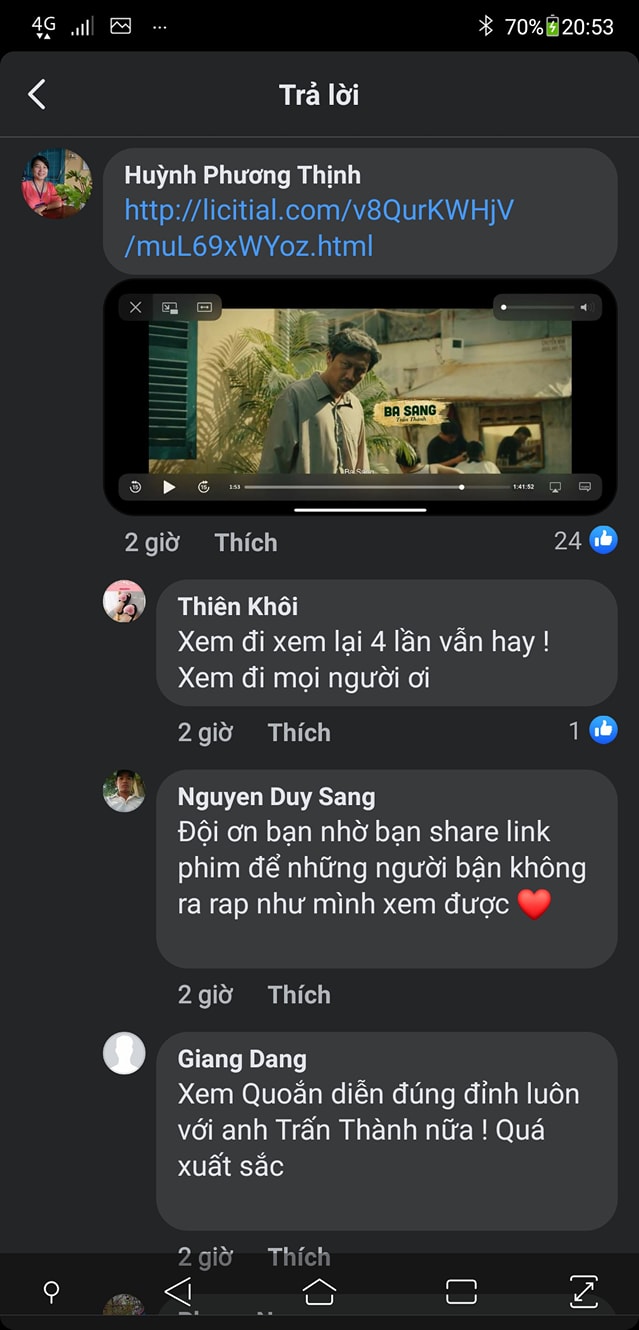

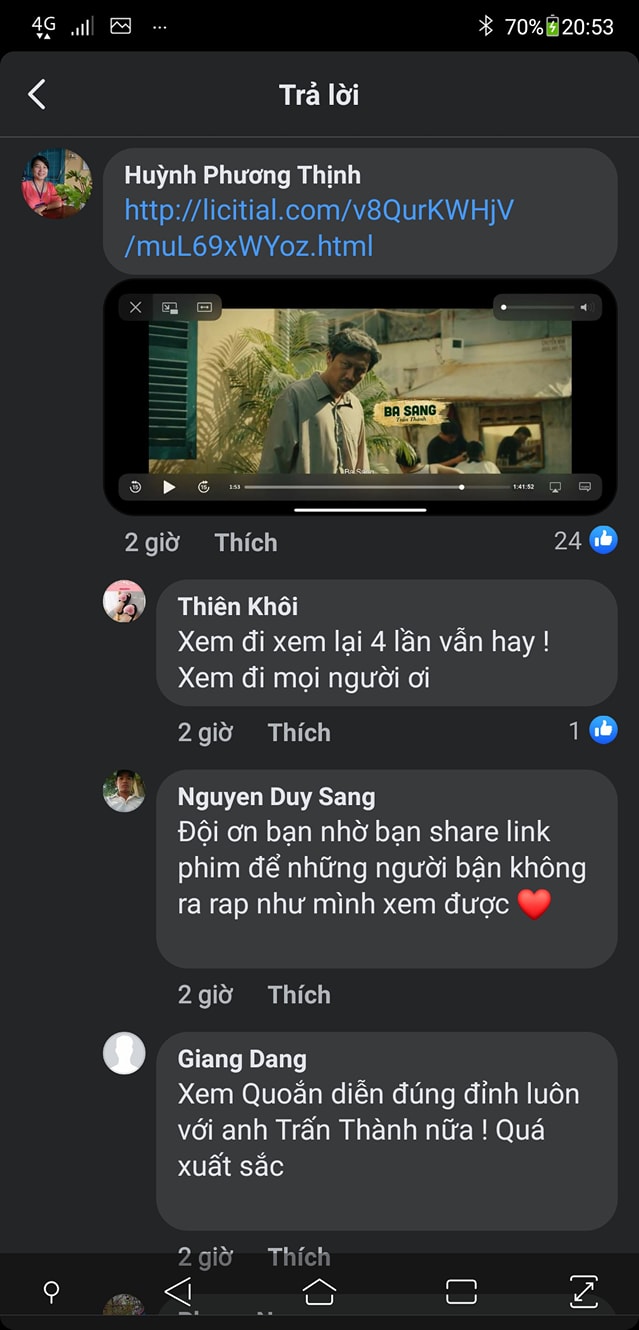

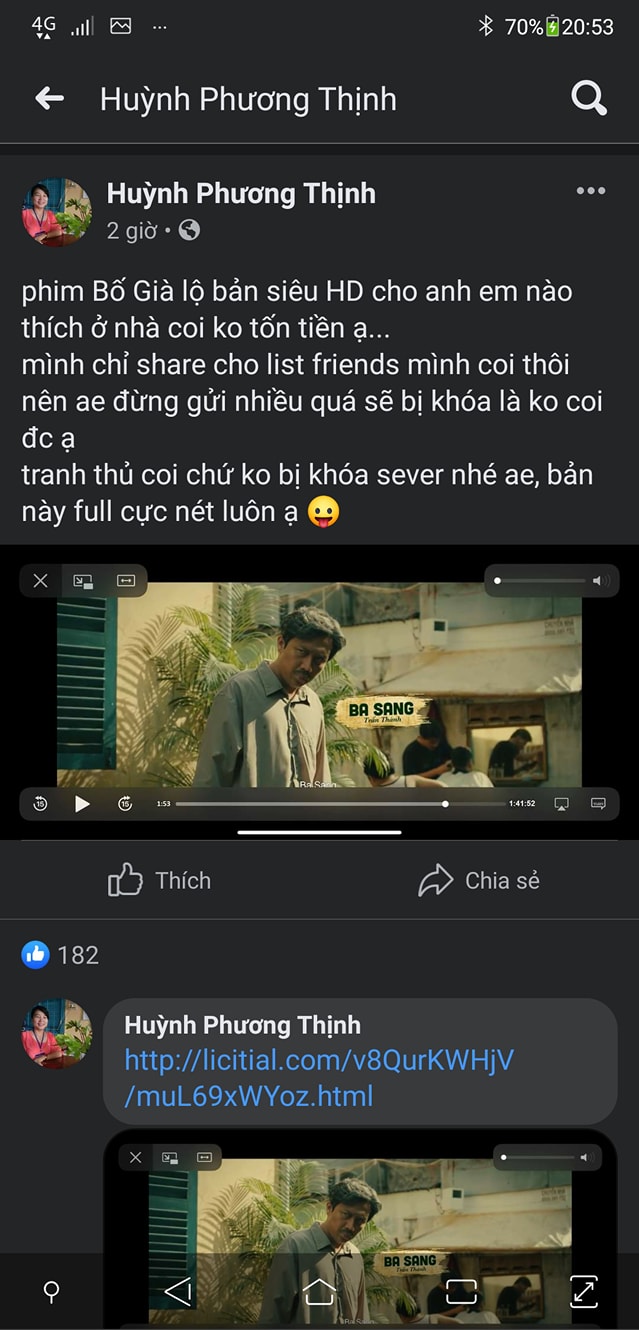

Gần đây kẻ xấu liên tục dùng phương pháp đánh lừa , tag người dùng facebook vào các nội dung hấp dẫn, gây tò mò .

Kẻ xấu dùng nhiều tài khoản ảo chia sẻ nhiều nội dung gây tò mò đánh lừa người dùng Facebook đăng nhập vào các trang phishing nhằm thu thập thông tin của người dùng facebook.

Cách phòng tránh

- Chỉ đăng nhập tài khoản Facebook của bạn bằng cách gõ tên miền chính xác facebook.com trên thanh địa chỉ trình duyệy

- Không truy cập các email yêu cầu bạn đăng nhập vào tài khoản Facebook của bạn

- Sử dụng một số trình duyệt hoặc AV cảnh báo Phishing Facebook như: Chrome

Sử dụng Keylogging

Phương pháp sử dụng Keylogging là cách dễ nhất để hack mật khẩu Facebook. Phương pháp này đôi khi nguy hiểm đến nỗi ngay cả một người có kiến thức tốt về máy tính cũng có thể mắc bẫy. Keylogger cơ bản là một chương trình gián điệp nhỏ, một khi được cài đặt trên máy tính nạn nhân, nó sẽ ghi lại mọi thứ mà nạn nhân hoạt động trên máy tính của họ. Sau đó nhật ký hoạt động này được gửi lại cho kẻ tấn công bằng FTP hoặc trực tiếp đến địa chỉ email của tin tặc.

Cách phòng tránh:

- Luôn tải phần mềm từ các trang web đáng tin cậy

- Quét ổ USB của bạn trước khi sử dụng bằng các phần mềm AV tốt

- Có một chương trình chống vi-rút và bảo mật internet tốt sẽ tránh được các keylogger

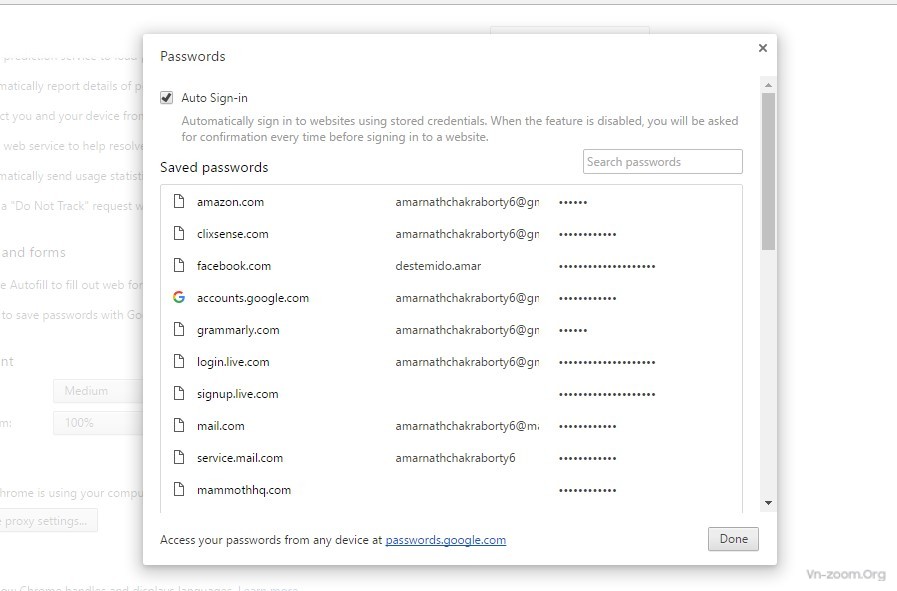

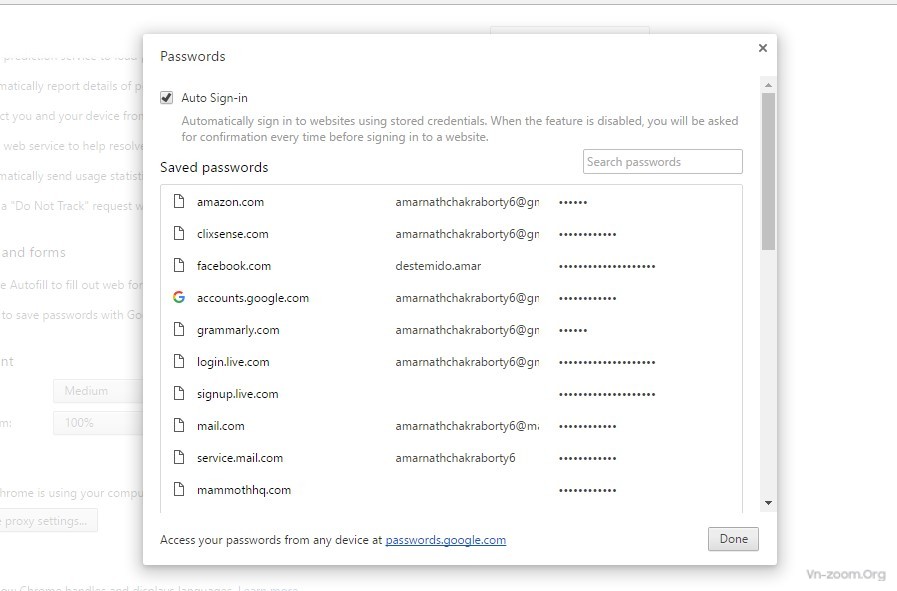

Mật khẩu được lưu trên trình duyệt

Các trình duyệt máy tính thường yêu cầu chúng ta lưu tên người dùng và mật khẩu khi chúng ta đăng nhập bất kỳ tài khoản nào trong trình duyệt. Vì vậy, bất cứ ai cũng có thể hack tài khoản Facebook của bạn từ trình quản lý mật khẩu của trình duyệt

VD: chrome://settings/passwords bạn có thể tìm thấy toàn bộ thông tin được lưu trên chrome

Cách phòng tránh

Hack Facebook qua email

Phương pháp phổ biến khác mà hacker hay dùng là tấn công tài khoản email liên kết với tài khoản Facebook . Sau khi chiếm đoạt được tài khoản email hacker sẽ thiết lập lại mật khẩu facebook

Cách phòng tránh

- Sử dụng mật khẩu mạnh cho tài khoản email của bạn

- Bật xác thực 2 bước trong tài khoản Gmail của bạn

- Không bao giờ nhập tài khoản email trên các trang web lạ , phishing

Tấn công qua điện thoại

Điện thoại thông minh giúp hàng triệu người dùng Facebook dễ dàng truy cập vào tài khoản bằng các ứng dụng dành riêng cho điện thoại trên Android hoặc iOS . Nếu hacker có thể truy cập vào điện thoại di động của nạn nhân, thì anh ta có thể truy cập vào tài khoản Facebook của họ. Đơn giản nhất là họ sẽ cài cắm các phần mềm theo dõi phổ biến như là Spy Phone Gold và Mobile Spy.

Cách phòng tránh

- Sử dụng chương trình chống vi-rút và bảo mật di động đáng tin cậy cho điện thoại di động của bạn

- Không cài đặt các ứng dụng từ nguồn không xác định

- Gỡ bỏ các ứng dụng đáng ngờ trên máy của bạn

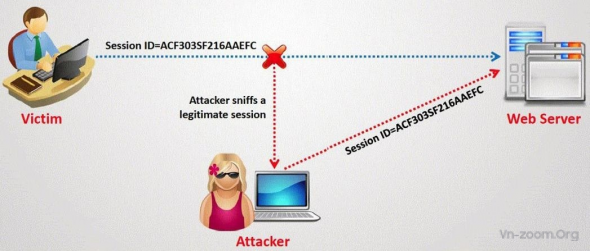

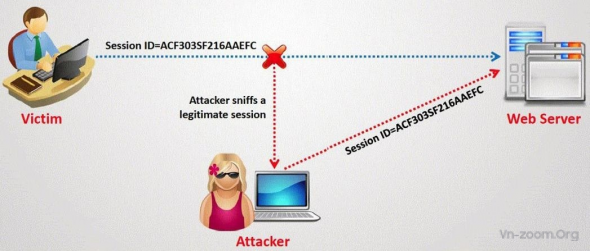

5. Hack tài khoản facebook bằng phương pháp Session Hijacking

Trong khoa học máy tính, chiếm quyền điều khiển phiên, đôi khi còn được gọi là tấn công cookie là khai thác phiên máy tính hợp lệ — đôi khi còn được gọi là khóa phiên - để truy cập trái phép vào thông tin hoặc dịch vụ trong hệ thống máy tính. Session Hijacking, một hình thức tấn công phổ biến nhắm vào các người dùng mạng xã hội như Facebook hay những hộp thư Gmail. . Session Hijacking là hình thức tấn công vào phiên làm việc giữa client và server cách đánh cắp cookie của người sử dụng sau khi họ đã qua bước xác thực với máy chủ, sau đó sẽ chiếm quyền điều khiển của phiên làm việc này. Session là thuật ngữ nói đến một phiên kết nối giữa hai máy tính trên hệ thống mạng thường được duy trì bởi các giá trị như thời gian tồn tại của session, thông tin cookie của trình duyệt hay các thẻ bài thích hợp. Các bạn có thể xem lại phần giới thiệu về phiên làm việc và quá trình three-way handshake ở những chương trước.

Nếu bạn đang truy cập Facebook trên một kết nối HTTP (không an toàn), việc chiếm đoạt phiên có thể xảy ra. Một hacker có thể đánh cắp cookie trình duyệt của nạn nhân trong một cuộc tấn công cướp phiên, được sử dụng để xác thực người dùng trên trang web và truy cập tài khoản của nạn nhân. Việc chiếm quyền điều khiển phiên được sử dụng rộng rãi trên các kết nối mạng LAN và Wi-Fi.

Để phòng chống không bị tấn công Session Hijacking thì chúng ta cần phòng tránh bị nghe lén, một khi hacker không thể nghe lén được thì cũng không thể tấn công vào session của người dùng. Một torng các giải pháp đế tránh các sniffer chính là mã hóa dữ liệu, mã hóa đường truyền với các kỹ thuật như dùng Secure Shell (SSH thay cho Telnet thông thường) khi quản trị từ xa hay áp dụng Secure Socket Layer (SSL dùng cho truyền thông qua HTTPS ).

Ngoài ra chúng ta có thể ngăn không cho hacker tương tác vào đường truyền cũng giúp loại bỏ nguy cơ bị tấn công này, với những giải pháp hữu hiệu như dùng mạng riêng ảo (VPN), hay áp dụng IPSEC. Nhiều ý kiến còn cho rằng khi truy cập internet ở môi trường công cộng hãy dùng các thiết bị DCOM 3G cũng giảm đáng kể nguy cơ mất mát dữ liệu.

Sau đây là một số khuyến nghị nhằm ngăn ngừa Session Hijacking:

Sidejacking bằng Firesheep

Cuộc tấn công sidejacking rất phổ biến cuối năm 2010, tuy nhiên nó vẫn được nhiều hacker sử dụng rộng rãi bằng phương pháp Firesheep . Phương pháp Firesheep được sử dụng khi hacker và nạn nhân ở trên cùng một mạng WiFi. Phương pháp sidejacking cơ bản cách hacker chiếm quyền điều khiển phiên HTTP, nhưng nó lại nhắm mục tiêu nhiều hơn vào người dùng WiFi.

Cách phòng tránh

- Tránh rò rỉ cookie qua HTTP

- Thoát khỏi trang web khi bạn đã xong việc

- Tránh mở mạng WiFi

- Sử dụng VPN

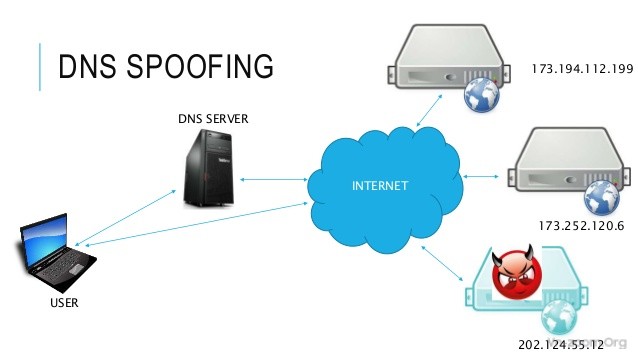

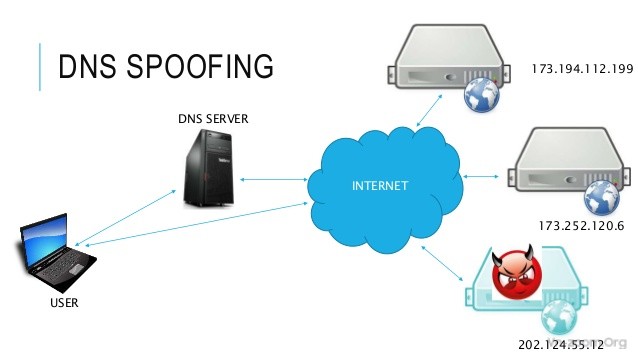

Giả mạo DNS

Nếu hacker xâm nhập được vào hệ thống mạng của nạn nhân hoặc cả nạn nhân và hacker đều ở trên cùng một mạng. Thì phương pháp DNS Spoofing có thể sẽ được hacker sử dụng nhằm thay đổi trang Facebook gốc thành trang giả mạo , từ đó có thể truy cập vào tài khoản Facebook của nạn nhân.

Cách phòng tránh

- Cấu hình DNS an toàn nhất để ngăn ngừa giả mạo

- Quản lý máy chủ DNS bằng hệ thống bảo vệ

- Vá các lỗ hổng

- Phân tách DNS có quyền truy cập từng máy chủ khác nhau.

Tấn công xen giữa

Trong mật mã học và an ninh máy tính, một cuộc tấn công xen giữa, còn được gọi theo tiếng Anh: Man-in-the-middle attack, là một cuộc tấn công mà kẻ tấn công bí mật chuyển tiếp và có thể làm thay đổi giao tiếp giữa hai bên mà họ tin rằng họ đang trực tiếp giao tiếp với nhau

Nếu nạn nhân và hacker trên cùng một mạng LAN và trên mạng dựa trên chuyển mạch, tin tặc có thể ở giữa máy khách và máy chủ hoặc có thể đóng vai trò là cổng mặc định , từ đó chiếm được tất cả thông tin ở giữa.

Người tấn công phải có khả năng đánh chặn tất cả các thông tin liên quan đi lại giữa hai nạn nhân và tiêm những thông tin mới. Điều này đơn giản trong nhiều trường hợp; ví dụ, một kẻ tấn công trong phạm vi tiếp nhận của một điểm truy cập không dây (Wi-Fi) không được mã hóa có thể chèn mình như một "người đàn ông ở giữa" (man-in-the-middle).

Khi một cuộc tấn công nhằm phá hoại sự chứng thực lẫn nhau hoặc thiếu sót đó, một cuộc tấn công xen giữa có thể thành công chỉ khi kẻ tấn công có thể mạo nhận mỗi điểm cuối để thỏa mãn mong đợi chính danh từ đầu kia. Hầu hết các giao thức mã hóa bao gồm một số dạng xác thực thiết bị đầu cuối đặc biệt để ngăn chặn các cuộc tấn công MITM. Ví dụ: TLS có thể xác thực một hoặc cả hai bên sử dụng một nhà cung cấp chứng thực số được cả hai bên tin cậy

Cách phòng

- Sử dụng dịch vụ VPN

- Sử dụng máy chủ Proxy để truy cập internet

- Sử dụng phần mềm chống vi-rút hoặc hệ thống tường lửa tốt nhất

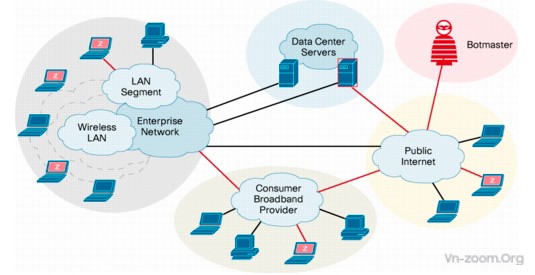

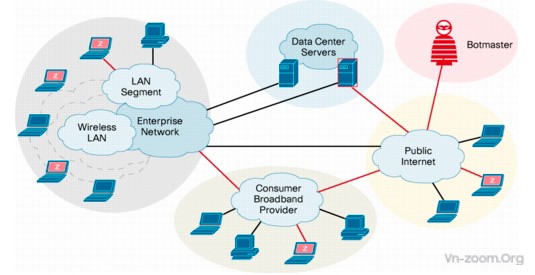

Botnets

Botnet là từ chỉ một tập hợp các rô bôt phần mềm hoặc các con bot hoạt động một cách tự chủ. Từ này còn được dùng để chỉ một mạng các máy tính sử dụng phần mềm tính toán phân tán

Botnet là phương pháp không phổ biến để hack tài khoản Facebook bởi vì phương pháp này mất nhiều công sức cũng như chi phí để xây dựng. Botnet được sử dụng để thực hiện các cuộc tấn công tiên tiến hơn. Botnet về cơ bản là một tập hợp các máy tính bị xâm nhập. Quá trình lây nhiễm giống như keylogging, tuy nhiên, Botnet cung cấp cho bạn các tùy chọn bổ sung để thực hiện các cuộc tấn công vào máy tính bị xâm nhập. Một số Botnet phổ biến nhất bao gồm Spyeye và Zeus.

Cách phòng:

- Luôn cập nhật tất cả các phần mềm trên hệ thống

- Sử dụng mật khẩu mạnh , giữ bí mật không chia sẻ

- Luôn bật tường lửa

- Sử dụng ổ USB thận trọng

Hack USB

Hacker chỉ cần có thể cắm USB được lập trình chứa mã độc. Từ đó đánh cắp toàn bộ thông tin trong máy tính

Cách phòng tránh

- Chỉ cắm thiết bị USB đáng tin cậy vào máy tính của bạn

- Quét virus USB

- Không mua thiết bị USB cũ không rõ nguồn gốc trước khi cắm vào máy

Các kỹ thuật ngoài xã hội

Nếu bạn đang sử dụng các mật khẩu đơn giản như số điện thoại di động, ngày sinh, số CMND vv, thì một hacker có thể không cần phải mất bất kỳ nỗ lực nào đoán mật khẩu và xâm nhập vào tài khoản của bạn.

Cách phòng tránh :Không bao giờ chia sẻ thông tin cá nhân của bạn qua email, điện thoại, chat messenger

Hack qua mạng Wifi

Hacker cũng có thể hack bộ định tuyến Wi-Fi của bạn, nếu bạn sử dụng mật khẩu yếu để thiết lập bảo mật bộ định tuyến của mình. Hacker có thể hack mạng Wi-Fi của bạn từ đó cướp tất cả lưu lượng truy cập internet của bạn, điều này có thể cho phép tin tặc tấn công, cướp tài khoản Facebook của bạn.

Cách phòng tránh

- Không sử dụng Wi-Fi miễn phí hoặc Wi-Fi công cộng

- Thay đổi mật khẩu Wi-Fi của bạn một cách thường xuyên với độ mạnh hợp lý

- Nếu bạn đang sử dụng Wi-Fi công cộng, hãy luôn sử dụng VPN (mạng riêng ảo)

Ngoài những phương pháp phổ biến trên , những hacker cao tay họ còn sử dụng nhiều phương pháp cao cấp hơn để hack toàn bộ hệ thống Facebook. Họ có thể đánh cắp token đăng nhập tài khoản Facebook mà không cần quan tâm đến mật khẩu hay các phương pháp bảo mật khác. Thậm chí họ có thể đánh cắp toàn bộ cơ sở dữ liệu của hàng triệu người dùng Facebook.

RIP tài khoản Facebook bằng FAQ , Check Point, Báo tử, tù nhân, sex,

FAQ là phương pháp kẻ xấu dùng nhiều tài khoản cùng report qua hệ thống FAQ , khiến tài khoản của nạn nhân bị khóa tạm thời hoặc vĩnh viễn.

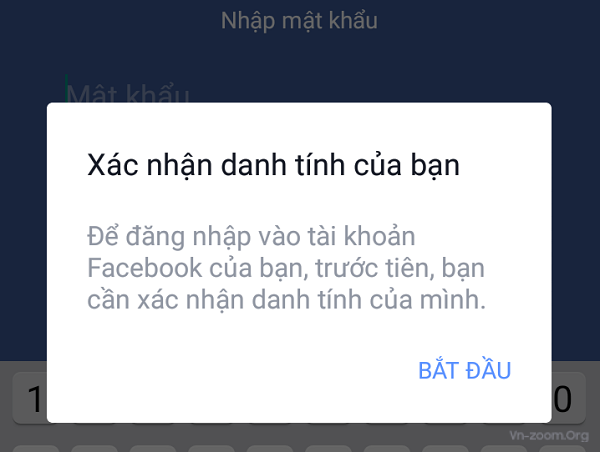

Check Point là phương pháp kẻ xấu report mạo danh , ảnh đại diện không phù hợp .v.v.v

Cách khắc phục

Đối với Checkpoint hoặc các phương pháp tương tự bạn nên thực hiện cẩn thận t

Cái này áp dụng cả đã gửi ảnh và chưa gửi ảnh lên nha các bạn .

Tốt nhất là không lên gửi ảnh lên vội vì dễ sẽ bị chuyển qua dạng FAQ ngay nha .

- Khi bị dính dạng này bạn vô 2 link dưới đây gửi thông tin nha .

- Link đuôi 890 các bạn gửi ảnh chụp mặt cùng chứng minh thư lên nha ( Nhớ phải rõ nét Full HD không che )

Bạn nào đã xác minh giấy tờ trước đó thì gửi đúng giấy tờ đó lên là ok .

Facebook là mạng xã hội lớn nhất thế giới hiện nay, đây là mục tiêu mà các hacker thường xuyên tấn công nhất nhì thế giới nhằm nhiều mục đích khác nhau. Cho dù bạn có đặt mật khẩu rất mạnh hoặc bổ sung nhiều lớp bảo mật tài khoản Facebook của bạn vẫn không thực sự được an toàn.

Dưới đây là một số biện pháp phổ biến nhất mà hacker dùng để tấn công tài khoản Facebook và cách phòng tránh.

Tấn công tài khoản Facebook bằng phương pháp Phishing

Đối với tấn công Facebook thì Phishing là là một trong những phương pháp tấn công phổ biến nhất được sử dụng bởi những hacker chiếm đoạt tài khoản Facebook. Hacker họ sẽ tạo ra những trang đăng nhập giả mạo, trông giống như trang Facebook gốc. Sau đó nó yêu cầu nạn nhân đăng nhập vào trang Facebook giả mạo. "Địa chỉ email" và "Mật khẩu" của nạn nhân được lưu vào file dữ liệu của hacker vào thời điểm nạn nhân đăng nhập vào trang giả mạo. Sau đó, hacker sẽ truy cập file dữ liệu này để lấy thông tin đăng nhập của nạn nhân.

Nhược điểm của phương pháp này là khi đã bật các lớp bảo mật 2 bước hoặc xác minh bằng các thiệt bị khác.Việc lấy được thông tin đăng nhập cũng khó có thể lấy được tài khoản Facebook. Tuy nhiên để mất thông tin và mật khẩu cũng rất nguy hiểm.

Gần đây kẻ xấu liên tục dùng phương pháp đánh lừa , tag người dùng facebook vào các nội dung hấp dẫn, gây tò mò .

Kẻ xấu dùng nhiều tài khoản ảo chia sẻ nhiều nội dung gây tò mò đánh lừa người dùng Facebook đăng nhập vào các trang phishing nhằm thu thập thông tin của người dùng facebook.

Cách phòng tránh

- Chỉ đăng nhập tài khoản Facebook của bạn bằng cách gõ tên miền chính xác facebook.com trên thanh địa chỉ trình duyệy

- Không truy cập các email yêu cầu bạn đăng nhập vào tài khoản Facebook của bạn

- Sử dụng một số trình duyệt hoặc AV cảnh báo Phishing Facebook như: Chrome

Sử dụng Keylogging

Phương pháp sử dụng Keylogging là cách dễ nhất để hack mật khẩu Facebook. Phương pháp này đôi khi nguy hiểm đến nỗi ngay cả một người có kiến thức tốt về máy tính cũng có thể mắc bẫy. Keylogger cơ bản là một chương trình gián điệp nhỏ, một khi được cài đặt trên máy tính nạn nhân, nó sẽ ghi lại mọi thứ mà nạn nhân hoạt động trên máy tính của họ. Sau đó nhật ký hoạt động này được gửi lại cho kẻ tấn công bằng FTP hoặc trực tiếp đến địa chỉ email của tin tặc.

Cách phòng tránh:

- Luôn tải phần mềm từ các trang web đáng tin cậy

- Quét ổ USB của bạn trước khi sử dụng bằng các phần mềm AV tốt

- Có một chương trình chống vi-rút và bảo mật internet tốt sẽ tránh được các keylogger

Mật khẩu được lưu trên trình duyệt

Các trình duyệt máy tính thường yêu cầu chúng ta lưu tên người dùng và mật khẩu khi chúng ta đăng nhập bất kỳ tài khoản nào trong trình duyệt. Vì vậy, bất cứ ai cũng có thể hack tài khoản Facebook của bạn từ trình quản lý mật khẩu của trình duyệt

VD: chrome://settings/passwords bạn có thể tìm thấy toàn bộ thông tin được lưu trên chrome

Cách phòng tránh

- Không chọn chức năng lưu mật khẩu ở các trình duyệt trên máy tính lạ , không giao máy tính có lưu password trên trình duyệt cho người khác

- Luôn sử dụng mật khẩu mạnh và bật bảo mật 2 lớp bằng điện thoại và email hoặc yêu cầu xác minh các thiết bị cùng kết nối tài khoản Facebook

Hack Facebook qua email

Phương pháp phổ biến khác mà hacker hay dùng là tấn công tài khoản email liên kết với tài khoản Facebook . Sau khi chiếm đoạt được tài khoản email hacker sẽ thiết lập lại mật khẩu facebook

Cách phòng tránh

- Sử dụng mật khẩu mạnh cho tài khoản email của bạn

- Bật xác thực 2 bước trong tài khoản Gmail của bạn

- Không bao giờ nhập tài khoản email trên các trang web lạ , phishing

Tấn công qua điện thoại

Điện thoại thông minh giúp hàng triệu người dùng Facebook dễ dàng truy cập vào tài khoản bằng các ứng dụng dành riêng cho điện thoại trên Android hoặc iOS . Nếu hacker có thể truy cập vào điện thoại di động của nạn nhân, thì anh ta có thể truy cập vào tài khoản Facebook của họ. Đơn giản nhất là họ sẽ cài cắm các phần mềm theo dõi phổ biến như là Spy Phone Gold và Mobile Spy.

Cách phòng tránh

- Sử dụng chương trình chống vi-rút và bảo mật di động đáng tin cậy cho điện thoại di động của bạn

- Không cài đặt các ứng dụng từ nguồn không xác định

- Gỡ bỏ các ứng dụng đáng ngờ trên máy của bạn

5. Hack tài khoản facebook bằng phương pháp Session Hijacking

Trong khoa học máy tính, chiếm quyền điều khiển phiên, đôi khi còn được gọi là tấn công cookie là khai thác phiên máy tính hợp lệ — đôi khi còn được gọi là khóa phiên - để truy cập trái phép vào thông tin hoặc dịch vụ trong hệ thống máy tính. Session Hijacking, một hình thức tấn công phổ biến nhắm vào các người dùng mạng xã hội như Facebook hay những hộp thư Gmail. . Session Hijacking là hình thức tấn công vào phiên làm việc giữa client và server cách đánh cắp cookie của người sử dụng sau khi họ đã qua bước xác thực với máy chủ, sau đó sẽ chiếm quyền điều khiển của phiên làm việc này. Session là thuật ngữ nói đến một phiên kết nối giữa hai máy tính trên hệ thống mạng thường được duy trì bởi các giá trị như thời gian tồn tại của session, thông tin cookie của trình duyệt hay các thẻ bài thích hợp. Các bạn có thể xem lại phần giới thiệu về phiên làm việc và quá trình three-way handshake ở những chương trước.

Nếu bạn đang truy cập Facebook trên một kết nối HTTP (không an toàn), việc chiếm đoạt phiên có thể xảy ra. Một hacker có thể đánh cắp cookie trình duyệt của nạn nhân trong một cuộc tấn công cướp phiên, được sử dụng để xác thực người dùng trên trang web và truy cập tài khoản của nạn nhân. Việc chiếm quyền điều khiển phiên được sử dụng rộng rãi trên các kết nối mạng LAN và Wi-Fi.

Để phòng chống không bị tấn công Session Hijacking thì chúng ta cần phòng tránh bị nghe lén, một khi hacker không thể nghe lén được thì cũng không thể tấn công vào session của người dùng. Một torng các giải pháp đế tránh các sniffer chính là mã hóa dữ liệu, mã hóa đường truyền với các kỹ thuật như dùng Secure Shell (SSH thay cho Telnet thông thường) khi quản trị từ xa hay áp dụng Secure Socket Layer (SSL dùng cho truyền thông qua HTTPS ).

Ngoài ra chúng ta có thể ngăn không cho hacker tương tác vào đường truyền cũng giúp loại bỏ nguy cơ bị tấn công này, với những giải pháp hữu hiệu như dùng mạng riêng ảo (VPN), hay áp dụng IPSEC. Nhiều ý kiến còn cho rằng khi truy cập internet ở môi trường công cộng hãy dùng các thiết bị DCOM 3G cũng giảm đáng kể nguy cơ mất mát dữ liệu.

Sau đây là một số khuyến nghị nhằm ngăn ngừa Session Hijacking:

- Sử dụng mã hóa.

- Ứng dụng các giao thức an toàn.

- Hạn chế các kết nối đầu vào.

- Giảm các truy cập từ xa.

- Có chế độ xác thực mạnh mẽ.

- Huấn luyện cho người dùng, nâng cao nhận thức an toàn thông tin.

- Sử dụng các thông tin truy cập khác nhau cho các tài khoản khác nhau.

Sidejacking bằng Firesheep

Cuộc tấn công sidejacking rất phổ biến cuối năm 2010, tuy nhiên nó vẫn được nhiều hacker sử dụng rộng rãi bằng phương pháp Firesheep . Phương pháp Firesheep được sử dụng khi hacker và nạn nhân ở trên cùng một mạng WiFi. Phương pháp sidejacking cơ bản cách hacker chiếm quyền điều khiển phiên HTTP, nhưng nó lại nhắm mục tiêu nhiều hơn vào người dùng WiFi.

Tình huống:

Bạn vào một quán café , có dịch vụ wifi miễn phí, bạn hăm hở kết nối vào mạng, truy cập vào Facebook.com (FB). Sau vài phút, trên wall của bạn xuất hiện một dòng status do chính bạn viết mà không phải do bạn viết, ghi là “Account FB này đã bị thâm nhập bởi abcxyz” . Bạn hết hồn, tắt máy, nhưng sau đó mở máy lại, truy cập lại vào FB, nhưng kẻ bí ẩn nào đó vẫn đang giả danh bạn post lung tung. Bạn vốn tự tin là máy mình an toàn do đã cài đặt một trình antivirus update liên tục, không bao giờ tải các chương trình bậy bạ để máy bị dính trojan hay keylogger. Ấy vậy mà Account Facebook của bạn vẫn đang bị đánh cắp trước mũi bạn.

Chuyện gì đã xảy ra với account FB của tôi ? Làm sao nó lại bị đánh cắp một cách lãng nhách và nhanh chóng vậy ?

Vâng, rất có thể bạn đã là nạn nhân của một cuộc tấn công Session Sidejacking.

Session Sidejacking là kiểu tấn công không mới, nếu không muốn nói là nó xưa rích rồi, kể từ khi phiên bản HTTP 1.1 ra đời cùng với sự hỗ trợ session cookies

Session Sidejacking là gì ?

Đây là kiểu tấn công thuộc họ man-in-middle attack, mục đích là nghe lén đường truyền giữa người dùng và các máy chủ dịch vụ bằng các công cụ sniff rồi đánh cắp các dữ liệu quan trọng liên quan tới phiên làm việc của người dùng, rồi phục dựng phiên làm việc này trên một máy tính thứ 3.

Session Sidejacking đặc biệt hữu hiệu và dễ thực hiện khi nhằm vào mục tiêu là các phiên truy cập trên môi trường web. Hướng tấn công này trong môi trường web và giao thức HTTP chủ yếu là nhằm vào việc đánh cắp session cookies

-1-

định danh người dùng, qua đó khôi phục phiên làm việc hiện thời của người dùng rồi sau đó người tấn công sẽ có các biện pháp tấn công sâu rộng hơn để chiếm được mật khẩu tài khoản của người dùng

Nói ngắn gọn dễ hiểu, ở một mức độ nào đó, là người tấn công sẽ dễ dàng chiếm tài khoản Facebook, gmail, yahoo của người dùng bằng HTTP Session Sidejacking

Bài viết này chủ yếu nói về cách thức tấn công HTTP Session Sidejacking . Tức hình thức tấn công Session Sidejacking nhắm vào việc đánh cắp session cookies và phục dựng là HTTP Session.

Đặc biệt: Phương thức tấn công Session Sidejacking trong bài viết này không cần phải có card mạng hỗ trợ chế độ Promiscuous ( chế độ hỗn độn )

-2- .

Đây là một bước tiến bộ so với các công cụ tấn công tự động như Firesheep, hamster & ferret, khiến việc tấn công session Sidejacking trở nên dễ dàng thực hiện đối với tất cả các card mạng hiện có. Nói cách khác, ai cũng làm được

—————————————————————-

Môi trường tấn công: một mạng wifi nhiều người dùng mà bạn cũng có quyền truy cập

Mô tả quá trình tấn công:

Như đã nói ở trên, Session Sidejacking là phương thức tấn công thuộc họ Man-in-middle attack, nó thực chất là sự kết hợp của 03 kĩ thuật tấn công khác nhau bao gồm ARP Poison Routing, Network Sniffing, Cookie injection.

Quá trình tấn công sẽ diễn ra qua các bước:

Bước 1: Kết nối vào mạng wifi, nếu bạn không có quyền truy cập thì bạn phải “Cr@ck” và tìm ra password truy cập mạng Wifi (tham khảo kỹ thuật Cr@ck wifi với aircrack-ng)

Bước 2: Thực hiện ARP Poison Routing, bước này nằm giúp bạn có thể biến máy tính của bạn trở thành một router giả danh nhằm mục đích sniff -3- dữ liệu được trung chuyển trên toàn mạng wifi. Bạn nên tìm hiểu thêm về APR Poisoning attack để hiểu rõ kĩ thuật này làm như thế nào và tại sao nó có thể được thực hiện

Bước 3: Sniff tất cả dữ liệu trung chuyển trên mạng wifi sau khi mạng này đã bị ARP Poison Routing

Bước 4: lọc ra dữ liệu đến từ người dùng cụ thể, ví dụ một người dùng có IP là: 192.168.1.138

Bước 5: tái dựng lại TCP stream của phiên truy cập website của người dùng, và bóc tách dữ liệu cookie của người dùng

Bước 6: Thực hiện cookie injection, nhằm chèn dữ liệu về cookie vào trình duyệt của người tấn công

Bước 7: Khôi phục hoàn toàn phiên truy cập web của người dùng trên máy tính của người tấn công

-0- Session: Phiên làm việc. Để dễ hình dung một phiên làm việc là như thế nào bạn hãy mường tượng bạn đang mở một truy cập mới vào trang facebook.com bằng trình duyệt trên máy tính của bạn. Trình duyệt của bạn thực hiện việc mở một loạt các kết nối TCP/UDP tới máy chủ web của trang web www.facebook.com, ngay lúc này phiên làm việc của bạn đã bắt đầu, vì bạn đã bắt đầu có kết nối tới trang facebook.com . Thế nhưng phiên làm việc này chưa được xác thực, tức là bạn chưa đăng nhập. Trang web www.facebook.com chưa biết bạn là ai, và bạn chưa thể truy cập các dữ liệu của mình trên trang www.facebook.com . Sau đó bạn thực hiện việc đăng nhập bằng username và password của bạn, lúc này bạn đã được xác thực, FB biết bạn là ai, và bạn truy cập được các dữ liệu cá nhân của bạn trên FB. Phiên làm việc sẽ kết thúc khi bạn đóng trình duyệt lại, mọi kết nối giữa trình duyệt của bạn và máy chủ web của www.facebook.com hoàn toàn bị đóng lại.

-1- Session cookies : Các session cookies là các mẩu dữ liệu nhỏ, có thể là các files hoặc các record trong CSDL của trình duyệt, làm nhiệm vụ lưu giữ một số thông tin liên quan đến phiên làm việc của người dùng trên một trang web. Từ sự giải thích về session ở trên bạn sẽ thấy rõ cách mà trang web www.facebook.com ( hay đúng hơn là máy chủ web của www.facebook.com ) duy trì việc nó biết bạn là ai, sau khi bạn đã đăng nhập bằng username và password của mình. Đúng vậy, http://www.facebook.com/ tạo một vài session cookies trên máy tính của bạn, trong đó nó lưu trữ một số thông tin liên quan tới username của bạn và một dạng mã hóa nào đó mật khẩu ( hiểu theo cách này cho đơn giản ), cùng với một số thông tin linh tinh khác. Sau mỗi lần bạn chuyển trang ( tức click vào hyperlinks và trình duyệt chuyển bạn tới một trang web khác dĩ nhiên vẫn thuộc địa chỉhttp://www.facebook.com/ , ví dụ: http://www.facebook.com/abc/pic?id=abcxyz ) thì http://www.facebook.com/ lại đọc lại dữ liệu từ các session cookies này để biết bạn là ai, thay vì cứ mỗi lần bạn chuyển trang nó lại phải hỏi bạn thông tin đăng nhập như username và password

-2- Promiscuous mode ( chế độ hỗn độn ) : Chế độ hỗn độn là một chế độ hoạt động đặc biệt của card mạng wireless. Ở chế độ này, Card Wireless cho phép chính nó được phép nhận lấy tất cả các gói tin trong tầm với của nó (tầm thu sóng của nó), mặc cho gói tin đó có được gửi tới cho nó hay không. Nói cách khác, card mạng wireless được phép đọc lén các gói tin gửi cho các card wireless khác trong mạng ( rất bất lịch sự ). Chế độ này không được các nhà sản xuất đưa vào các card mạng wireless thông thường từ năm 2005 vì lý do chúng được tận dụng cho mục đích xấu nhiều hơn là mục đích tốt (tỷ dụ như thực hiện Cr@ck mật khẩu mạng wifi chẳng hạn). Do đó hiện nay ngoài việc kiếm mua một card wireless chuyên dụng có hỗ trợ tính năng này thì thật khó để bạn có thể thực hiện các kĩ thuật liên quan tới Network Sniff và APR Poisoning. Tuy nhiên, cái khó ló cái khôn, nhiều chuyên gia về mạng hàng đầu ( hay các hacker cực kỳ tinh thông ) đã đưa ra thư viện Pcap. Thư viện Pcap hỗ trợ một số kỹ thuật chuyên sâu như Monitor mode – RFMon (Wireless card only) , Port mirroring, Network taps … , giúp việc thực hiện cá tác vụ Sniff, APR Poisoning có thể thực hiện trên các card mạng không hỗ trợ Promiscuous mode

-3- Sniff : Bắt gói tin . Đây là một tác vụ thường thấy trong việc phân tích luồng truy cập mạng. Tác vụ sniff này có thể tưởng tượng như là một người A gởi thư cho người B , trên đường thư được giao từ người A tới người B thì người C lén sao chép nội dung của lá thư rồi tiếp tục mang đến cho người B. Người A và B không hề biết thư đã bị sao chép và đọc lén.

Thay người A , B ,C bằng máy tính A,B,C và lá thư bằng gói tin, “trên đường đưa thư” bằng “trên đường mạng”, bạn sẽ thấy ví dụ tôi đưa ra thực sự rất tương đồng

Bạn vào một quán café , có dịch vụ wifi miễn phí, bạn hăm hở kết nối vào mạng, truy cập vào Facebook.com (FB). Sau vài phút, trên wall của bạn xuất hiện một dòng status do chính bạn viết mà không phải do bạn viết, ghi là “Account FB này đã bị thâm nhập bởi abcxyz” . Bạn hết hồn, tắt máy, nhưng sau đó mở máy lại, truy cập lại vào FB, nhưng kẻ bí ẩn nào đó vẫn đang giả danh bạn post lung tung. Bạn vốn tự tin là máy mình an toàn do đã cài đặt một trình antivirus update liên tục, không bao giờ tải các chương trình bậy bạ để máy bị dính trojan hay keylogger. Ấy vậy mà Account Facebook của bạn vẫn đang bị đánh cắp trước mũi bạn.

Chuyện gì đã xảy ra với account FB của tôi ? Làm sao nó lại bị đánh cắp một cách lãng nhách và nhanh chóng vậy ?

Vâng, rất có thể bạn đã là nạn nhân của một cuộc tấn công Session Sidejacking.

Session Sidejacking là kiểu tấn công không mới, nếu không muốn nói là nó xưa rích rồi, kể từ khi phiên bản HTTP 1.1 ra đời cùng với sự hỗ trợ session cookies

Session Sidejacking là gì ?

Đây là kiểu tấn công thuộc họ man-in-middle attack, mục đích là nghe lén đường truyền giữa người dùng và các máy chủ dịch vụ bằng các công cụ sniff rồi đánh cắp các dữ liệu quan trọng liên quan tới phiên làm việc của người dùng, rồi phục dựng phiên làm việc này trên một máy tính thứ 3.

Session Sidejacking đặc biệt hữu hiệu và dễ thực hiện khi nhằm vào mục tiêu là các phiên truy cập trên môi trường web. Hướng tấn công này trong môi trường web và giao thức HTTP chủ yếu là nhằm vào việc đánh cắp session cookies

-1-

định danh người dùng, qua đó khôi phục phiên làm việc hiện thời của người dùng rồi sau đó người tấn công sẽ có các biện pháp tấn công sâu rộng hơn để chiếm được mật khẩu tài khoản của người dùng

Nói ngắn gọn dễ hiểu, ở một mức độ nào đó, là người tấn công sẽ dễ dàng chiếm tài khoản Facebook, gmail, yahoo của người dùng bằng HTTP Session Sidejacking

Bài viết này chủ yếu nói về cách thức tấn công HTTP Session Sidejacking . Tức hình thức tấn công Session Sidejacking nhắm vào việc đánh cắp session cookies và phục dựng là HTTP Session.

Đặc biệt: Phương thức tấn công Session Sidejacking trong bài viết này không cần phải có card mạng hỗ trợ chế độ Promiscuous ( chế độ hỗn độn )

-2- .

Đây là một bước tiến bộ so với các công cụ tấn công tự động như Firesheep, hamster & ferret, khiến việc tấn công session Sidejacking trở nên dễ dàng thực hiện đối với tất cả các card mạng hiện có. Nói cách khác, ai cũng làm được

—————————————————————-

Môi trường tấn công: một mạng wifi nhiều người dùng mà bạn cũng có quyền truy cập

Mô tả quá trình tấn công:

Như đã nói ở trên, Session Sidejacking là phương thức tấn công thuộc họ Man-in-middle attack, nó thực chất là sự kết hợp của 03 kĩ thuật tấn công khác nhau bao gồm ARP Poison Routing, Network Sniffing, Cookie injection.

Quá trình tấn công sẽ diễn ra qua các bước:

Bước 1: Kết nối vào mạng wifi, nếu bạn không có quyền truy cập thì bạn phải “Cr@ck” và tìm ra password truy cập mạng Wifi (tham khảo kỹ thuật Cr@ck wifi với aircrack-ng)

Bước 2: Thực hiện ARP Poison Routing, bước này nằm giúp bạn có thể biến máy tính của bạn trở thành một router giả danh nhằm mục đích sniff -3- dữ liệu được trung chuyển trên toàn mạng wifi. Bạn nên tìm hiểu thêm về APR Poisoning attack để hiểu rõ kĩ thuật này làm như thế nào và tại sao nó có thể được thực hiện

Bước 3: Sniff tất cả dữ liệu trung chuyển trên mạng wifi sau khi mạng này đã bị ARP Poison Routing

Bước 4: lọc ra dữ liệu đến từ người dùng cụ thể, ví dụ một người dùng có IP là: 192.168.1.138

Bước 5: tái dựng lại TCP stream của phiên truy cập website của người dùng, và bóc tách dữ liệu cookie của người dùng

Bước 6: Thực hiện cookie injection, nhằm chèn dữ liệu về cookie vào trình duyệt của người tấn công

Bước 7: Khôi phục hoàn toàn phiên truy cập web của người dùng trên máy tính của người tấn công

-0- Session: Phiên làm việc. Để dễ hình dung một phiên làm việc là như thế nào bạn hãy mường tượng bạn đang mở một truy cập mới vào trang facebook.com bằng trình duyệt trên máy tính của bạn. Trình duyệt của bạn thực hiện việc mở một loạt các kết nối TCP/UDP tới máy chủ web của trang web www.facebook.com, ngay lúc này phiên làm việc của bạn đã bắt đầu, vì bạn đã bắt đầu có kết nối tới trang facebook.com . Thế nhưng phiên làm việc này chưa được xác thực, tức là bạn chưa đăng nhập. Trang web www.facebook.com chưa biết bạn là ai, và bạn chưa thể truy cập các dữ liệu của mình trên trang www.facebook.com . Sau đó bạn thực hiện việc đăng nhập bằng username và password của bạn, lúc này bạn đã được xác thực, FB biết bạn là ai, và bạn truy cập được các dữ liệu cá nhân của bạn trên FB. Phiên làm việc sẽ kết thúc khi bạn đóng trình duyệt lại, mọi kết nối giữa trình duyệt của bạn và máy chủ web của www.facebook.com hoàn toàn bị đóng lại.

-1- Session cookies : Các session cookies là các mẩu dữ liệu nhỏ, có thể là các files hoặc các record trong CSDL của trình duyệt, làm nhiệm vụ lưu giữ một số thông tin liên quan đến phiên làm việc của người dùng trên một trang web. Từ sự giải thích về session ở trên bạn sẽ thấy rõ cách mà trang web www.facebook.com ( hay đúng hơn là máy chủ web của www.facebook.com ) duy trì việc nó biết bạn là ai, sau khi bạn đã đăng nhập bằng username và password của mình. Đúng vậy, http://www.facebook.com/ tạo một vài session cookies trên máy tính của bạn, trong đó nó lưu trữ một số thông tin liên quan tới username của bạn và một dạng mã hóa nào đó mật khẩu ( hiểu theo cách này cho đơn giản ), cùng với một số thông tin linh tinh khác. Sau mỗi lần bạn chuyển trang ( tức click vào hyperlinks và trình duyệt chuyển bạn tới một trang web khác dĩ nhiên vẫn thuộc địa chỉhttp://www.facebook.com/ , ví dụ: http://www.facebook.com/abc/pic?id=abcxyz ) thì http://www.facebook.com/ lại đọc lại dữ liệu từ các session cookies này để biết bạn là ai, thay vì cứ mỗi lần bạn chuyển trang nó lại phải hỏi bạn thông tin đăng nhập như username và password

-2- Promiscuous mode ( chế độ hỗn độn ) : Chế độ hỗn độn là một chế độ hoạt động đặc biệt của card mạng wireless. Ở chế độ này, Card Wireless cho phép chính nó được phép nhận lấy tất cả các gói tin trong tầm với của nó (tầm thu sóng của nó), mặc cho gói tin đó có được gửi tới cho nó hay không. Nói cách khác, card mạng wireless được phép đọc lén các gói tin gửi cho các card wireless khác trong mạng ( rất bất lịch sự ). Chế độ này không được các nhà sản xuất đưa vào các card mạng wireless thông thường từ năm 2005 vì lý do chúng được tận dụng cho mục đích xấu nhiều hơn là mục đích tốt (tỷ dụ như thực hiện Cr@ck mật khẩu mạng wifi chẳng hạn). Do đó hiện nay ngoài việc kiếm mua một card wireless chuyên dụng có hỗ trợ tính năng này thì thật khó để bạn có thể thực hiện các kĩ thuật liên quan tới Network Sniff và APR Poisoning. Tuy nhiên, cái khó ló cái khôn, nhiều chuyên gia về mạng hàng đầu ( hay các hacker cực kỳ tinh thông ) đã đưa ra thư viện Pcap. Thư viện Pcap hỗ trợ một số kỹ thuật chuyên sâu như Monitor mode – RFMon (Wireless card only) , Port mirroring, Network taps … , giúp việc thực hiện cá tác vụ Sniff, APR Poisoning có thể thực hiện trên các card mạng không hỗ trợ Promiscuous mode

-3- Sniff : Bắt gói tin . Đây là một tác vụ thường thấy trong việc phân tích luồng truy cập mạng. Tác vụ sniff này có thể tưởng tượng như là một người A gởi thư cho người B , trên đường thư được giao từ người A tới người B thì người C lén sao chép nội dung của lá thư rồi tiếp tục mang đến cho người B. Người A và B không hề biết thư đã bị sao chép và đọc lén.

Thay người A , B ,C bằng máy tính A,B,C và lá thư bằng gói tin, “trên đường đưa thư” bằng “trên đường mạng”, bạn sẽ thấy ví dụ tôi đưa ra thực sự rất tương đồng

Cách phòng tránh

- Tránh rò rỉ cookie qua HTTP

- Thoát khỏi trang web khi bạn đã xong việc

- Tránh mở mạng WiFi

- Sử dụng VPN

Giả mạo DNS

Nếu hacker xâm nhập được vào hệ thống mạng của nạn nhân hoặc cả nạn nhân và hacker đều ở trên cùng một mạng. Thì phương pháp DNS Spoofing có thể sẽ được hacker sử dụng nhằm thay đổi trang Facebook gốc thành trang giả mạo , từ đó có thể truy cập vào tài khoản Facebook của nạn nhân.

Cách phòng tránh

- Cấu hình DNS an toàn nhất để ngăn ngừa giả mạo

- Quản lý máy chủ DNS bằng hệ thống bảo vệ

- Vá các lỗ hổng

- Phân tách DNS có quyền truy cập từng máy chủ khác nhau.

Tấn công xen giữa

Trong mật mã học và an ninh máy tính, một cuộc tấn công xen giữa, còn được gọi theo tiếng Anh: Man-in-the-middle attack, là một cuộc tấn công mà kẻ tấn công bí mật chuyển tiếp và có thể làm thay đổi giao tiếp giữa hai bên mà họ tin rằng họ đang trực tiếp giao tiếp với nhau

Nếu nạn nhân và hacker trên cùng một mạng LAN và trên mạng dựa trên chuyển mạch, tin tặc có thể ở giữa máy khách và máy chủ hoặc có thể đóng vai trò là cổng mặc định , từ đó chiếm được tất cả thông tin ở giữa.

Người tấn công phải có khả năng đánh chặn tất cả các thông tin liên quan đi lại giữa hai nạn nhân và tiêm những thông tin mới. Điều này đơn giản trong nhiều trường hợp; ví dụ, một kẻ tấn công trong phạm vi tiếp nhận của một điểm truy cập không dây (Wi-Fi) không được mã hóa có thể chèn mình như một "người đàn ông ở giữa" (man-in-the-middle).

Khi một cuộc tấn công nhằm phá hoại sự chứng thực lẫn nhau hoặc thiếu sót đó, một cuộc tấn công xen giữa có thể thành công chỉ khi kẻ tấn công có thể mạo nhận mỗi điểm cuối để thỏa mãn mong đợi chính danh từ đầu kia. Hầu hết các giao thức mã hóa bao gồm một số dạng xác thực thiết bị đầu cuối đặc biệt để ngăn chặn các cuộc tấn công MITM. Ví dụ: TLS có thể xác thực một hoặc cả hai bên sử dụng một nhà cung cấp chứng thực số được cả hai bên tin cậy

Cách phòng

- Sử dụng dịch vụ VPN

- Sử dụng máy chủ Proxy để truy cập internet

- Sử dụng phần mềm chống vi-rút hoặc hệ thống tường lửa tốt nhất

Botnets

Botnet là từ chỉ một tập hợp các rô bôt phần mềm hoặc các con bot hoạt động một cách tự chủ. Từ này còn được dùng để chỉ một mạng các máy tính sử dụng phần mềm tính toán phân tán

Botnet là phương pháp không phổ biến để hack tài khoản Facebook bởi vì phương pháp này mất nhiều công sức cũng như chi phí để xây dựng. Botnet được sử dụng để thực hiện các cuộc tấn công tiên tiến hơn. Botnet về cơ bản là một tập hợp các máy tính bị xâm nhập. Quá trình lây nhiễm giống như keylogging, tuy nhiên, Botnet cung cấp cho bạn các tùy chọn bổ sung để thực hiện các cuộc tấn công vào máy tính bị xâm nhập. Một số Botnet phổ biến nhất bao gồm Spyeye và Zeus.

Cách phòng:

- Luôn cập nhật tất cả các phần mềm trên hệ thống

- Sử dụng mật khẩu mạnh , giữ bí mật không chia sẻ

- Luôn bật tường lửa

- Sử dụng ổ USB thận trọng

Hack USB

Hacker chỉ cần có thể cắm USB được lập trình chứa mã độc. Từ đó đánh cắp toàn bộ thông tin trong máy tính

Cách phòng tránh

- Chỉ cắm thiết bị USB đáng tin cậy vào máy tính của bạn

- Quét virus USB

- Không mua thiết bị USB cũ không rõ nguồn gốc trước khi cắm vào máy

Các kỹ thuật ngoài xã hội

Nếu bạn đang sử dụng các mật khẩu đơn giản như số điện thoại di động, ngày sinh, số CMND vv, thì một hacker có thể không cần phải mất bất kỳ nỗ lực nào đoán mật khẩu và xâm nhập vào tài khoản của bạn.

Cách phòng tránh :Không bao giờ chia sẻ thông tin cá nhân của bạn qua email, điện thoại, chat messenger

Hack qua mạng Wifi

Hacker cũng có thể hack bộ định tuyến Wi-Fi của bạn, nếu bạn sử dụng mật khẩu yếu để thiết lập bảo mật bộ định tuyến của mình. Hacker có thể hack mạng Wi-Fi của bạn từ đó cướp tất cả lưu lượng truy cập internet của bạn, điều này có thể cho phép tin tặc tấn công, cướp tài khoản Facebook của bạn.

Cách phòng tránh

- Không sử dụng Wi-Fi miễn phí hoặc Wi-Fi công cộng

- Thay đổi mật khẩu Wi-Fi của bạn một cách thường xuyên với độ mạnh hợp lý

- Nếu bạn đang sử dụng Wi-Fi công cộng, hãy luôn sử dụng VPN (mạng riêng ảo)

Ngoài những phương pháp phổ biến trên , những hacker cao tay họ còn sử dụng nhiều phương pháp cao cấp hơn để hack toàn bộ hệ thống Facebook. Họ có thể đánh cắp token đăng nhập tài khoản Facebook mà không cần quan tâm đến mật khẩu hay các phương pháp bảo mật khác. Thậm chí họ có thể đánh cắp toàn bộ cơ sở dữ liệu của hàng triệu người dùng Facebook.

RIP tài khoản Facebook bằng FAQ , Check Point, Báo tử, tù nhân, sex,

FAQ là phương pháp kẻ xấu dùng nhiều tài khoản cùng report qua hệ thống FAQ , khiến tài khoản của nạn nhân bị khóa tạm thời hoặc vĩnh viễn.

Check Point là phương pháp kẻ xấu report mạo danh , ảnh đại diện không phù hợp .v.v.v

Cách khắc phục

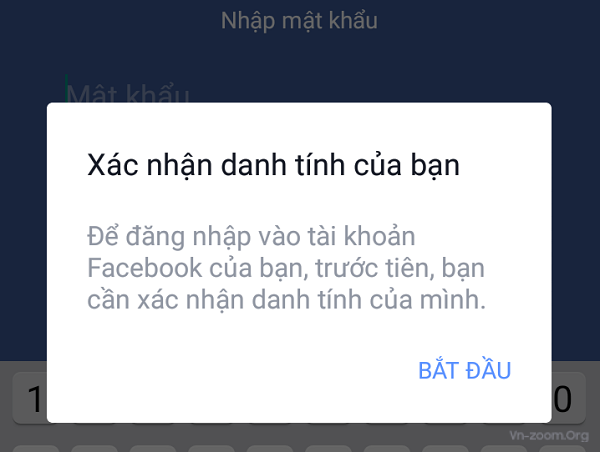

Đối với Checkpoint hoặc các phương pháp tương tự bạn nên thực hiện cẩn thận t

Cái này áp dụng cả đã gửi ảnh và chưa gửi ảnh lên nha các bạn .

Tốt nhất là không lên gửi ảnh lên vội vì dễ sẽ bị chuyển qua dạng FAQ ngay nha .

- Khi bị dính dạng này bạn vô 2 link dưới đây gửi thông tin nha .

- Link đuôi 890 các bạn gửi ảnh chụp mặt cùng chứng minh thư lên nha ( Nhớ phải rõ nét Full HD không che )

Bạn nào đã xác minh giấy tờ trước đó thì gửi đúng giấy tờ đó lên là ok .

Mã:

https://www.facebook.com/help/contact/357439354283890

https://m.facebook.com/help/contact/141492042636062Đinh Quang Vinh tổng hợp và sưu tầm