Microsoft phát hành bản cập nhật tích lũy tháng 4 cho Windows 11 / Windows 10 – vá 134 lỗ hổng, bao gồm một lỗ hổng nghiêm trọng đang bị khai thác

Trong đợt cập nhật bảo mật định kỳ “Patch Tuesday” tháng 4, Microsoft đã vá một số lỗ hổng nghiêm trọng trên hệ điều hành Windows 11, trong đó có một lỗ hổng đã được tin tặc khai thác thực tế, vì vậy người dùng được khuyến nghị cập nhật càng sớm càng tốt.

Nhóm ransomware RansomEXX đang khai thác một lỗ hổng zero-day nguy hiểm (CVE-2025-29824) trong hệ thống nhật ký chung của Windows (Common Log File System - CLFS).

• Đây là lỗ hổng use-after-free cho phép tin tặc có quyền thấp thực hiện tấn công với độ phức tạp thấp để chiếm quyền cao nhất của hệ thống (SYSTEM) mà không cần tương tác người dùng.

• Người dùng hệ điều hành Windows 11 phiên bản 24H2 không bị ảnh hưởng, Microsoft khuyến cáo tất cả người dùng nên cài đặt bản cập nhật tháng 4 ngay lập tức.

• Các bản vá bổ sung dành cho Windows 10 (x64 và 32-bit) sẽ được phát hành sau.

Hiện đã có bằng chứng cho thấy tin tặc đã khai thác lỗ hổng này theo các bước:

1. Cài đặt phần mềm độc hại dạng backdoor có tên “PipeMagic” lên hệ thống bị lây nhiễm.

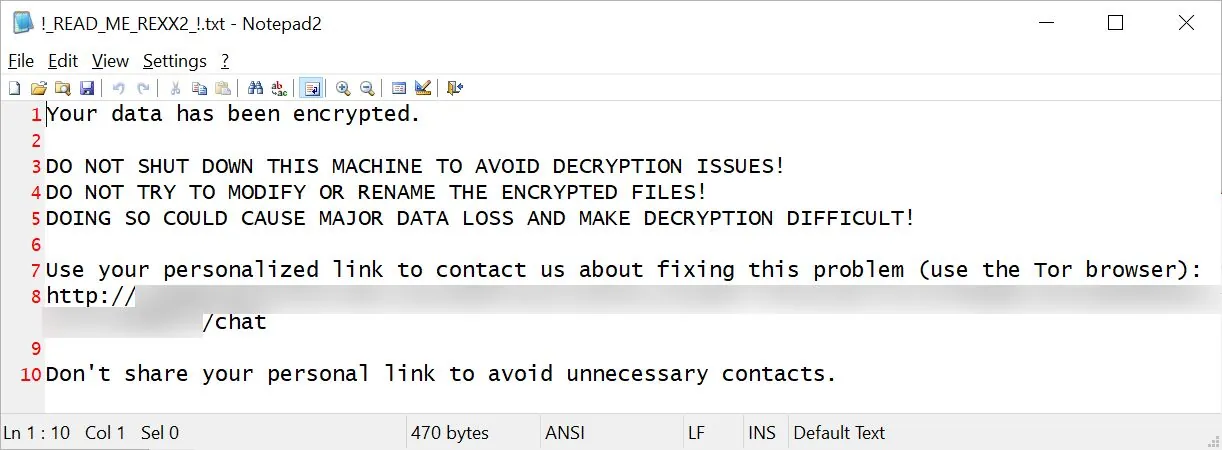

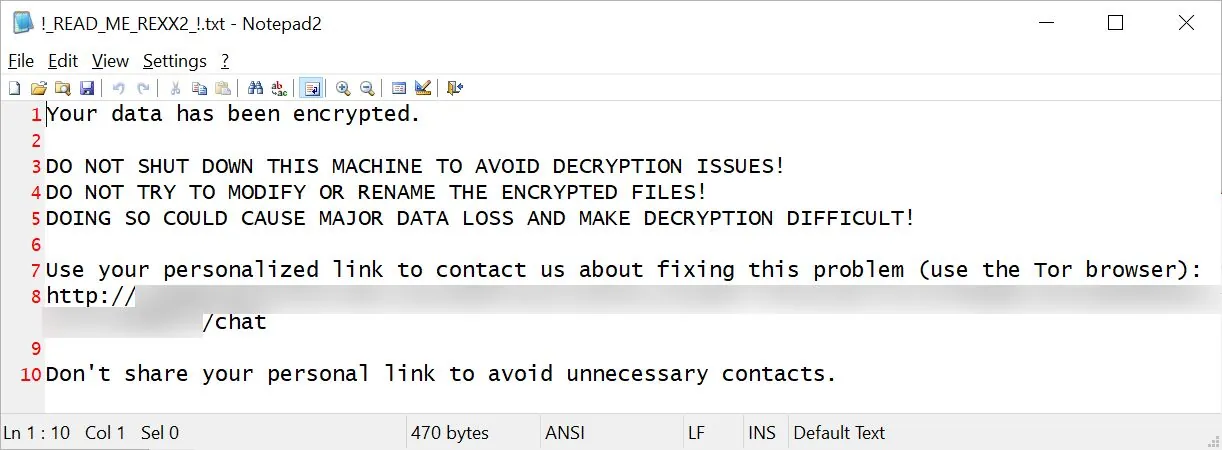

2. Sử dụng backdoor để triển khai khai thác lỗ hổng CVE-2025-29824, tải ransomware và gửi thông báo đòi tiền chuộc với tên tệp: !READ_ME_REXX2!.txt.

Công ty bảo mật ESET trước đó từng phát hiện PipeMagic đã được sử dụng từ tháng 3/2023 để triển khai một lỗ hổng zero-day khác trong hệ thống con Win32 của Windows (CVE-2025-24983).

Lịch sử của nhóm tội phạm mạng RansomEXX

Nhóm RansomEXX bắt đầu hoạt động từ năm 2018 dưới tên gọi “Defray”, đến tháng 6/2020 đổi tên thành RansomEXX và trở nên hoạt động mạnh mẽ hơn. Những mục tiêu bị nhóm này tấn công bao gồm:

• GIGABYTE (hãng phần cứng máy tính nổi tiếng)

• Konica Minolta

• Sở giao thông vận tải Texas (TxDOT)

• Hệ thống tòa án Brazil

• Hệ thống giao thông công cộng Montreal (STM)

• Công ty phần mềm chính phủ Tyler Technologies

Tổng hợp các lỗ hổng được vá trong đợt cập nhật tháng 4 của Microsoft

Microsoft đã vá 134 lỗ hổng trong đợt cập nhật này, bao gồm:

• 1 lỗ hổng zero-day đã bị khai thác

• 11 lỗ hổng mức “nghiêm trọng” (Critical)

Chi tiết:

• 49 lỗ hổng leo thang đặc quyền

• 9 lỗ hổng vượt qua cơ chế bảo mật

• 31 lỗ hổng thực thi mã từ xa

• 17 lỗ hổng rò rỉ thông tin

• 14 lỗ hổng tấn công từ chối dịch vụ (DoS)

• 3 lỗ hổng giả mạo (spoofing)

Nhóm ransomware RansomEXX đang khai thác một lỗ hổng zero-day nguy hiểm (CVE-2025-29824) trong hệ thống nhật ký chung của Windows (Common Log File System - CLFS).

• Đây là lỗ hổng use-after-free cho phép tin tặc có quyền thấp thực hiện tấn công với độ phức tạp thấp để chiếm quyền cao nhất của hệ thống (SYSTEM) mà không cần tương tác người dùng.

• Người dùng hệ điều hành Windows 11 phiên bản 24H2 không bị ảnh hưởng, Microsoft khuyến cáo tất cả người dùng nên cài đặt bản cập nhật tháng 4 ngay lập tức.

• Các bản vá bổ sung dành cho Windows 10 (x64 và 32-bit) sẽ được phát hành sau.

Hiện đã có bằng chứng cho thấy tin tặc đã khai thác lỗ hổng này theo các bước:

1. Cài đặt phần mềm độc hại dạng backdoor có tên “PipeMagic” lên hệ thống bị lây nhiễm.

2. Sử dụng backdoor để triển khai khai thác lỗ hổng CVE-2025-29824, tải ransomware và gửi thông báo đòi tiền chuộc với tên tệp: !READ_ME_REXX2!.txt.

Công ty bảo mật ESET trước đó từng phát hiện PipeMagic đã được sử dụng từ tháng 3/2023 để triển khai một lỗ hổng zero-day khác trong hệ thống con Win32 của Windows (CVE-2025-24983).

Lịch sử của nhóm tội phạm mạng RansomEXX

Nhóm RansomEXX bắt đầu hoạt động từ năm 2018 dưới tên gọi “Defray”, đến tháng 6/2020 đổi tên thành RansomEXX và trở nên hoạt động mạnh mẽ hơn. Những mục tiêu bị nhóm này tấn công bao gồm:

• GIGABYTE (hãng phần cứng máy tính nổi tiếng)

• Konica Minolta

• Sở giao thông vận tải Texas (TxDOT)

• Hệ thống tòa án Brazil

• Hệ thống giao thông công cộng Montreal (STM)

• Công ty phần mềm chính phủ Tyler Technologies

Tổng hợp các lỗ hổng được vá trong đợt cập nhật tháng 4 của Microsoft

Microsoft đã vá 134 lỗ hổng trong đợt cập nhật này, bao gồm:

• 1 lỗ hổng zero-day đã bị khai thác

• 11 lỗ hổng mức “nghiêm trọng” (Critical)

Chi tiết:

• 49 lỗ hổng leo thang đặc quyền

• 9 lỗ hổng vượt qua cơ chế bảo mật

• 31 lỗ hổng thực thi mã từ xa

• 17 lỗ hổng rò rỉ thông tin

• 14 lỗ hổng tấn công từ chối dịch vụ (DoS)

• 3 lỗ hổng giả mạo (spoofing)

BÀI MỚI ĐANG THẢO LUẬN