Microsoft phát hành bản cập nhật KB5025175 giúp phát hiện và giảm thiểu các lỗ hổng CPU trên Win10/Win11

Vn-Z.vn ngày 25 tháng 04 năm 2023, Microsoft gần đây đã phát hành bản cập nhật KB5025175 cho các hệ thống Win10 và Win11, với các tập lệnh PowerShell tích hợp có thể giúp người dùng xác minh và giảm thiểu các lỗ hổng CPU trong các thiết bị được sử dụng để khởi chạy các cuộc tấn công kênh bên thực thi .

Lỗ hổng, được phát hiển theo dõi là CVE-2022-41099, có từ ngày 8 tháng 11 năm 2022. Khi tin tặc khai thác lỗ hổng này , chúng có thể giành quyền truy cập vào dữ liệu nhạy cảm trên thiết bị người dùng.

Ảnh Bleepingcomputer

Một số lỗ hổng CPU được báo cáo gần đây trên Windows 10 và Windows 11 bao gồm:

Bạn đọc có thể tham khảo thêm thông tin tại

msrc.microsoft.com

msrc.microsoft.com

Lỗ hổng, được phát hiển theo dõi là CVE-2022-41099, có từ ngày 8 tháng 11 năm 2022. Khi tin tặc khai thác lỗ hổng này , chúng có thể giành quyền truy cập vào dữ liệu nhạy cảm trên thiết bị người dùng.

Ảnh Bleepingcomputer

Hiện tại, có nhiều lỗ hổng liên quan đến CPU đang được báo cáo trên hệ điều hành Windows 10 và Windows 11. Các lỗ hổng này có thể cho phép tin tặc tấn công và chiếm quyền kiểm soát máy tính của người dùng để thực hiện các hành động độc hại.Thông tin trên blog chính thức của Microsoft

Introduction

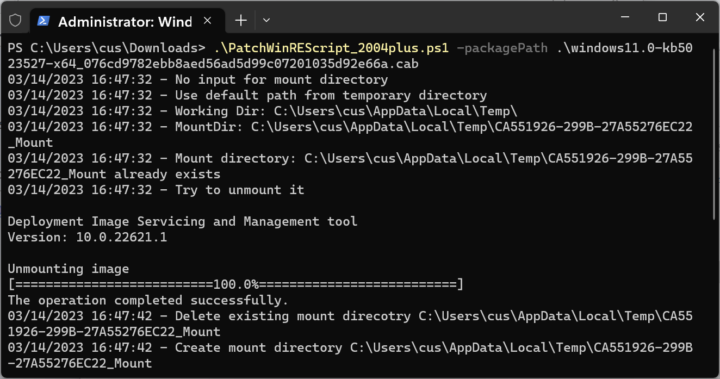

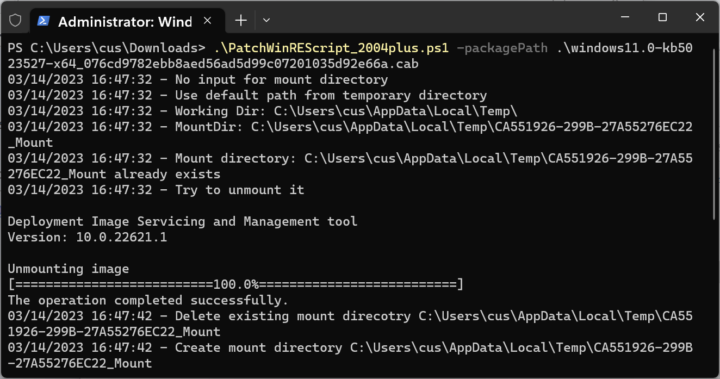

Microsoft has developed a sample PowerShell script that can help you automate updating the Windows Recovery Environment (WinRE) on deployed devices to address the security vulnerabilities in CVE-2022-41099.

Sample PowerShell script

The sample PowerShell script was developed by the Microsoft product team to help automate the updating of WinRE images on Windows 10 and Windows 11 devices. Run the script with Administrator credentials in PowerShell on the affected devices. There are two scripts available—which script you should use depends on the version of Windows you are running. Please use the appropriate version for your environment.

PatchWinREScript_2004plus.ps1 (Recommended)

This script is for Windows 10, version 2004 and later versions, including Windows 11. We recommend that you use this version of the script, because it is more robust but uses features available only on Windows 10, version 2004 and later versions.

PatchWinREScript_General.ps1

This script is for Windows 10, version 1909 and earlier versions, but executes on all versions of Windows 10 and Windows 11.

More information

With the device started up into the running version of Windows installed on the device, the script will perform the following steps:

- Mount the existing WinRE image (WINRE.WIM).

- Update the WinRE image with the specified Safe OS Dynamic Update (Compatibility Update) package available from the Windows Update Catalog. We recommend that you use the latest Safe OS Dynamic Update available for the version of Windows installed on the device.

- Unmount the WinRE image.

- If the BitLocker TPM protector is present, reconfigures WinRE for BitLocker service.

Important This step is not present in most third-party scripts for applying updates to the WinRE image.

Usage

The following parameters can be passed to the script:

Parameter Description workDir <Optional> Specifies the scratch space used to patch WinRE. If not specified, the script will use the default temp folder for the device. packagePath <Required> Specifies the path and name of the OS-version-specific and processor architecture-specific Safe OS Dynamic update package to be used to update the WinRE image.

Note This can be a local path or a remote UNC path but the Safe OS Dynamic Update must be downloaded and available for the script to use.

Example:

.\PatchWinREScript_2004plus.ps1 -packagePath "\\server\share\windows10.0-kb5021043-x64_efa19d2d431c5e782a59daaf2d.cab

Một số lỗ hổng CPU được báo cáo gần đây trên Windows 10 và Windows 11 bao gồm:

- Lỗ hổng PrintNightmare: Đây là một lỗ hổng bảo mật được phát hiện trong tính năng in ấn trên Windows, cho phép tin tặc tấn công từ xa và thực thi mã độc trên máy tính người dùng.

- Lỗ hổng SeriousSAM: Đây là một lỗ hổng bảo mật cho phép tin tặc có quyền truy cập vào tệp Registry trên Windows 10 và Windows 11 và thực hiện các hành động độc hại.

- Lỗ hổng PetitPotam: Đây là một lỗ hổng bảo mật liên quan đến dịch vụ Active Directory trên Windows 10 và Windows 11, cho phép tin tặc tấn công từ xa và chiếm quyền kiểm soát máy tính của người dùng.

Bạn đọc có thể tham khảo thêm thông tin tại

Security Update Guide - Microsoft Security Response Center

BÀI MỚI ĐANG THẢO LUẬN