Microsoft đã phát cảnh báo khẩn cấp về một cuộc tấn công lừa đảo trực tuyến do nhóm tin tặc Storm-2372 thực hiện. Nhóm này đang khai thác quy trình xác thực thiết bị hợp pháp để đánh cắp tài khoản Microsoft 365.

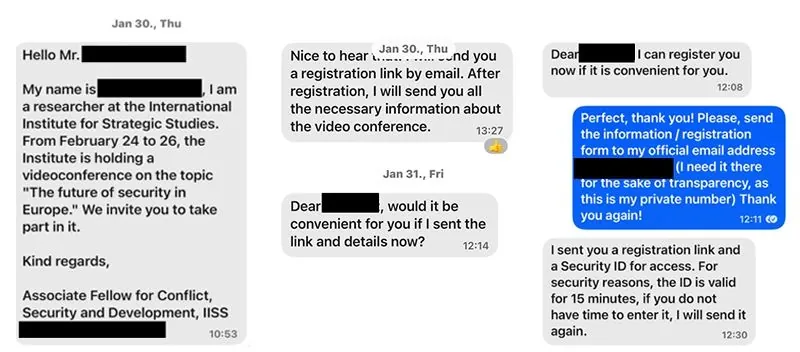

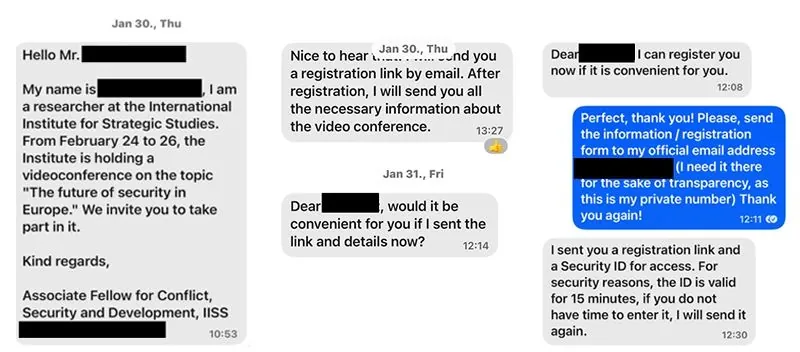

Nhóm Storm-2372 ngụy trang dưới dạng lời mời tham gia sự kiện trực tuyến, cuộc họp ảo hoặc trò chuyện an toàn, lừa người dùng thực hiện xác thực bằng mã thiết bị để chiếm quyền truy cập vào dịch vụ Microsoft 365 của nạn nhân.

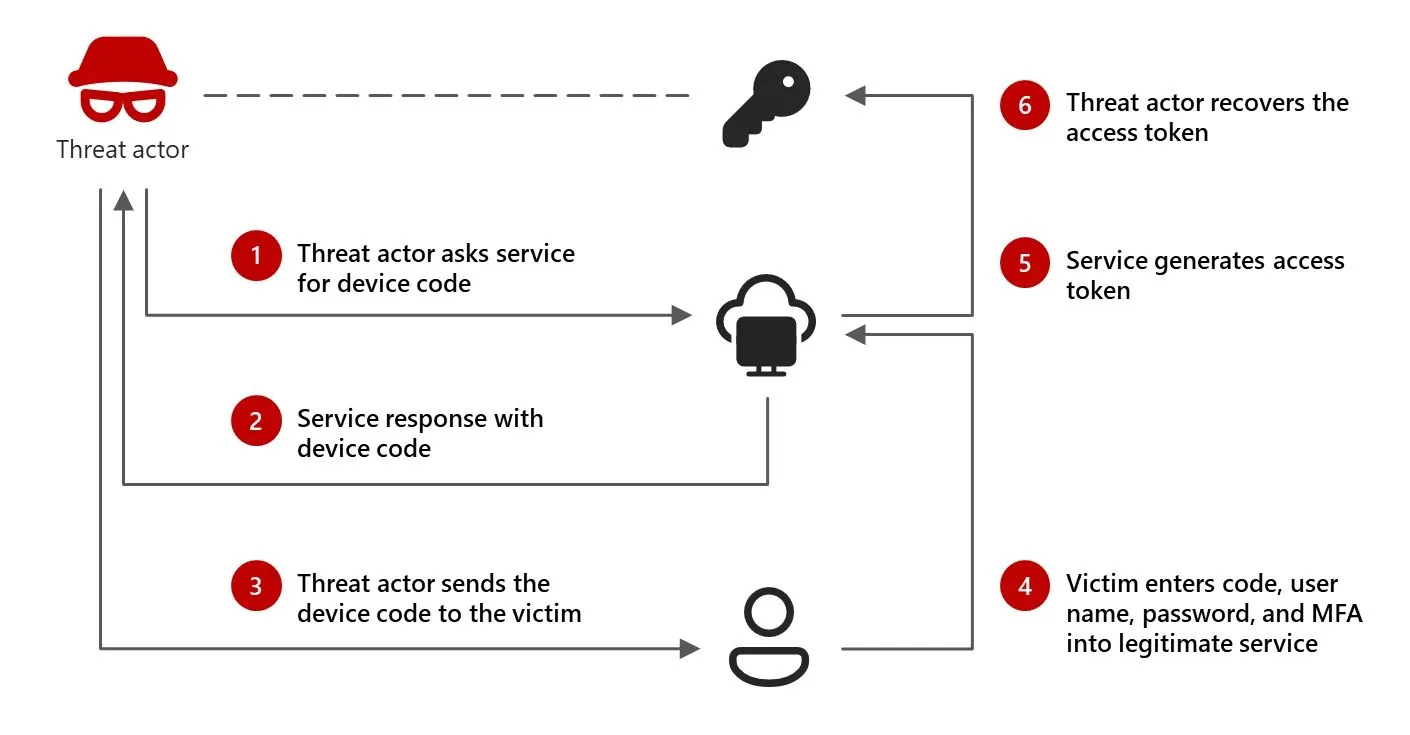

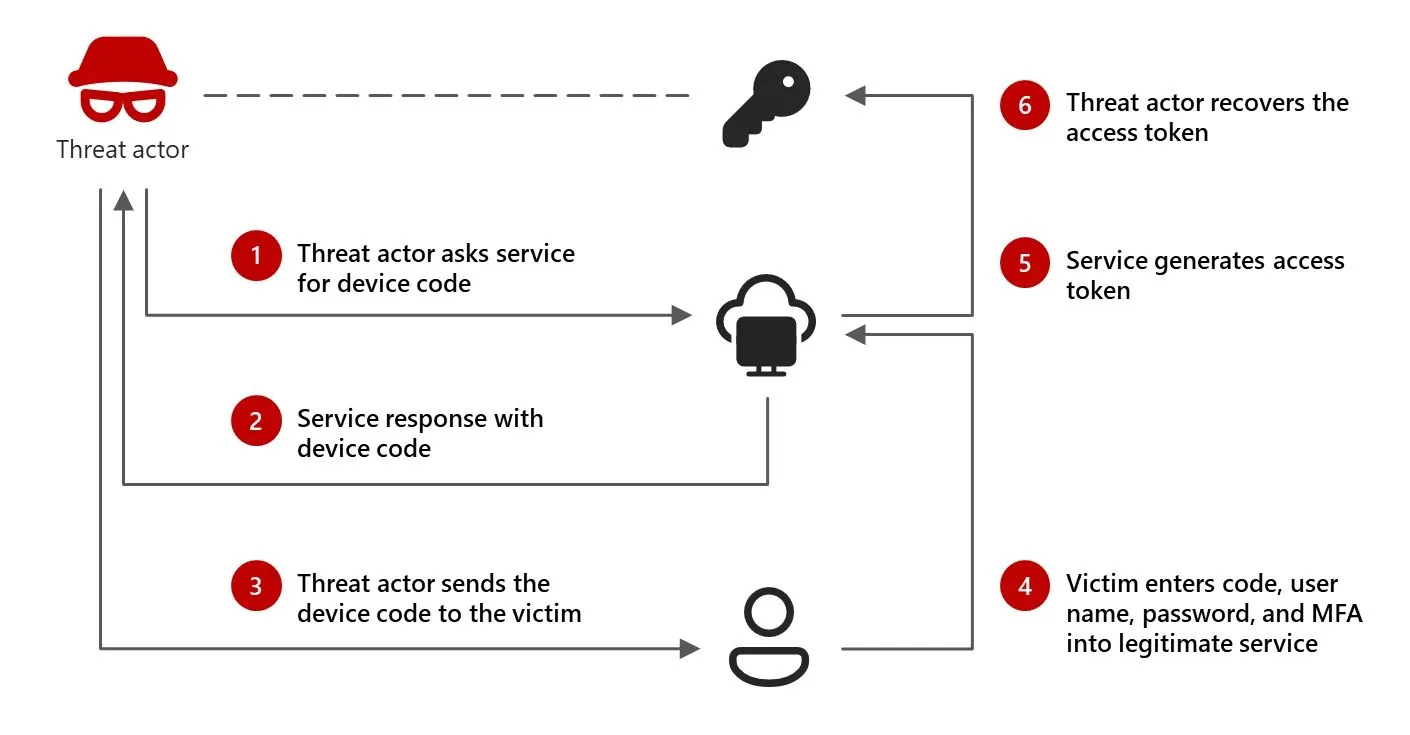

Cách thức hoạt động:

1. Tạo mã thiết bị hợp lệ trên thiết bị của kẻ tấn công.

2. Gửi mã đó cho nạn nhân, giả danh ID truy cập cuộc họp hoặc phòng trò chuyện.

3. Hướng dẫn nạn nhân nhập mã vào trang xác thực hợp pháp, bằng cách giả mạo email hoặc trang web mời họp của Microsoft Teams.

4. Chiếm quyền truy cập vào tài khoản Microsoft 365 của nạn nhân, sau đó tiếp tục gửi lừa đảo trong tổ chức.

Mục tiêu và tác động

Khi truy cập được tài khoản Microsoft 365, kẻ tấn công sẽ tìm kiếm và đánh cắp thông tin nhạy cảm bằng Microsoft Graph, bao gồm các từ khóa như:

• Tên người dùng, mật khẩu, quản trị viên

• TeamViewer, AnyDesk, thông tin đăng nhập

• Bí mật, bộ phận, chính phủ

Vì cuộc tấn công dựa trên quy trình xác thực hợp pháp, nên khó bị phát hiện hơn so với các phương pháp lừa đảo truyền thống như trang web giả mạo hay phần mềm độc hại. Ngoài ra, do nhận thức về kiểu tấn công này còn thấp, nó trở nên đặc biệt nguy hiểm và khó đối phó.

Cách phòng tránh

Microsoft khuyến nghị các tổ chức thực hiện các biện pháp sau để bảo vệ tài khoản Microsoft 365:

• Vô hiệu hóa quy trình xác thực bằng mã thiết bị đối với tài khoản trong tổ chức.

• Triển khai chính sách quản lý rủi ro đăng nhập, tự động thu hồi mã truy cập đáng ngờ.

• Nếu nghi ngờ bị tấn công, có thể sử dụng lệnh revokeSignInSessions trong Microsoft Graph để thu hồi mã truy cập mà kẻ tấn công đã chiếm đoạt.

Do mức độ tinh vi và khó phát hiện, các tổ chức cần tăng cường đào tạo nhận thức bảo mật cho nhân viên, đồng thời siết chặt các chính sách xác thực và bảo mật tài khoản Microsoft 365.

Nhóm Storm-2372 ngụy trang dưới dạng lời mời tham gia sự kiện trực tuyến, cuộc họp ảo hoặc trò chuyện an toàn, lừa người dùng thực hiện xác thực bằng mã thiết bị để chiếm quyền truy cập vào dịch vụ Microsoft 365 của nạn nhân.

Cách thức hoạt động:

1. Tạo mã thiết bị hợp lệ trên thiết bị của kẻ tấn công.

2. Gửi mã đó cho nạn nhân, giả danh ID truy cập cuộc họp hoặc phòng trò chuyện.

3. Hướng dẫn nạn nhân nhập mã vào trang xác thực hợp pháp, bằng cách giả mạo email hoặc trang web mời họp của Microsoft Teams.

4. Chiếm quyền truy cập vào tài khoản Microsoft 365 của nạn nhân, sau đó tiếp tục gửi lừa đảo trong tổ chức.

Mục tiêu và tác động

Khi truy cập được tài khoản Microsoft 365, kẻ tấn công sẽ tìm kiếm và đánh cắp thông tin nhạy cảm bằng Microsoft Graph, bao gồm các từ khóa như:

• Tên người dùng, mật khẩu, quản trị viên

• TeamViewer, AnyDesk, thông tin đăng nhập

• Bí mật, bộ phận, chính phủ

Vì cuộc tấn công dựa trên quy trình xác thực hợp pháp, nên khó bị phát hiện hơn so với các phương pháp lừa đảo truyền thống như trang web giả mạo hay phần mềm độc hại. Ngoài ra, do nhận thức về kiểu tấn công này còn thấp, nó trở nên đặc biệt nguy hiểm và khó đối phó.

Cách phòng tránh

Microsoft khuyến nghị các tổ chức thực hiện các biện pháp sau để bảo vệ tài khoản Microsoft 365:

• Vô hiệu hóa quy trình xác thực bằng mã thiết bị đối với tài khoản trong tổ chức.

• Triển khai chính sách quản lý rủi ro đăng nhập, tự động thu hồi mã truy cập đáng ngờ.

• Nếu nghi ngờ bị tấn công, có thể sử dụng lệnh revokeSignInSessions trong Microsoft Graph để thu hồi mã truy cập mà kẻ tấn công đã chiếm đoạt.

Do mức độ tinh vi và khó phát hiện, các tổ chức cần tăng cường đào tạo nhận thức bảo mật cho nhân viên, đồng thời siết chặt các chính sách xác thực và bảo mật tài khoản Microsoft 365.

BÀI MỚI ĐANG THẢO LUẬN