Windows 11 24H2 tồn tại lỗ hổng nghiêm trọng: Có thể làm tê liệt phần mềm diệt virus, đánh cắp dữ liệu nhạy cảm

Trong khi Microsoft đang tiếp tục phát hành Windows 11 phiên bản 24H2 với nhiều tính năng mới, thì cộng đồng bảo mật lại vừa rung chuông cảnh báo về một lỗ hổng nguy hiểm tồn tại trong phiên bản này. Theo báo cáo từ tổ chức nghiên cứu bảo mật Zero Solarium, lỗ hổng này liên quan trực tiếp đến tiến trình hệ thống WerFaultSecure.exe, có thể bị lợi dụng để/:

- Làm tê liệt các phần mềm diệt virus, EDR (Endpoint Detection and Response)

- Đánh cắp dữ liệu nhạy cảm, đặc biệt là mật khẩu được lưu trong bộ nhớ hệ thống

Vn-Z team đã chia sẻ thông tin về vấn đề này tại đây

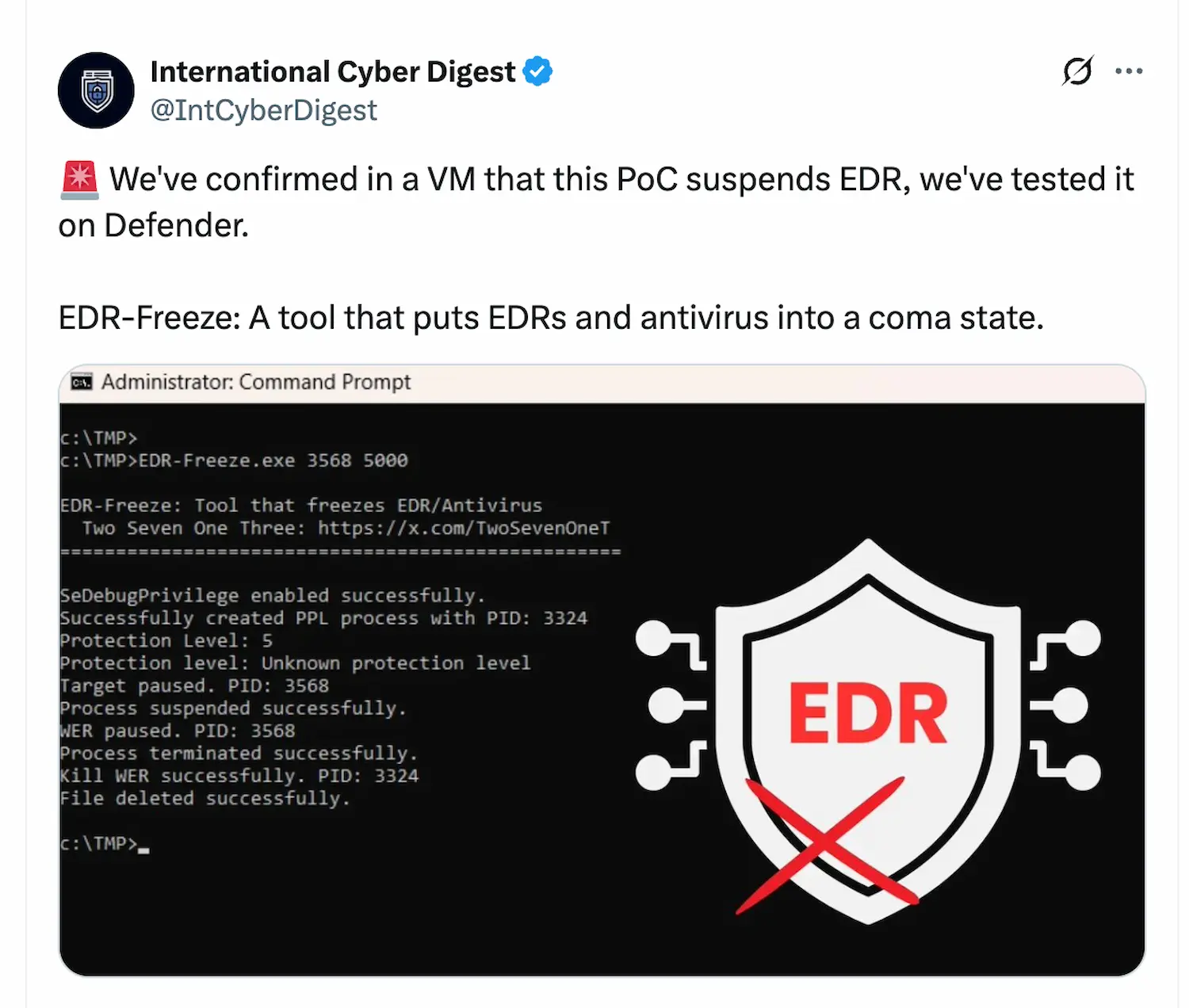

Xuất hiện công cụ mới có thể làm “ngủ đông” Microsoft Defender và các phần mềm diệt virus mà không cần driver trên Windows 11 24H2

Theo BleepingComputer, chuyên gia bảo mật TwoSevenOneThree (Zero Salarium) vừa phát hành một công cụ mới có tên EDR-Freeze. Công cụ này lợi dụng hệ thống Windows Error Reporting (WER) để tạm dừng vô thời hạn các tiến trình của phần mềm EDR (Endpoint Detection and Response) cũng như các chương...

Nghe thì có vẻ “xa xôi” với người dùng phổ thông, nhưng thực tế lại tiềm ẩn nguy cơ cực lớn vì nó tác động trực tiếp tới lớp phòng thủ cuối cùng của hệ thống. Vậy cụ thể lỗ hổng này hoạt động như thế nào, mức độ nguy hiểm ra sao, và người dùng Windows cần làm gì để tự bảo vệ? Anh em cùng phân tích chi tiết nhé.

1. WerFaultSecure.exe – Thủ phạm tiềm ẩn trong Windows 11

Anh em dùng Windows chắc không lạ gì với WerFault.exe – đây là chương trình báo lỗi của hệ thống (Windows Error Reporting). Tuy nhiên, trong Windows 11 24H2, Microsoft giới thiệu một phiên bản “bảo mật” hơn mang tên WerFaultSecure.exe.Theo thiết kế, WerFaultSecure.exe có khả năng chạy với đặc quyền rất cao trong hệ thống, thuộc dạng Protected Process Light (PPL) ở mức WinTCB, tức quyền hạn cao hơn cả nhiều tiến trình bảo mật khác. Điều này đồng nghĩa, nếu bị lợi dụng, nó có thể thao túng hoặc vô hiệu hóa cả những phần mềm bảo vệ chạy trong môi trường đặc quyền tương tự.

Và đây chính là chỗ Zero Solarium tìm ra lỗ hổng.

Xuất hiện công cụ mới có thể làm “ngủ đông” Microsoft Defender và các phần mềm diệt virus mà không cần driver trên Windows 11 24H2

Theo BleepingComputer, chuyên gia bảo mật TwoSevenOneThree (Zero Salarium) vừa phát hành một công cụ mới có tên EDR-Freeze. Công cụ này lợi dụng hệ thống Windows Error Reporting (WER) để tạm dừng vô thời hạn các tiến trình của phần mềm EDR (Endpoint Detection and Response) cũng như các chương...

2. Hai phương thức tấn công chính

Các nhà nghiên cứu bảo mật chỉ ra rằng lỗ hổng từ WerFaultSecure.exe có thể bị khai thác theo hai hướng tấn công:

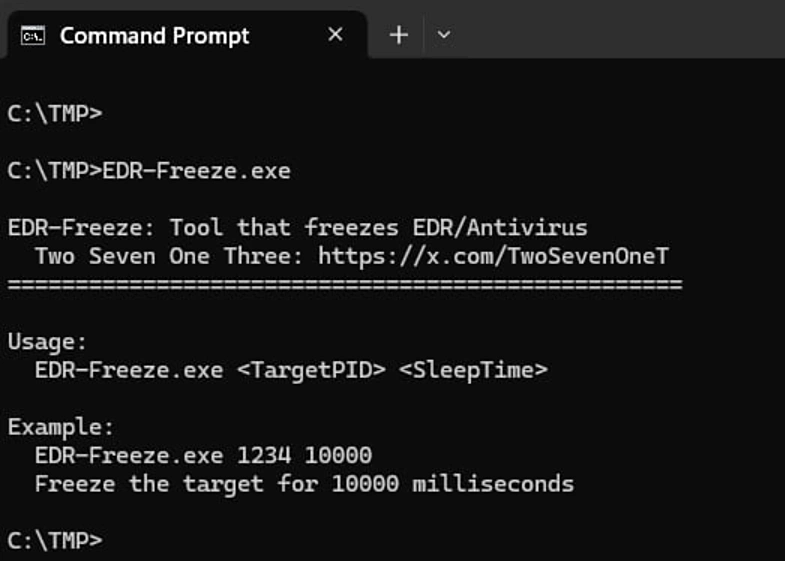

🔹 2.1. “EDR Freeze” – Làm đóng băng phần mềm bảo mật

- WerFaultSecure.exe có thể “đè” tiến trình khác cùng được bảo vệ bằng PPL.

- Kẻ tấn công có thể sử dụng công cụ tên là EDR-Freeze để tạm ngừng hoạt động của các phần mềm EDR, antivirus, chỉ bằng cách gọi lặp đi lặp lại tiến trình này.

- Thời gian đóng băng chỉ 1–3 giây, nhưng nếu script tự động chạy liên tục, hệ thống bảo mật gần như mất tác dụng toàn bộ.

🔹 2.2. Đánh cắp mật khẩu từ LSASS

- LSASS (Local Security Authority Subsystem Service) là tiến trình quản lý đăng nhập, xác thực và mật khẩu trong Windows.

- Thông thường, Windows 11 mã hóa dữ liệu khi dump bộ nhớ LSASS, nên hacker khó lấy thông tin.

- Tuy nhiên, Zero Solarium phát hiện: nếu kẻ tấn công thay thế WerFaultSecure.exe bằng một phiên bản cũ từ Windows 8.1 (có chữ ký hợp lệ của Microsoft nhưng chưa có mã hóa), họ có thể tạo ra một file dump không mã hóa.

- Từ file này, dùng công cụ như Mimikatz, hacker dễ dàng lôi ra mật khẩu thô (plaintext).

3. Microsoft nói gì?

Trước sự việc này, Microsoft đã có phản hồi chính thức:- Microsoft Defender hiện tại có khả năng nhận diện và chặn đứng các kiểu tấn công dựa trên EDR-Freeze.

- Người dùng Windows 11 chạy Defender mặc định sẽ ít bị ảnh hưởng hơn.

4. Giải pháp phòng ngừa

Ngoài việc chờ bản vá chính thức từ Microsoft, cộng đồng bảo mật cũng đưa ra một số khuyến nghị cho admin và người dùng Windows:- Không tắt Defender nếu không cần thiết – Defender hiện nay đã khá mạnh, đặc biệt trong việc xử lý các lỗ hổng 0-day.

- Giới hạn quyền chạy WerFaultSecure.exe – Sử dụng AppLocker hoặc các chính sách bảo mật tương tự để chỉ cho phép tiến trình này chạy từ thư mục hệ thống chuẩn.

- Theo dõi log và tiến trình – Nếu thấy WerFaultSecure.exe chạy bất thường (tần suất cao, log lỗi liên tục), cần kiểm tra ngay.

- Cập nhật hệ thống thường xuyên – Microsoft có thể sẽ tung bản vá nhanh chóng cho lỗ hổng này, việc trì hoãn update chỉ khiến nguy cơ cao hơn.

5. Mức độ nguy hiểm tới đâu?

Nếu xét trên lý thuyết, lỗ hổng này có thể coi là cực kỳ nguy hiểm vì:

- Nó đánh vào lớp bảo mật nền tảng nhất của Windows.

- Có thể làm tê liệt antivirus/EDR mà không cần driver, không cần quyền admin cao siêu.

- Có thể đánh cắp trực tiếp mật khẩu lưu trong bộ nhớ.

Tuy nhiên, trong thực tế, để khai thác thành công kịch bản thứ hai (LSASS dump không mã hóa), hacker phải có quyền truy cập cục bộ vào máy và thay thế file hệ thống, điều này không dễ xảy ra trên diện rộng.

Do đó, nguy cơ cao nhất sẽ nằm ở doanh nghiệp, máy chủ hoặc hệ thống chưa được quản trị tốt, thay vì máy cá nhân bình thường.

Windows 11 24H2 chưa chính thức phổ cập rộng rãi, nhưng việc bị lộ lỗ hổng nguy hiểm thế này là lời nhắc nhở cho cả người dùng phổ thông lẫn quản trị viên hệ thống:

- Hãy cẩn trọng với các tiến trình hệ thống, đừng coi chúng “vô hại” chỉ vì mang chữ ký Microsoft.

- Đừng tắt Defender trừ khi thực sự cần thiết.

- Theo dõi sát sao thông tin từ Microsoft, đồng thời chuẩn bị các biện pháp bổ sung như AppLocker, giám sát tiến trình.

Liệu đây sẽ trở thành “món quà” cho hacker trong thời gian tới, hay Microsoft sẽ nhanh chóng tung bản vá để dập tắt nguy cơ?