Xuất hiện công cụ mới có thể làm “ngủ đông” Microsoft Defender và các phần mềm diệt virus mà không cần driver trên Windows 11 24H2

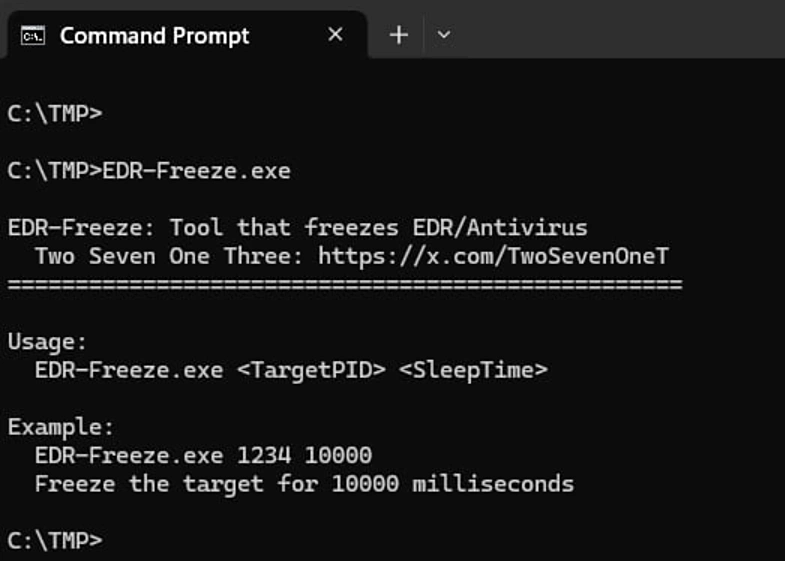

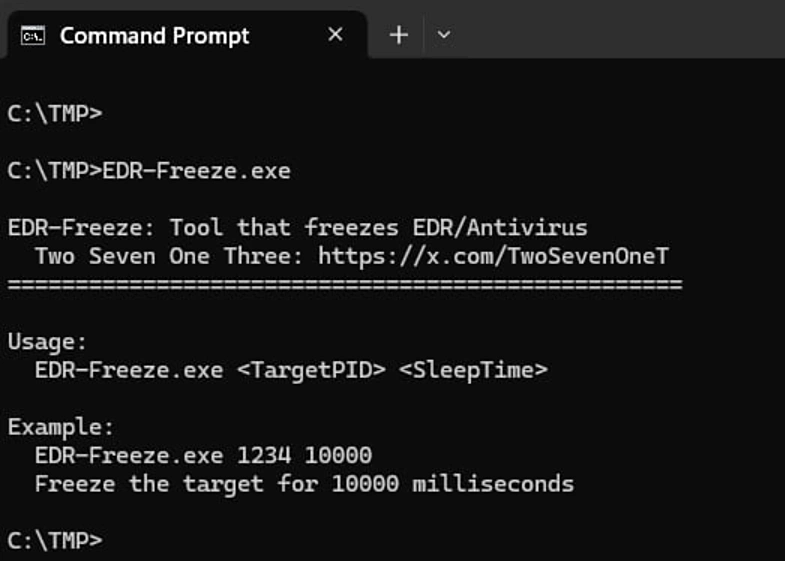

Theo BleepingComputer, chuyên gia bảo mật TwoSevenOneThree (Zero Salarium) vừa phát hành một công cụ mới có tên EDR-Freeze. Công cụ này lợi dụng hệ thống Windows Error Reporting (WER) để tạm dừng vô thời hạn các tiến trình của phần mềm EDR (Endpoint Detection and Response) cũng như các chương trình diệt virus, và điều đặc biệt là nó hoạt động hoàn toàn ở chế độ người dùng (user mode).

🔒 Khác với kỹ thuật BYOVD truyền thống

Thông thường, việc vô hiệu hóa EDR dựa vào phương pháp BYOVD (Bring Your Own Vulnerable Driver) – tức kẻ tấn công phải đưa vào hệ thống một driver hợp pháp nhưng tồn tại lỗ hổng để nâng cao đặc quyền. Quá trình này phức tạp vì cần vận chuyển driver đến máy nạn nhân, vượt qua các cơ chế bảo vệ thực thi, đồng thời xóa dấu vết trong nhân (kernel).

EDR-Freeze thì ngược lại:

• Không cần driver dễ bị khai thác

• Hoạt động ngay trong user mode

• Sử dụng các thành phần hợp pháp có sẵn trong Windows

• Khiến phần mềm EDR và diệt virus rơi vào trạng thái “ngủ đông” (không hoạt động).

🛠️ Cơ chế hoạt động

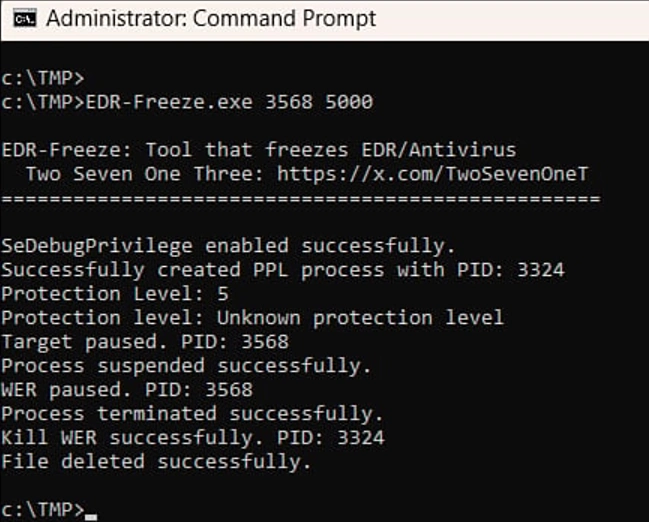

• EDR-Freeze khai thác thành phần WerFaultSecure, vốn có quyền Protected Process Light (PPL).

• Khi WerFaultSecure gọi API MiniDumpWriteDump để tạo snapshot bộ nhớ tiến trình, toàn bộ thread sẽ bị tạm dừng.

• Ở giai đoạn đó, công cụ đóng băng WerFaultSecure, ngăn nó khôi phục tiến trình, khiến phần mềm bảo mật “đứng yên” lâu dài.

• Đây được xem là tấn công race condition có thể tái hiện, với các bước:

1. Gọi WerFaultSecure

2. Truyền vào ID tiến trình mục tiêu

3. Chờ đến khi tiến trình bị tạm dừng

4. Đóng băng WerFaultSecure ngay lập tức

🧪 Thử nghiệm thành công trên Windows 11 24H2

EDR Freeze khiến Defender ngủ đông

Trong thử nghiệm, EDR-Freeze đã khiến Microsoft Defender trên Windows 11 24H2 rơi vào trạng thái “ngủ đông”. Điểm đáng chú ý là đây không phải lỗi code cụ thể, mà giống như khiếm khuyết thiết kế trong cách kết hợp MiniDumpWriteDump và WerFaultSecure.

⚠️ Nguy cơ & phòng thủ

• Nếu bị khai thác, hệ thống phòng thủ có thể bị tê liệt trong thời gian dài.

• Các biện pháp đối phó:

• Giám sát việc WER nhắm tới những tiến trình nhạy cảm như LSASS hoặc các công cụ bảo mật.

• Sử dụng công cụ do chuyên gia Steven Lim phát triển, ánh xạ hoạt động WerFaultSecure với tiến trình Microsoft Defender Endpoint.

• Về phía Microsoft, có thể hạn chế tham số gọi, chỉ cho phép PID nhất định, hoặc chặn các kích hoạt bất thường.

Nói cách khác, EDR-Freeze mở ra một hướng tấn công mới: không cần driver, không đụng đến kernel, chỉ dùng thành phần hợp pháp của Windows để “ru ngủ” hệ thống phòng thủ.

Thông thường, việc vô hiệu hóa EDR dựa vào phương pháp BYOVD (Bring Your Own Vulnerable Driver) – tức kẻ tấn công phải đưa vào hệ thống một driver hợp pháp nhưng tồn tại lỗ hổng để nâng cao đặc quyền. Quá trình này phức tạp vì cần vận chuyển driver đến máy nạn nhân, vượt qua các cơ chế bảo vệ thực thi, đồng thời xóa dấu vết trong nhân (kernel).

EDR-Freeze thì ngược lại:

• Không cần driver dễ bị khai thác

• Hoạt động ngay trong user mode

• Sử dụng các thành phần hợp pháp có sẵn trong Windows

• Khiến phần mềm EDR và diệt virus rơi vào trạng thái “ngủ đông” (không hoạt động).

🛠️ Cơ chế hoạt động

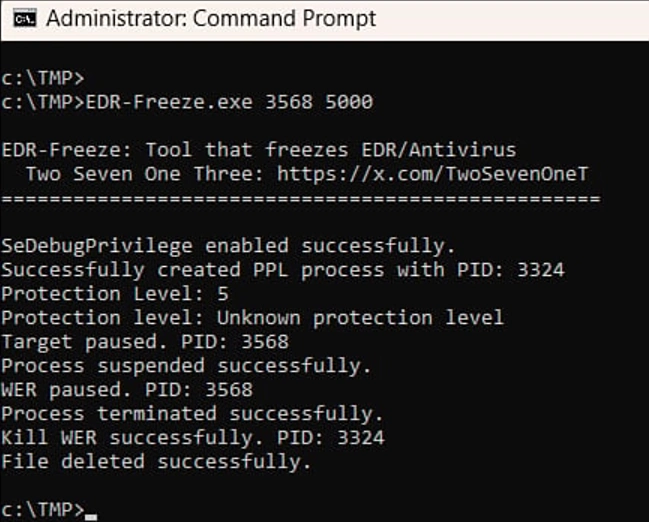

• EDR-Freeze khai thác thành phần WerFaultSecure, vốn có quyền Protected Process Light (PPL).

• Khi WerFaultSecure gọi API MiniDumpWriteDump để tạo snapshot bộ nhớ tiến trình, toàn bộ thread sẽ bị tạm dừng.

• Ở giai đoạn đó, công cụ đóng băng WerFaultSecure, ngăn nó khôi phục tiến trình, khiến phần mềm bảo mật “đứng yên” lâu dài.

• Đây được xem là tấn công race condition có thể tái hiện, với các bước:

1. Gọi WerFaultSecure

2. Truyền vào ID tiến trình mục tiêu

3. Chờ đến khi tiến trình bị tạm dừng

4. Đóng băng WerFaultSecure ngay lập tức

🧪 Thử nghiệm thành công trên Windows 11 24H2

EDR Freeze khiến Defender ngủ đông

⚠️ Nguy cơ & phòng thủ

• Nếu bị khai thác, hệ thống phòng thủ có thể bị tê liệt trong thời gian dài.

• Các biện pháp đối phó:

• Giám sát việc WER nhắm tới những tiến trình nhạy cảm như LSASS hoặc các công cụ bảo mật.

• Sử dụng công cụ do chuyên gia Steven Lim phát triển, ánh xạ hoạt động WerFaultSecure với tiến trình Microsoft Defender Endpoint.

• Về phía Microsoft, có thể hạn chế tham số gọi, chỉ cho phép PID nhất định, hoặc chặn các kích hoạt bất thường.

Nói cách khác, EDR-Freeze mở ra một hướng tấn công mới: không cần driver, không đụng đến kernel, chỉ dùng thành phần hợp pháp của Windows để “ru ngủ” hệ thống phòng thủ.