Một tin tặc đã chia sẻ một danh sách khổng lồ thông tinTelnet (một giao thức truy cập từ xa có thể được sử dụng để kiểm soát các thiết bị qua Internet TELNET là một giao thức mạng được dùng trên các kết nối với Internet hoặc các kết nối tại mạng máy tính cục bộ LAN. Tài liệu của IETF, STD 8, có nói rằng: Mục đích của giao thức TELNET là cung cấp một phương tiện truyền thông chung chung, có tính lưỡng truyền, dùng độ rộng 8 bit, định hướng byte ) đối với hơn 515.000 máy chủ, bộ định tuyến gia đình và các thiết bị "thông minh" IoT.

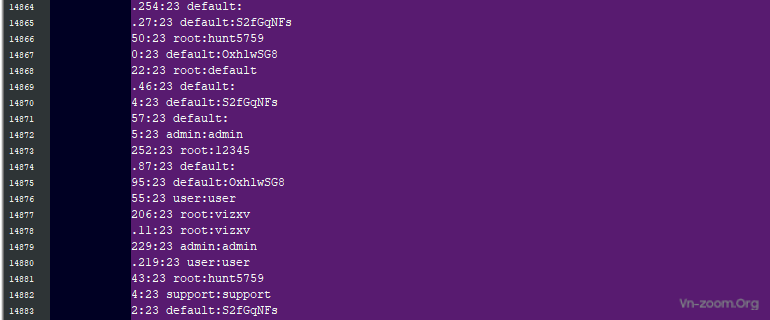

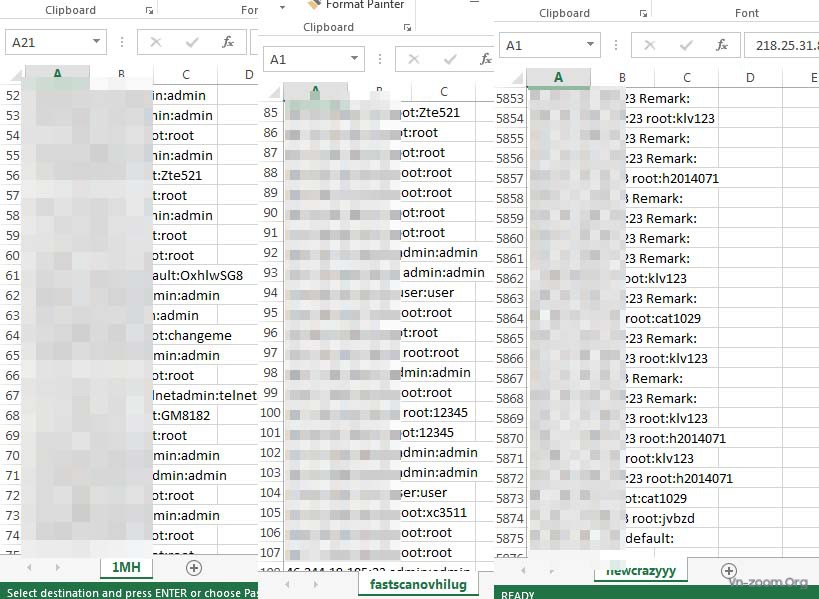

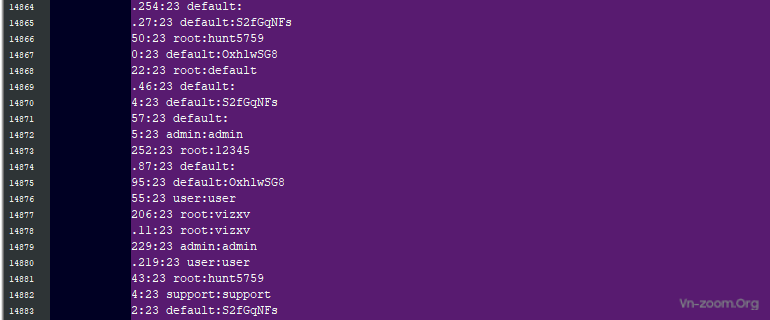

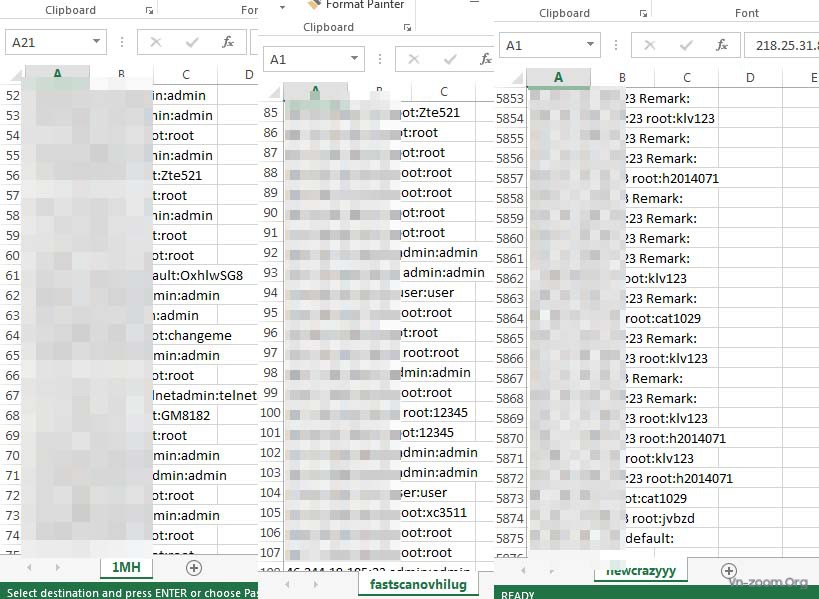

Thông tin được hacker chia sẻ trên một diễn đàn chợ đen , chuyên chia sẻ các dữ liệu và các công cụ hacke. Thông tin gồm danh sách địa chỉ IP của mỗi thiết bị, cùng với tên người dùng và mật khẩu dịch vụ Telnet.

Theo các chuyên gia mà ZDNet cho biết danh sách này được hacker tổng hợp bằng cách quét toàn bộ dải IP trên Internet đối với các thiết bị lộ cổng Telnet. Các tin tặc đã sử dụng phương pháp cơ bản nhất như : dùng tên người dùng và mật khẩu mặc định do nhà sản xuất thiết lập ban đầu, hoặc các thiết bị đã thay đổi mật khẩu nhưng mật khẩu lại dễ đoán.

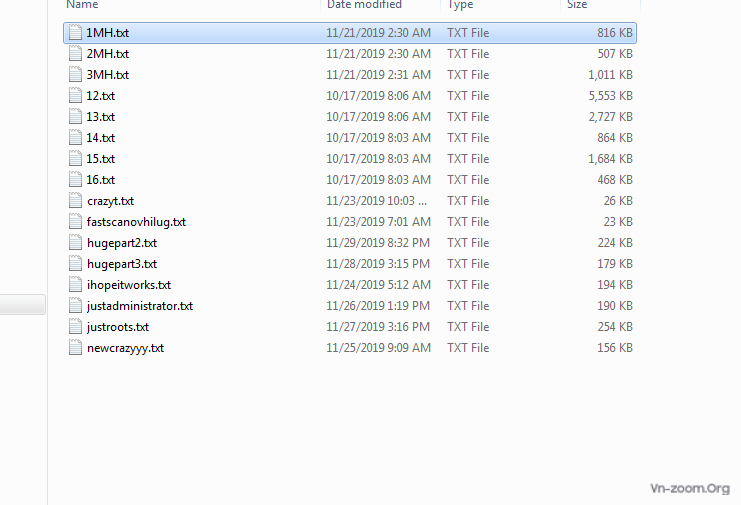

Hacker đặt tên là MIRAI list , danh sách này trước đây được giữ kín, có một số rò rỉ như danh sách 33.000 thông bộ định tuyến Telnet bị rò rỉ vào tháng 8/2017. Tuy nhiên đến nay, danh sách mới này là lần rò rỉ lớn nhất của mật khẩu Telnet cho đến nay.

Dữ liệu bị rò rỉ bởi nhóm khai thác dịch vụ DDoS

Theo ZDNet, danh sách đã được công bố trực tuyến bởi nhóm người cho thuê dịch vụ DDoS (DDoS booter).

Hacker chia sẻ lý do tại sao lại công bố danh sách "botnet " khổng lồ này ? Người này tiết lộ rằng để nâng cấp dịch vụ DDoS , nghiên cứu dựa trên các botnet IoT mô hình mới dựa trên việc thuê các máy chủ mạnh từ các nhà cung cấp dịch vụ đám mây.

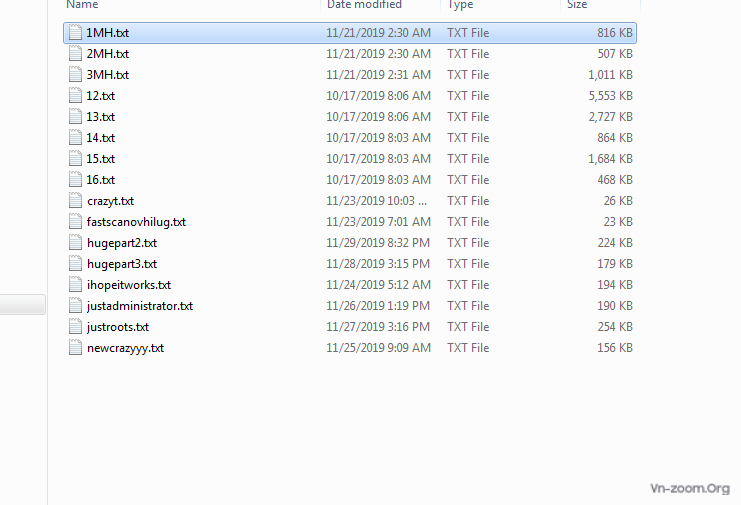

Thông tin danh sách tin tặc bị rò rỉ là vào tháng 10-tháng 11 năm 2019. Một số thiết bị này hiện có thể chạy trên một địa chỉ IP khác, sử dụng thông tin đăng nhập khác nhau.

Hiện tôi không rõ những thông tin trong danh sách có còn hiệu lực nhưng gần như các thiết bịđều sử dụng tên tài khoản mặcđịnh và dễ đoán . Theo ZDnet ngay cả khi các thông tin trong danh sách trên đã đươc thay đổi địa chỉ IP hoặc mật khẩu, nhưng với danh sách này vẫn cực kỳ hữu ích cho những hacker lành nghề.

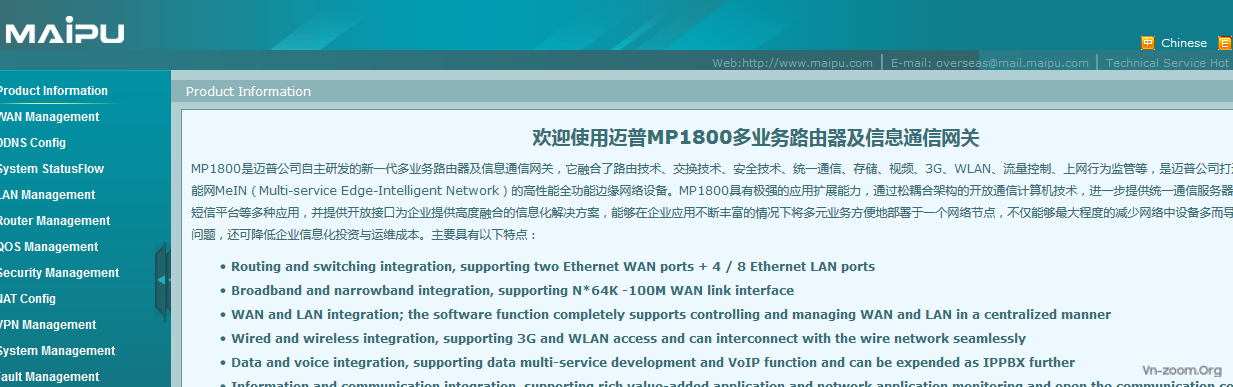

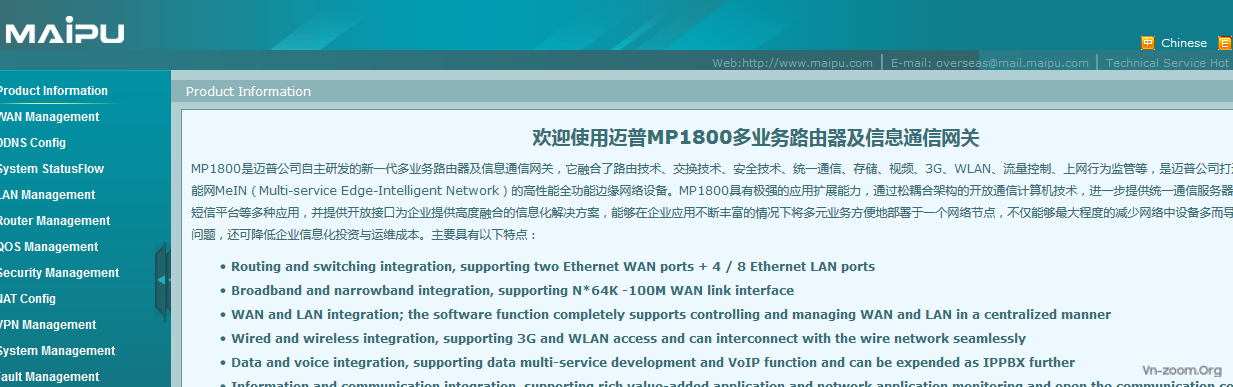

Kẻ tấn công có thể sử dụng các địa chỉ IP có trong danh sách, từ đó xác định nhà cung cấp dịch vụ ISP sau đó quét toàn bộ hệ thống mạng của ISP và cập nhật danh sách với các địa chỉ IP mới nhất.

Một ISP có IP nằm trong danh sách

Đinh Quang Vinh tham khảo ZDnet

Thông tin được hacker chia sẻ trên một diễn đàn chợ đen , chuyên chia sẻ các dữ liệu và các công cụ hacke. Thông tin gồm danh sách địa chỉ IP của mỗi thiết bị, cùng với tên người dùng và mật khẩu dịch vụ Telnet.

Theo các chuyên gia mà ZDNet cho biết danh sách này được hacker tổng hợp bằng cách quét toàn bộ dải IP trên Internet đối với các thiết bị lộ cổng Telnet. Các tin tặc đã sử dụng phương pháp cơ bản nhất như : dùng tên người dùng và mật khẩu mặc định do nhà sản xuất thiết lập ban đầu, hoặc các thiết bị đã thay đổi mật khẩu nhưng mật khẩu lại dễ đoán.

Hacker đặt tên là MIRAI list , danh sách này trước đây được giữ kín, có một số rò rỉ như danh sách 33.000 thông bộ định tuyến Telnet bị rò rỉ vào tháng 8/2017. Tuy nhiên đến nay, danh sách mới này là lần rò rỉ lớn nhất của mật khẩu Telnet cho đến nay.

Dữ liệu bị rò rỉ bởi nhóm khai thác dịch vụ DDoS

Theo ZDNet, danh sách đã được công bố trực tuyến bởi nhóm người cho thuê dịch vụ DDoS (DDoS booter).

Hacker chia sẻ lý do tại sao lại công bố danh sách "botnet " khổng lồ này ? Người này tiết lộ rằng để nâng cấp dịch vụ DDoS , nghiên cứu dựa trên các botnet IoT mô hình mới dựa trên việc thuê các máy chủ mạnh từ các nhà cung cấp dịch vụ đám mây.

Hi ! Tôi đang chuyển đổi hoàn toàn sang các máy chủ giả mạo, tôi có một số danh sách IP tôi đã quét được ,tôi không còn cần danh sách này nữa, thay vì để chúng chỉ nằm trong máy tính . Tôi nghĩ tôi sẽ chia sẻ chúng ở đây, mời anh em hưởng ứng và tận hưởng"

Thông tin danh sách tin tặc bị rò rỉ là vào tháng 10-tháng 11 năm 2019. Một số thiết bị này hiện có thể chạy trên một địa chỉ IP khác, sử dụng thông tin đăng nhập khác nhau.

Kẻ tấn công có thể sử dụng các địa chỉ IP có trong danh sách, từ đó xác định nhà cung cấp dịch vụ ISP sau đó quét toàn bộ hệ thống mạng của ISP và cập nhật danh sách với các địa chỉ IP mới nhất.

Một ISP có IP nằm trong danh sách

Đinh Quang Vinh tham khảo ZDnet

BÀI MỚI ĐANG THẢO LUẬN