Vn-Z.vn Ngày 12 tháng 09 năm 2023, Ba công ty công nghệ hàng đầu thế giới, Google, Amazon Web Services (AWS) và Cloudflare, đã cùng nhau tiết lộ một lỗ hổng 0-day mới được khai thác bởi các nhóm hacker không xác định nhằm tiến hành cuộc tấn công từ chối dịch vụ phân tán (DDoS) lớn nhất được ghi nhận cho đến nay trên thế giới mạng.

Lỗ hổng Zeroday mang tên HTTP/2 Rapid Reset, lỗ hổng này cho phép hacker gửi các request HTTP/2 được thiết kế đặc biệt tới máy chủ mục tiêu và kích hoạt phản hồi quy mô lớn. Hacker có thể tăng cường phản hồi này bằng cách gửi cùng một request tới nhiều thiết bị IoT tồn tại lỗ hổng và các máy chủ cấu hình sai. Lỗ hổng Zero-day này được theo dõi với mã CVE-2023-44487 với mức điểm CVSS là 7.5 trên 10, được xếp loại là Mức độ nghiêm trọng cao.

Từ việc khai thác HTTP/2 Rapid Reset , hacker đã thực hiện cuộc tấn công DDoS lớn nhất trong thế giới mạng, đạt đỉnh ở mức 398 triệu request mỗi giây (RPS), cao gấp bảy lần so với cuộc tấn công lớn nhất được ghi nhận bởi Google trước đây.

Trước đó , Cloudflare và Amazon ghi nhận các cuộc tấn công DDoS đạt đỉnh ở mức hơn 200 triệu RPS. Cloudflare cho biết họ đã ngăn chặm và giảm thiểu hơn 1.100 cuộc tấn công khác, đạt đỉnh ở mức 10 triệu RPS cho đến tháng 8 năm 2023, trong số đó có 184 cuộc tấn công vượt qua kỷ lục DDoS của Cloudflare là 71 triệu RPS. Những con số này vẫn gây sốc so với năm 2022 , vào thời điểm đó cuộc tấn công DDoS cao nhất được ghi nhận đạt đỉnh ở mức 46 triệu RPS.

Nhóm hacker đã xác định hàng loạt mục tiêu, bao gồm các tổ chức tài chính, cơ quan chính phủ và các công ty trong lĩnh vực trò chơi. Cuộc tấn công đã gây ra thiệt hại lớn cho nhiều tổ chức . Nhưng hầu hết các tổ chức đều đã thực hiện biện pháp giảm thiểu ảnh hưởng cuả cuộc tấn công DDoS bằng nhiều biện pháp kỹ thuật.

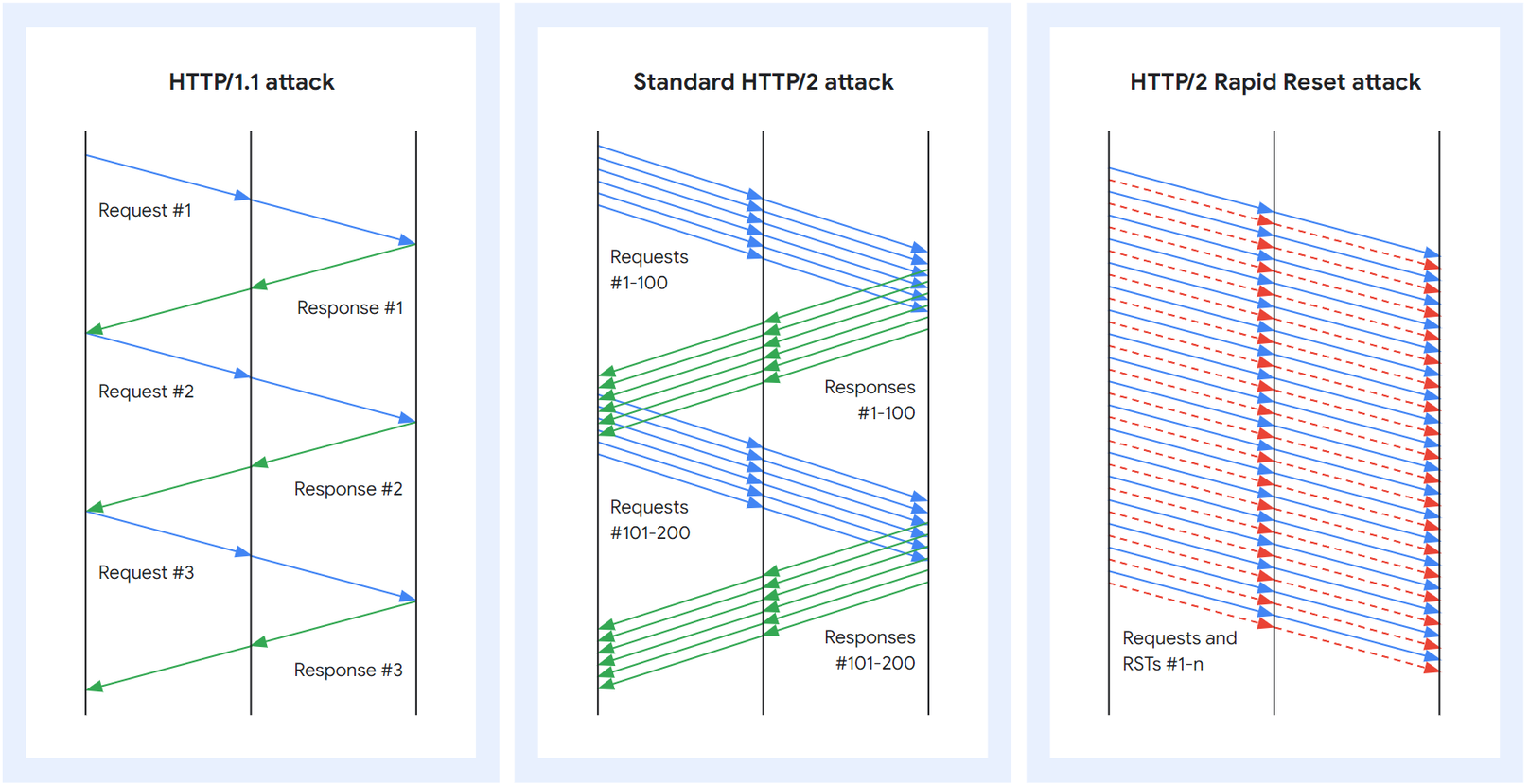

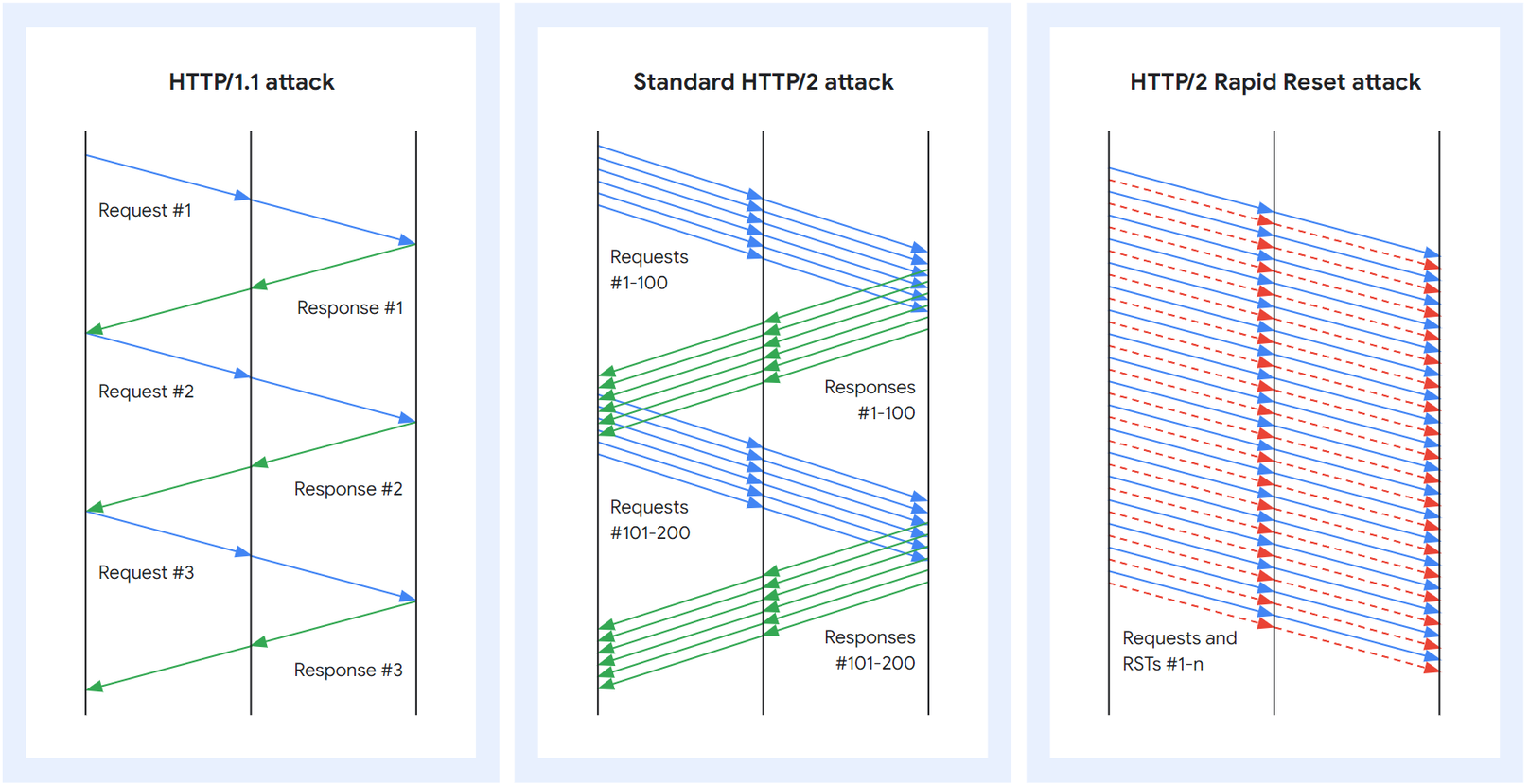

Google cho biết rằng, cuộc tấn công DDoS mới nhất này là cuộc tấn công "siêu thể tích mới mẻ" dựa trên phương pháp stream multiplexing (hyper volumetric novel attack that relies on stream multiplexing). Cuộc tấn công khai thác điểm yếu trong giao thức HTTP2, cho phép các máy khách xác định máy chủ mà một luồng trước đó cần hủy bằng cách gửi một khung RST_STREAM. Giao thức không yêu cầu sự phối hợp giữa máy khách và máy chủ để thực hiện việc hủy này, mà máy khách thực hiện nó đơn phương.

Các chuyên gia gọi cuộc tấn công DDoS kỷ lục này là Rapid Reset vì khi khung RST_STREAM được gửi từ một điểm kết thúc ngay sau khi gửi một khung yêu cầu, điểm kết thúc còn lại bắt đầu hoạt động và nhanh chóng đặt lại yêu cầu. Yêu cầu sau đó được hủy bỏ, nhưng kết nối HTTP/2 vẫn được mở.

HTTP/1.1 and HTTP/2 request and response pattern. Ảnh Google

Đây là một vấn đề đáng lo ngại vì giao thức HTTP/2 yếu tố quan trọng của khoảng 90% các ứng dụng web , HTTP/2 tạo điều kiện cho sự tương tác giữa trình duyệt và một trang web. Nó chịu trách nhiệm định đoạt chất lượng và tốc độ của cách người truy cập tương tác với các trang web.

Nhờ sử dụng và khai thác giao thức quan trọng như vậy cho thấy cuộc tấn công DDoS này tiếp tục là một mối đe dọa mạnh mẽ và ngày càng gia tăng. Tổ chức phải thực hiện các biện pháp cần thiết như vá hệ thống kịp thời, nâng cấp cơ chế bảo mật, sử dụng giới hạn tốc độ và bộ lọc hoặc ít nhất có một kế hoạch ứng phó sự cố để đối phó với cuộc tấn công DDoS.

Từ việc khai thác HTTP/2 Rapid Reset , hacker đã thực hiện cuộc tấn công DDoS lớn nhất trong thế giới mạng, đạt đỉnh ở mức 398 triệu request mỗi giây (RPS), cao gấp bảy lần so với cuộc tấn công lớn nhất được ghi nhận bởi Google trước đây.

Trước đó , Cloudflare và Amazon ghi nhận các cuộc tấn công DDoS đạt đỉnh ở mức hơn 200 triệu RPS. Cloudflare cho biết họ đã ngăn chặm và giảm thiểu hơn 1.100 cuộc tấn công khác, đạt đỉnh ở mức 10 triệu RPS cho đến tháng 8 năm 2023, trong số đó có 184 cuộc tấn công vượt qua kỷ lục DDoS của Cloudflare là 71 triệu RPS. Những con số này vẫn gây sốc so với năm 2022 , vào thời điểm đó cuộc tấn công DDoS cao nhất được ghi nhận đạt đỉnh ở mức 46 triệu RPS.

Nhóm hacker đã xác định hàng loạt mục tiêu, bao gồm các tổ chức tài chính, cơ quan chính phủ và các công ty trong lĩnh vực trò chơi. Cuộc tấn công đã gây ra thiệt hại lớn cho nhiều tổ chức . Nhưng hầu hết các tổ chức đều đã thực hiện biện pháp giảm thiểu ảnh hưởng cuả cuộc tấn công DDoS bằng nhiều biện pháp kỹ thuật.

Google cho biết rằng, cuộc tấn công DDoS mới nhất này là cuộc tấn công "siêu thể tích mới mẻ" dựa trên phương pháp stream multiplexing (hyper volumetric novel attack that relies on stream multiplexing). Cuộc tấn công khai thác điểm yếu trong giao thức HTTP2, cho phép các máy khách xác định máy chủ mà một luồng trước đó cần hủy bằng cách gửi một khung RST_STREAM. Giao thức không yêu cầu sự phối hợp giữa máy khách và máy chủ để thực hiện việc hủy này, mà máy khách thực hiện nó đơn phương.

Các chuyên gia gọi cuộc tấn công DDoS kỷ lục này là Rapid Reset vì khi khung RST_STREAM được gửi từ một điểm kết thúc ngay sau khi gửi một khung yêu cầu, điểm kết thúc còn lại bắt đầu hoạt động và nhanh chóng đặt lại yêu cầu. Yêu cầu sau đó được hủy bỏ, nhưng kết nối HTTP/2 vẫn được mở.

HTTP/1.1 and HTTP/2 request and response pattern. Ảnh Google

Nhờ sử dụng và khai thác giao thức quan trọng như vậy cho thấy cuộc tấn công DDoS này tiếp tục là một mối đe dọa mạnh mẽ và ngày càng gia tăng. Tổ chức phải thực hiện các biện pháp cần thiết như vá hệ thống kịp thời, nâng cấp cơ chế bảo mật, sử dụng giới hạn tốc độ và bộ lọc hoặc ít nhất có một kế hoạch ứng phó sự cố để đối phó với cuộc tấn công DDoS.

BÀI MỚI ĐANG THẢO LUẬN