Công khai mã khai thác lỗ hổng nghiêm trọng trên Windows 10/11: Tấn công không cần tương tác, nguy cơ mất quyền kiểm soát hệ thống

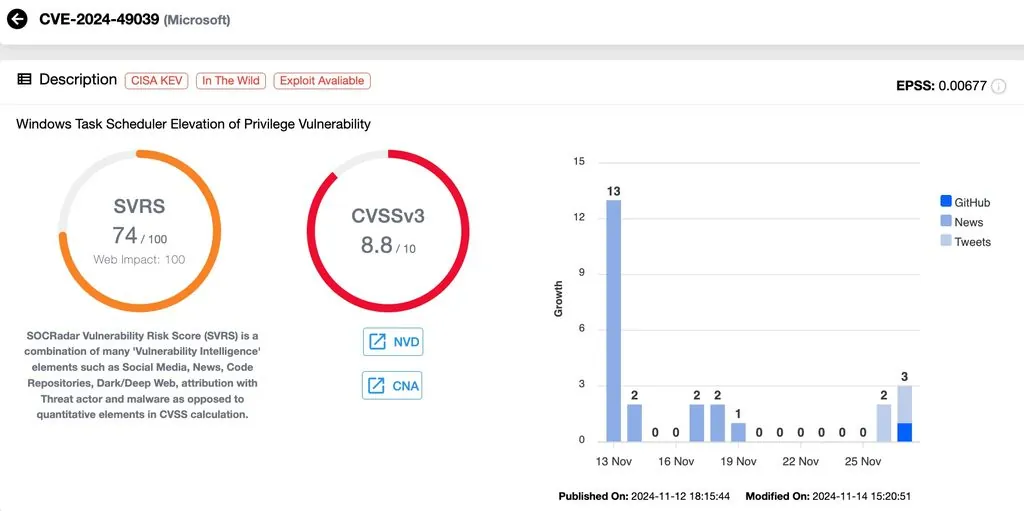

Vn-Z.vn Ngày 04 tháng 12 năm 2024, Theo bài viết từ SecurityOnline ngày 2/12, mã khai thác minh chứng (Proof-of-Concept - PoC) cho lỗ hổng CVE-2024-49039 đã được công khai sau khi Microsoft phát hành bản cập nhật vá lỗi vào ngày 13/11 dành cho Windows 10 và Windows 11.

Thông tin về lỗ hổng CVE-2024-49039

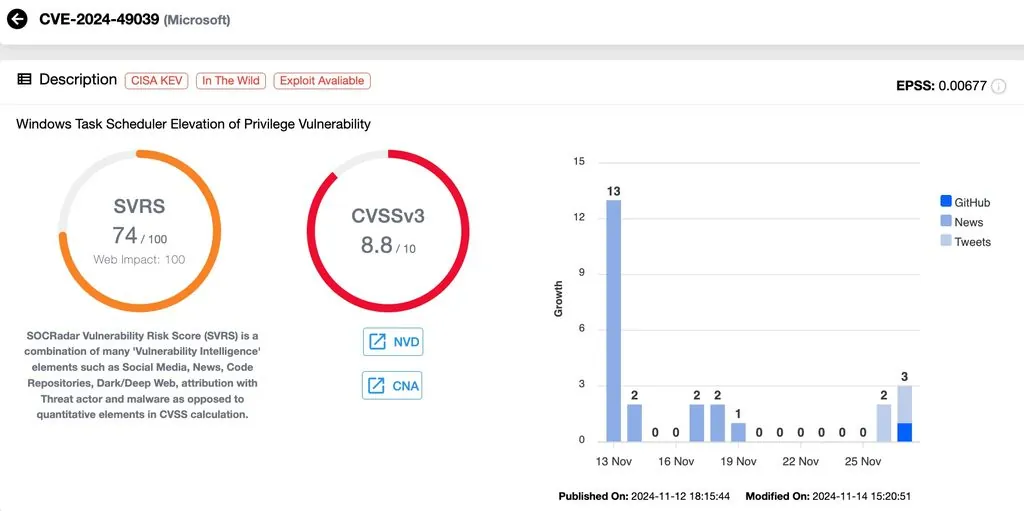

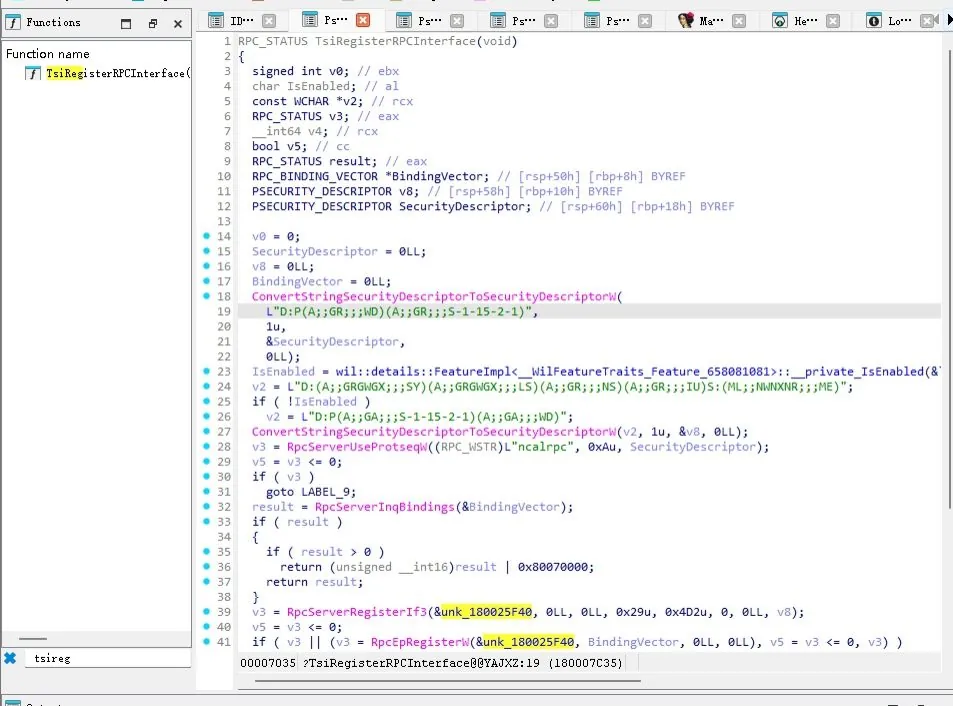

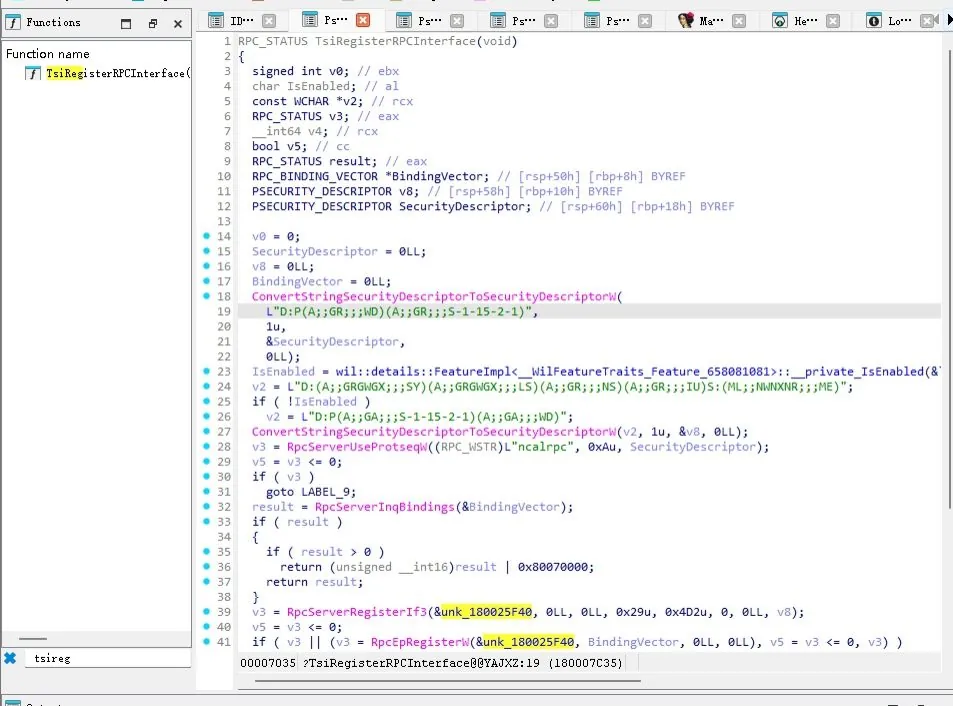

• Vị trí lỗ hổng: Thành phần Task Scheduler Service (dịch vụ lập lịch tác vụ) của hệ điều hành Windows.

• Cách khai thác:

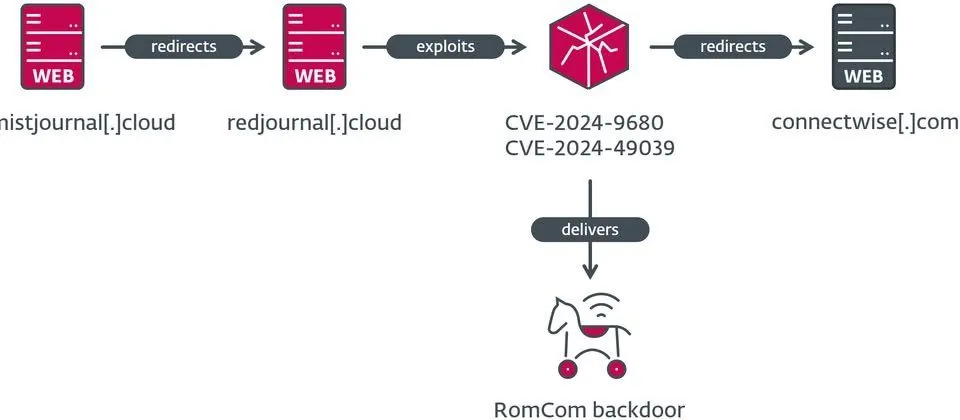

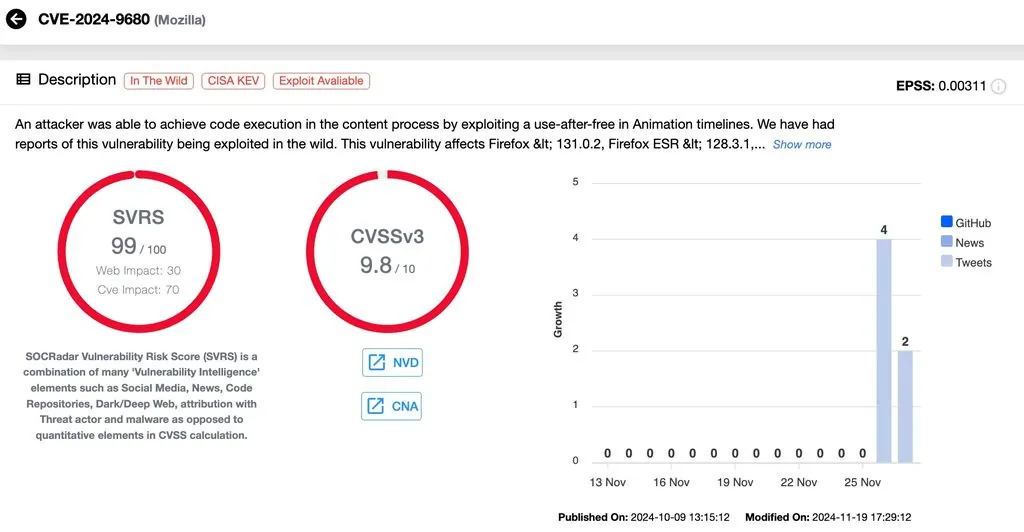

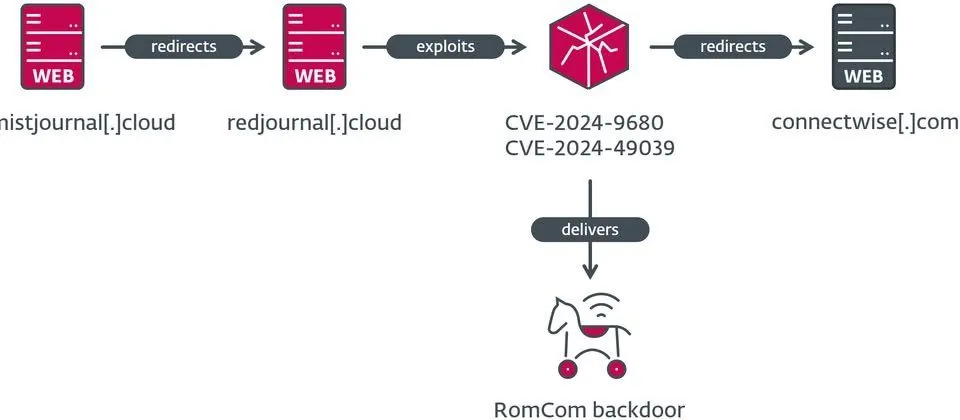

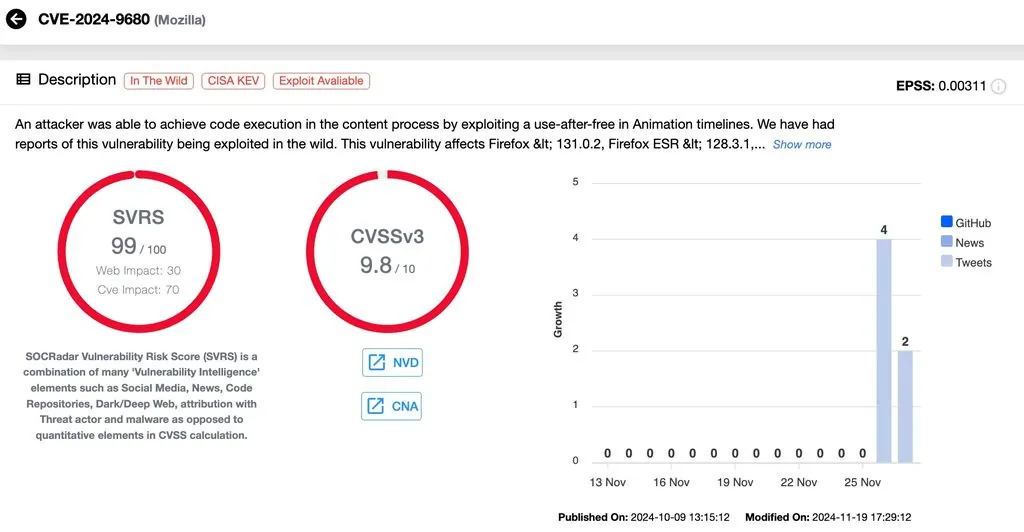

• Kẻ tấn công có thể sử dụng lỗ hổng này kết hợp với CVE-2024-9680 để thực hiện các cuộc tấn công không cần sự tương tác từ người dùng.

• WPTaskScheduler.dll, một thành phần của dịch vụ, tồn tại lỗ hổng giúp kẻ xấu leo thang đặc quyền, thực thi mã độc với cấp độ bảo mật cao hơn và có khả năng kiểm soát hoàn toàn hệ thống.

• Mức độ nghiêm trọng: Điểm CVSS đạt 8.8/10.

Mối nguy và tình hình khai thác

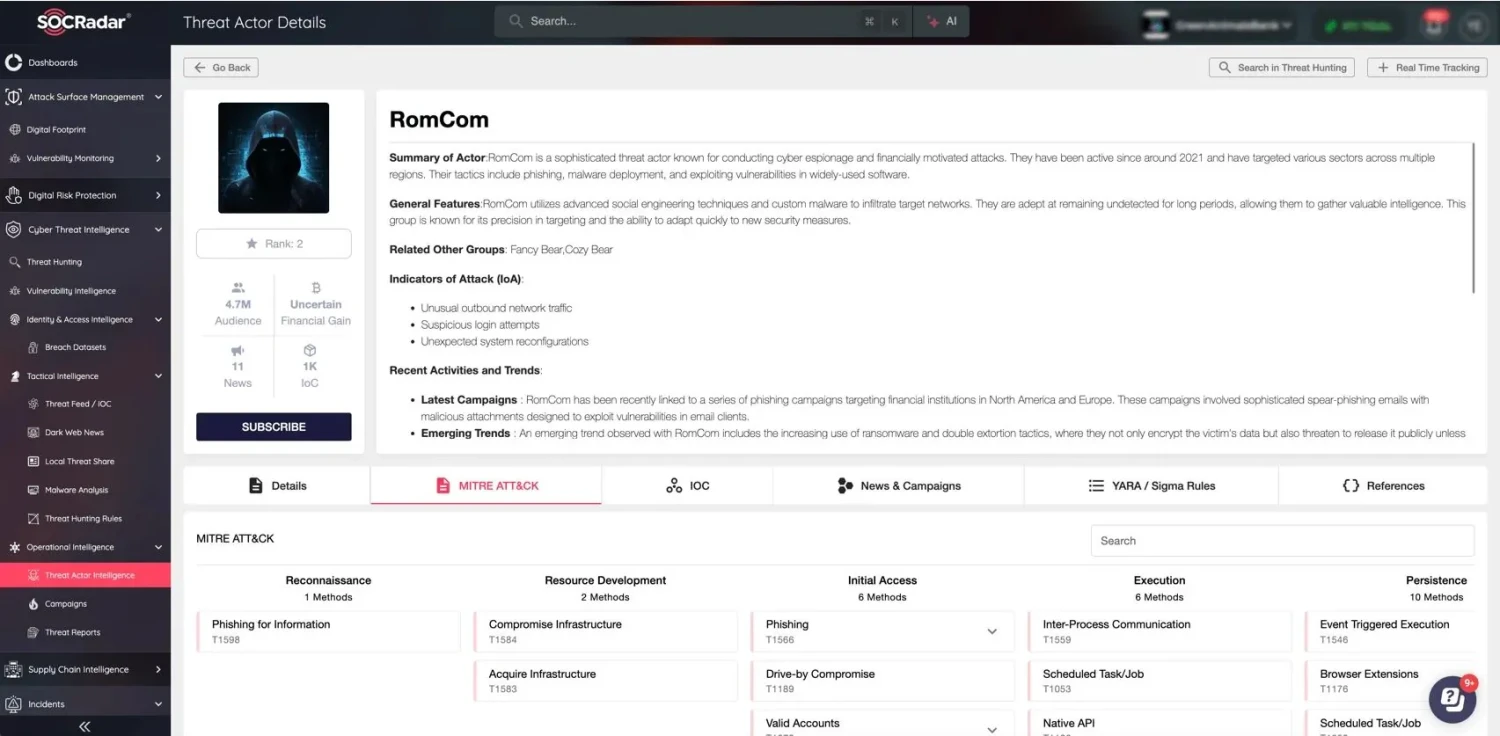

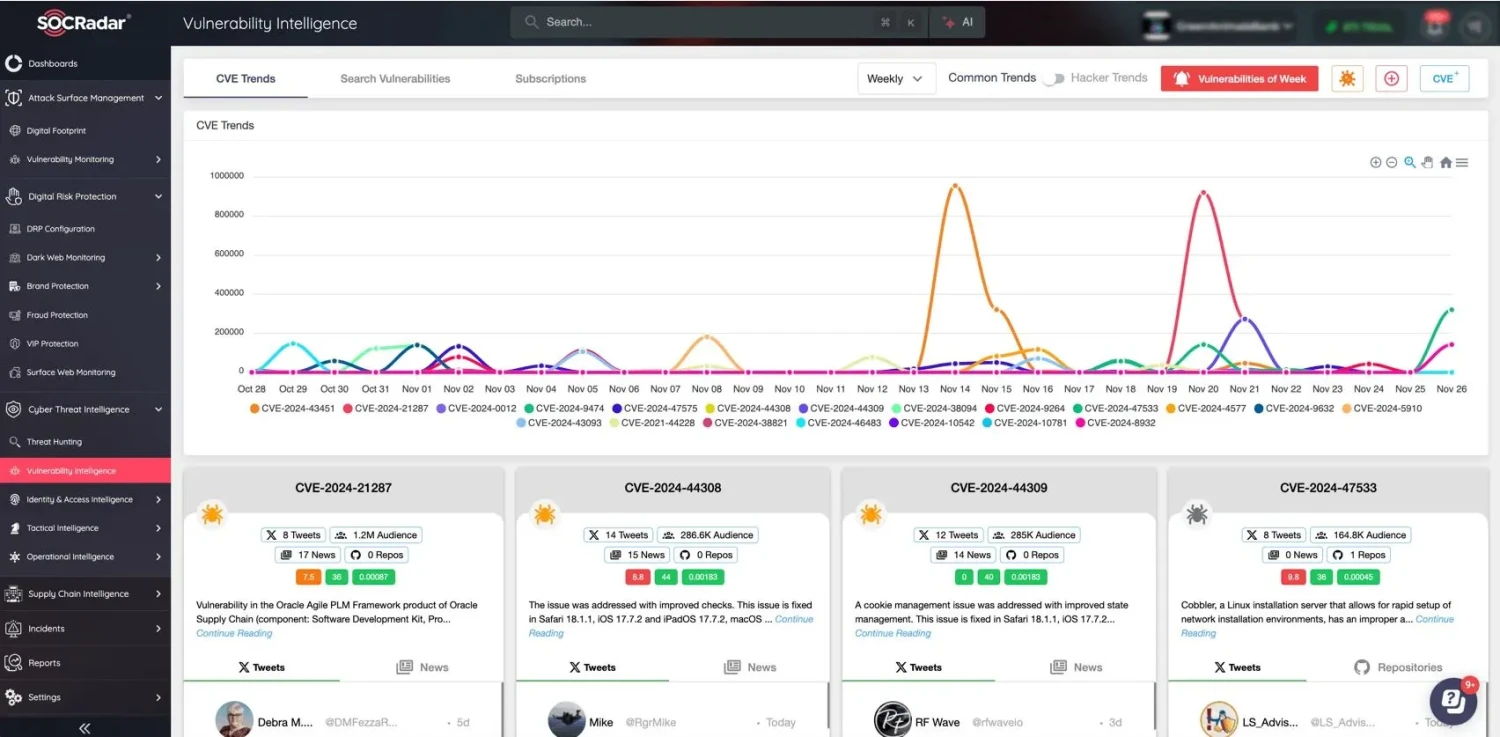

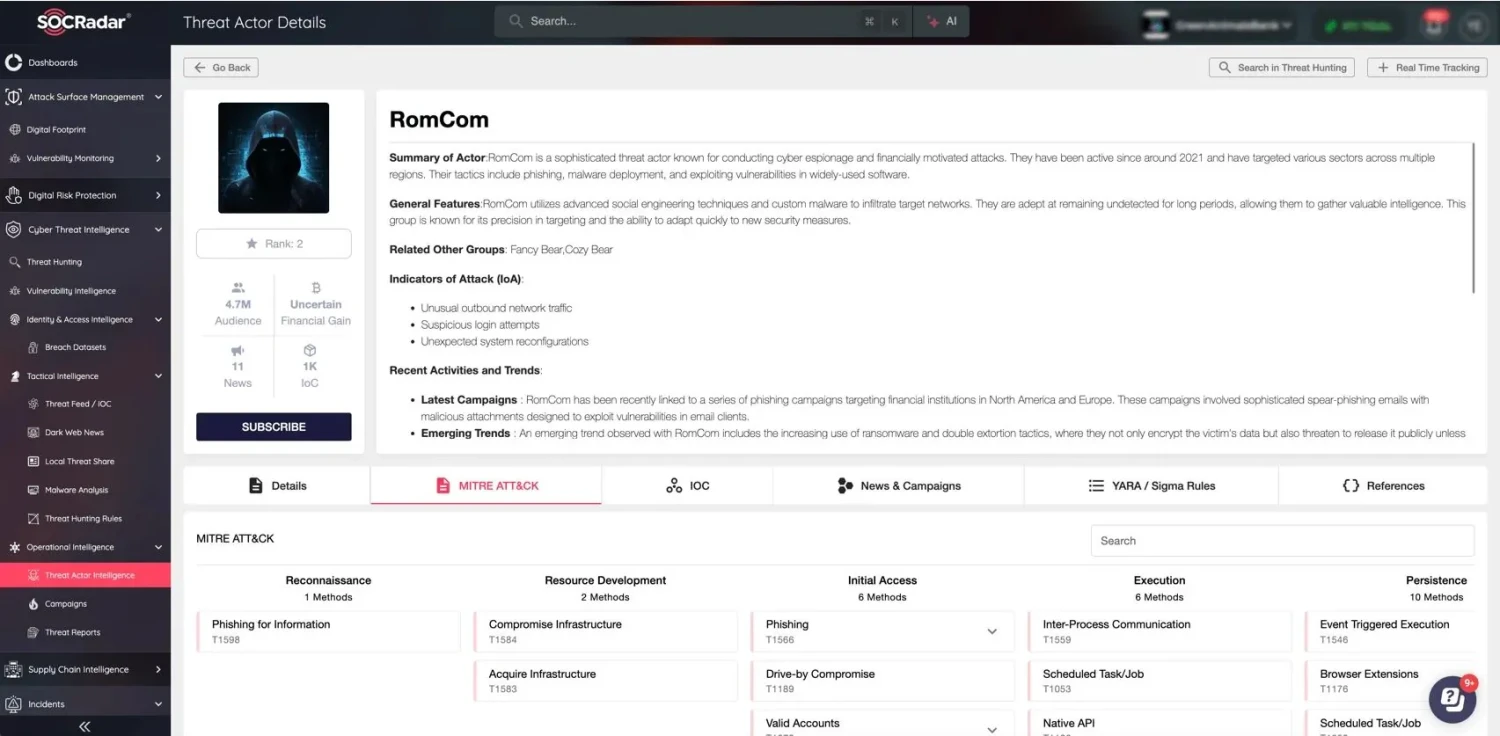

• Nhóm tấn công: Nhóm tội phạm mạng RomCom được ghi nhận đã khai thác lỗ hổng này.

• Mục tiêu: Người dùng trình duyệt Firefox và Tor tại châu Âu và Bắc Mỹ.

• Nguy cơ:

Hiện đã có bằng chứng cho thấy nhóm tội phạm mạng RomCom đã khai thác hai lỗ hổng trên để tấn công người dùng trình duyệt Firefox và Tor ở Châu Âu và Bắc Mỹ.

Khuyến nghị

• Người dùng Windows 10 và Windows 11:

• Nhanh chóng cài đặt các bản cập nhật mới nhất từ Microsoft (tháng 11/2024) để bảo vệ hệ thống khỏi nguy cơ bị khai thác.

• Doanh nghiệp và tổ chức:

Việc mã PoC được công khai trên GitHub đã mở ra nguy cơ lỗ hổng này bị lợi dụng rộng rãi hơn. Kẻ xấu sẽ có nhiều thông tin và công cụ để khai thác CVE-2024-49039,. Điều này đòi hỏi người dùng phải hành động ngay để bảo vệ hệ thống trước các mối đe dọa tiềm tàng.

Thông tin về lỗ hổng CVE-2024-49039

• Cách khai thác:

• Kẻ tấn công có thể sử dụng lỗ hổng này kết hợp với CVE-2024-9680 để thực hiện các cuộc tấn công không cần sự tương tác từ người dùng.

• WPTaskScheduler.dll, một thành phần của dịch vụ, tồn tại lỗ hổng giúp kẻ xấu leo thang đặc quyền, thực thi mã độc với cấp độ bảo mật cao hơn và có khả năng kiểm soát hoàn toàn hệ thống.

• Mức độ nghiêm trọng: Điểm CVSS đạt 8.8/10.

Mối nguy và tình hình khai thác

• Nhóm tấn công: Nhóm tội phạm mạng RomCom được ghi nhận đã khai thác lỗ hổng này.

• Mục tiêu: Người dùng trình duyệt Firefox và Tor tại châu Âu và Bắc Mỹ.

• Nguy cơ:

• Hoàn toàn kiểm soát hệ thống người dùng.

• Phân phối phần mềm độc hại và thực hiện các hoạt động xâm nhập khác.

Hiện đã có bằng chứng cho thấy nhóm tội phạm mạng RomCom đã khai thác hai lỗ hổng trên để tấn công người dùng trình duyệt Firefox và Tor ở Châu Âu và Bắc Mỹ.

Khuyến nghị

• Người dùng Windows 10 và Windows 11:

• Nhanh chóng cài đặt các bản cập nhật mới nhất từ Microsoft (tháng 11/2024) để bảo vệ hệ thống khỏi nguy cơ bị khai thác.

• Doanh nghiệp và tổ chức:

• Kiểm tra và đảm bảo các thiết bị sử dụng hệ điều hành Windows được vá lỗi đầy đủ.

• Áp dụng các biện pháp bảo mật bổ sung, như giám sát lưu lượng mạng và sử dụng các công cụ phát hiện tấn công nâng cao.

Việc mã PoC được công khai trên GitHub đã mở ra nguy cơ lỗ hổng này bị lợi dụng rộng rãi hơn. Kẻ xấu sẽ có nhiều thông tin và công cụ để khai thác CVE-2024-49039,. Điều này đòi hỏi người dùng phải hành động ngay để bảo vệ hệ thống trước các mối đe dọa tiềm tàng.