Vn-Z.vn Ngày 03 tháng 10 năm 2024, Cloudflare đã thành công ngăn chặn cuộc tấn công DDoS lớn nhất thế giới với quy mô lên tới 3.8 Tbps. Theo thông báo của Cloudflare, hệ thống bảo vệ DDoS của họ đã liên tục chống lại một cuộc tấn công L3/4 DDoS quy mô lớn kể từ đầu tháng 9.

Cuộc tấn công kéo dài suốt một tháng với hơn 100 đợt tấn công lớn, trong đó có lần đạt đỉnh 3.8 Tbps, lập kỷ lục thế giới về cuộc tấn công DDoS lớn nhất từng được ghi nhận công khai.

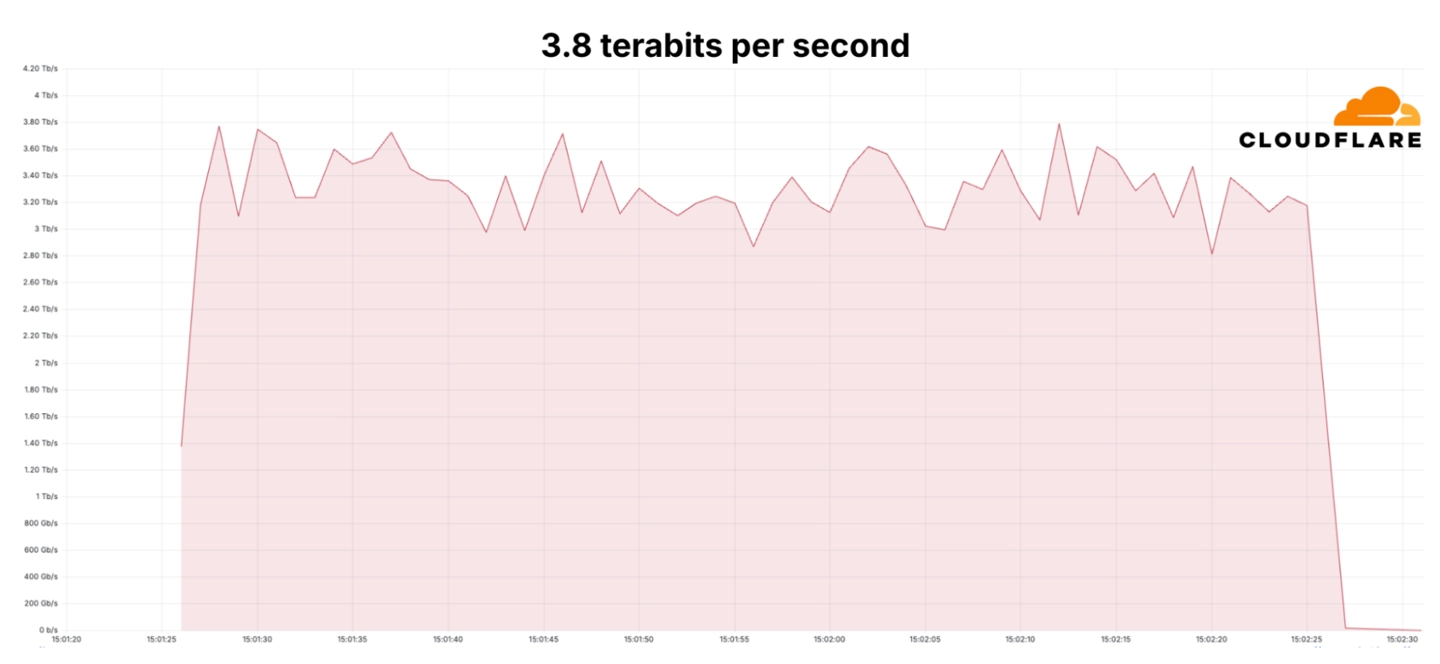

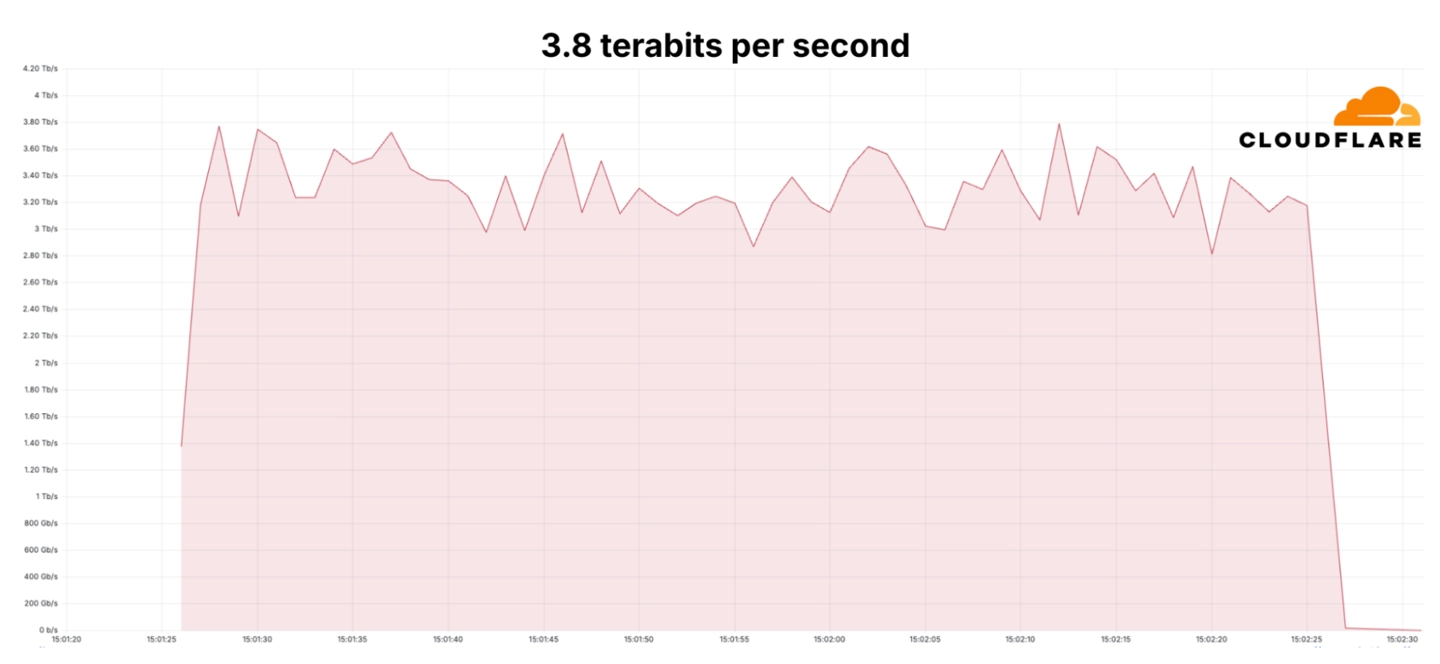

Một cuộc tấn công DDoS kéo dài 65 giây với tốc độ 3,8 Tbps (terabit mỗi giây) trong suốt thời gian đó

Mục đích của tấn công DDoS là làm gián đoạn dịch vụ bằng cách ngăn người dùng hợp pháp truy cập vào hệ thống, thường thông qua việc làm cạn kiệt tài nguyên CPU và băng thông mạng của máy chủ. Những kẻ tấn công cần kiểm soát một lượng lớn thiết bị (mạng botnet) để tạo ra lưu lượng truy cập lớn nhằm thực hiện cuộc tấn công.

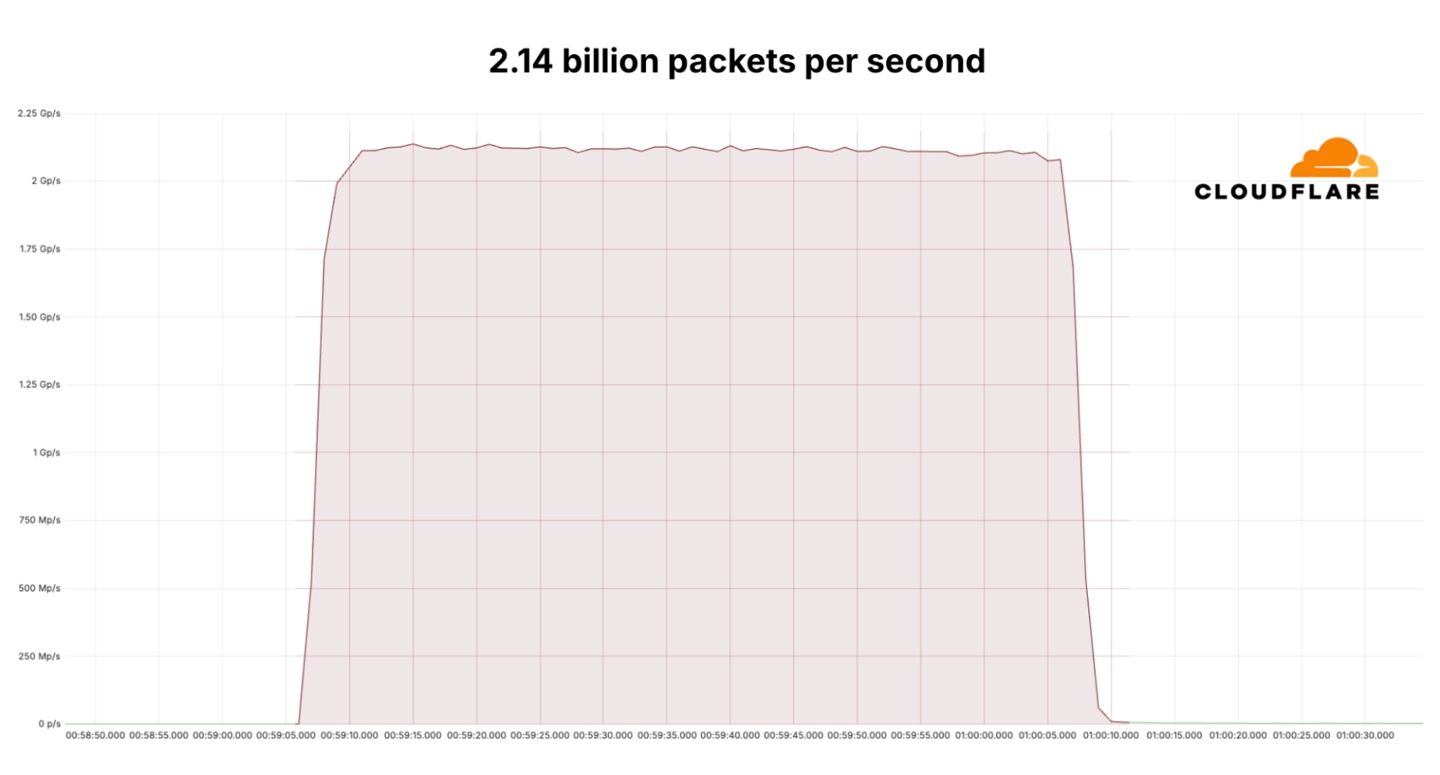

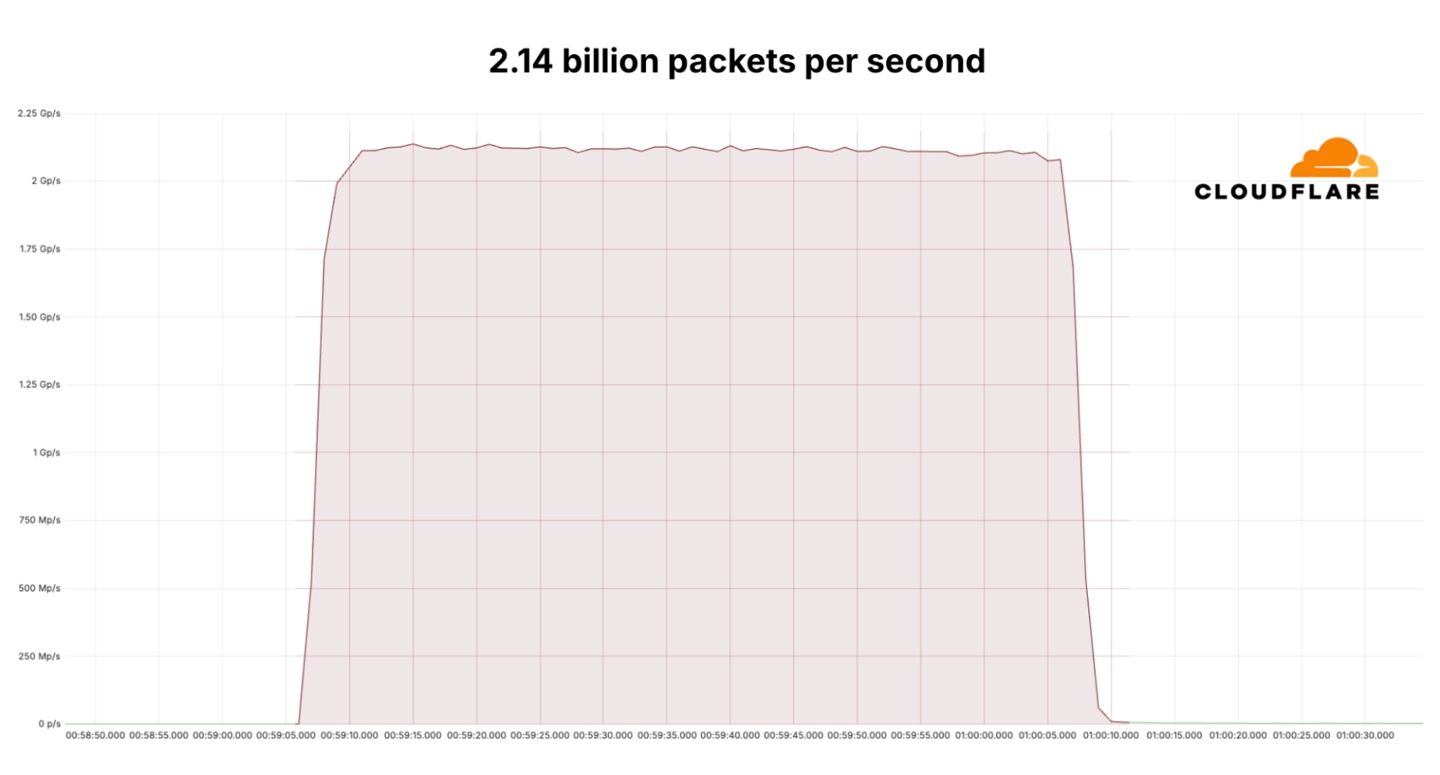

Một cuộc tấn công DDoS kéo dài 60 giây, trong đó mỗi giây có tới 2,14 tỷ gói dữ liệu được gửi tới mục tiêu.

Cloudflare cho biết, các cuộc tấn công chủ yếu sử dụng giao thức UDP qua các cổng cố định và có nguồn gốc từ nhiều quốc gia trên thế giới, trong đó phần lớn lưu lượng truy cập đến từ Việt Nam, Nga, Brazil, Tây Ban Nha và Hoa Kỳ.

Các mục tiêu của cuộc tấn công bao gồm các khách hàng trong ngành dịch vụ tài chính, internet và viễn thông. Các cuộc tấn công này nhắm đến việc làm quá tải băng thông và cạn kiệt tài nguyên của các ứng dụng và thiết bị trực tuyến. Những cuộc tấn công với tỷ lệ gói tin cao có vẻ xuất phát từ nhiều loại thiết bị bị nhiễm, bao gồm thiết bị MikroTik, DVR và máy chủ web, hoạt động phối hợp để gửi lượng lớn lưu lượng truy cập tới mục tiêu. Trong khi đó, các cuộc tấn công với tỷ lệ bit cao có khả năng xuất phát từ nhiều router Asus bị nhiễm mã độc, có thể do khai thác lỗ hổng CVE 9.8 (mức nghiêm trọng) mà Censys mới đây phát hiện.

Cuộc tấn công kéo dài suốt một tháng với hơn 100 đợt tấn công lớn, trong đó có lần đạt đỉnh 3.8 Tbps, lập kỷ lục thế giới về cuộc tấn công DDoS lớn nhất từng được ghi nhận công khai.

Một cuộc tấn công DDoS kéo dài 65 giây với tốc độ 3,8 Tbps (terabit mỗi giây) trong suốt thời gian đó

Mục đích của tấn công DDoS là làm gián đoạn dịch vụ bằng cách ngăn người dùng hợp pháp truy cập vào hệ thống, thường thông qua việc làm cạn kiệt tài nguyên CPU và băng thông mạng của máy chủ. Những kẻ tấn công cần kiểm soát một lượng lớn thiết bị (mạng botnet) để tạo ra lưu lượng truy cập lớn nhằm thực hiện cuộc tấn công.

Một cuộc tấn công DDoS kéo dài 60 giây, trong đó mỗi giây có tới 2,14 tỷ gói dữ liệu được gửi tới mục tiêu.

Các mục tiêu của cuộc tấn công bao gồm các khách hàng trong ngành dịch vụ tài chính, internet và viễn thông. Các cuộc tấn công này nhắm đến việc làm quá tải băng thông và cạn kiệt tài nguyên của các ứng dụng và thiết bị trực tuyến. Những cuộc tấn công với tỷ lệ gói tin cao có vẻ xuất phát từ nhiều loại thiết bị bị nhiễm, bao gồm thiết bị MikroTik, DVR và máy chủ web, hoạt động phối hợp để gửi lượng lớn lưu lượng truy cập tới mục tiêu. Trong khi đó, các cuộc tấn công với tỷ lệ bit cao có khả năng xuất phát từ nhiều router Asus bị nhiễm mã độc, có thể do khai thác lỗ hổng CVE 9.8 (mức nghiêm trọng) mà Censys mới đây phát hiện.