Mã độc ChillyHell: Mối đe dọa âm thầm trên Intel Mac, ẩn mình suốt 4 năm, qua mặt cơ chế công chứng của Apple

Một báo cáo mới từ công ty an ninh mạng Jamf Threat Labs vừa chia sẻ sự tồn tại của “ChillyHell”, một mã độc backdoor tinh vi nhắm vào máy Mac dùng chip Intel. Điều đáng lo ngại: phần mềm độc hại này đã vượt qua cơ chế công chứng (notarization) của Apple từ năm 2021 và lặng lẽ ẩn náu trong hệ thống suốt 4 năm trời, chỉ mới bị phát hiện vào năm 2025.

“Công chứng” (notarization) vốn là bước kiểm tra bắt buộc đối với phần mềm trên macOS: khi nhà phát triển gửi ứng dụng, Apple sẽ tự động quét để chặn mã độc đã biết. Ứng dụng được công chứng sẽ không bị Gatekeeper ngăn cản khi chạy trên Mac.

developer.apple.com

developer.apple.com

Tuy nhiên, ChillyHell đã lọt qua cơ chế này nhờ lợi dụng một ID nhà phát triển hợp pháp. Điều đó đồng nghĩa với việc trong mắt macOS, nó chẳng khác nào một phần mềm bình thường, khiến người dùng vô tình cài đặt mà không hề hay biết.

Jamf cho biết, họ tình cờ phát hiện mẫu mã độc này vào tháng 5/2025 trên nền tảng VirusTotal. Điều gây sốc là bản cài của ChillyHell đã được Apple công chứng từ tận 2021 và được phát tán công khai trên Dropbox, nhưng chưa từng bị chặn hay cảnh báo.

Ngay sau khi nhận được báo cáo, Apple đã thu hồi chứng chỉ liên quan. Song, điều này chỉ ngăn chặn cài đặt mới; với những hệ thống đã nhiễm, việc xử lý vẫn phải tiến hành thủ công.

Theo phân tích, ChillyHell là một backdoor dạng mô-đun viết bằng C++, ngụy trang dưới vỏ bọc một ứng dụng macOS đơn giản không có chức năng thực.

Khi chạy, nó sẽ:

Ngay cả khi phương thức chính thất bại, mã độc vẫn dùng thủ thuật cũ như chỉnh .zshrc để tồn tại dai dẳng.

Điểm khác biệt của ChillyHell so với nhiều mã độc macOS khác nằm ở khả năng mô-đun hóa, cho phép nó mở rộng chức năng qua các plugin, bao gồm:

Khả năng kết hợp tấn công brute force với cơ chế mô-đun là điều khá hiếm gặp trên mã độc macOS, cho thấy mức độ đầu tư và nguy hiểm của chiến dịch.

Để che giấu hoạt động, ChillyHell sử dụng nhiều thủ thuật như:

Jamf nhấn mạnh rằng, dạng backdoor đã qua công chứng như thế này đặc biệt phù hợp cho các chiến dịch tấn công có chủ đích (APT), thay vì tấn công diện rộng.

Phát hiện ChillyHell gióng lên hồi chuông cảnh báo: ngay cả với hệ thống kiểm duyệt gắt gao của Apple, công chứng không đồng nghĩa với an toàn tuyệt đối. Một khi kẻ tấn công có thể lợi dụng chứng chỉ nhà phát triển hợp pháp, hậu quả là người dùng dễ dàng bị tấn công trong sự tin tưởng.

Đáng chú ý, ChillyHell chỉ nhắm đến Mac Intel – một dấu hiệu cho thấy kẻ tấn công có mục tiêu cụ thể, đồng thời cũng gợi mở câu hỏi liệu phiên bản dành cho Apple Silicon có đang tồn tại mà chưa bị phát hiện?

ChillyHell không chỉ đơn thuần là một malware macOS mới, mà còn chứng minh rằng chuỗi bảo mật “walled garden” của Apple vẫn có kẽ hở. Với việc tồn tại âm thầm suốt 4 năm mà không bị phát hiện, đây có thể là một trong những chiến dịch nhắm mục tiêu tinh vi nhất trên macOS từ trước tới nay.

Người dùng Mac, đặc biệt là thiết bị Intel, cần tăng cường cảnh giác, đồng thời cập nhật bảo mật thường xuyên và theo dõi khuyến nghị từ Apple cũng như các công ty an ninh mạng.

Cơ chế công chứng Apple bị qua mặt

“Công chứng” (notarization) vốn là bước kiểm tra bắt buộc đối với phần mềm trên macOS: khi nhà phát triển gửi ứng dụng, Apple sẽ tự động quét để chặn mã độc đã biết. Ứng dụng được công chứng sẽ không bị Gatekeeper ngăn cản khi chạy trên Mac.

Notarizing macOS software before distribution | Apple Developer Documentation

Give users even more confidence in your macOS software by submitting it to Apple for notarization.

Tuy nhiên, ChillyHell đã lọt qua cơ chế này nhờ lợi dụng một ID nhà phát triển hợp pháp. Điều đó đồng nghĩa với việc trong mắt macOS, nó chẳng khác nào một phần mềm bình thường, khiến người dùng vô tình cài đặt mà không hề hay biết.

Jamf cho biết, họ tình cờ phát hiện mẫu mã độc này vào tháng 5/2025 trên nền tảng VirusTotal. Điều gây sốc là bản cài của ChillyHell đã được Apple công chứng từ tận 2021 và được phát tán công khai trên Dropbox, nhưng chưa từng bị chặn hay cảnh báo.

Ngay sau khi nhận được báo cáo, Apple đã thu hồi chứng chỉ liên quan. Song, điều này chỉ ngăn chặn cài đặt mới; với những hệ thống đã nhiễm, việc xử lý vẫn phải tiến hành thủ công.

Bản chất kỹ thuật: backdoor Intel Mac bằng C++

Theo phân tích, ChillyHell là một backdoor dạng mô-đun viết bằng C++, ngụy trang dưới vỏ bọc một ứng dụng macOS đơn giản không có chức năng thực.

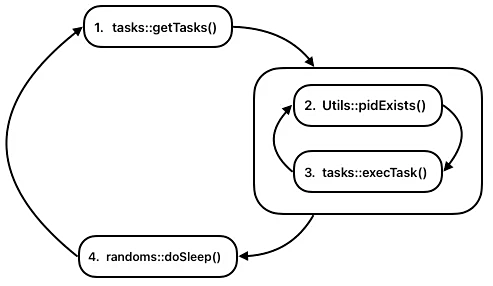

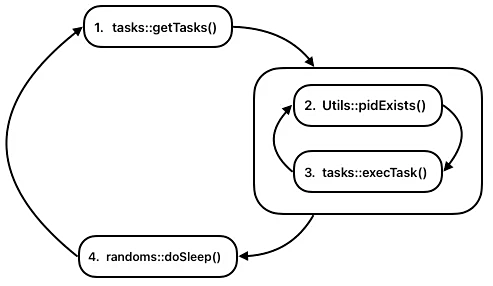

Khi chạy, nó sẽ:

- Thu thập thông tin hệ thống.

- Tạo cơ chế duy trì (persistence) thông qua LaunchAgent, LaunchDaemon hoặc chỉnh sửa file cấu hình shell như .zshrc.

- Kết nối với máy chủ C&C (Command & Control) để nhận lệnh.

Ngay cả khi phương thức chính thất bại, mã độc vẫn dùng thủ thuật cũ như chỉnh .zshrc để tồn tại dai dẳng.

Bộ công cụ mô-đun nguy hiểm

Điểm khác biệt của ChillyHell so với nhiều mã độc macOS khác nằm ở khả năng mô-đun hóa, cho phép nó mở rộng chức năng qua các plugin, bao gồm:

- ModuleBackconnectShell: mở reverse shell, hiện thông điệp “Welcome to Paradise”.

- ModuleUpdater: tự động cập nhật.

- ModuleLoader: tải và thực thi payload mới.

- ModuleSUBF: tải về công cụ + từ điển để brute force tài khoản cục bộ, nghi nhắm tới xác thực Kerberos.

Khả năng kết hợp tấn công brute force với cơ chế mô-đun là điều khá hiếm gặp trên mã độc macOS, cho thấy mức độ đầu tư và nguy hiểm của chiến dịch.

Chiến thuật ẩn mình tinh vi

Để che giấu hoạt động, ChillyHell sử dụng nhiều thủ thuật như:

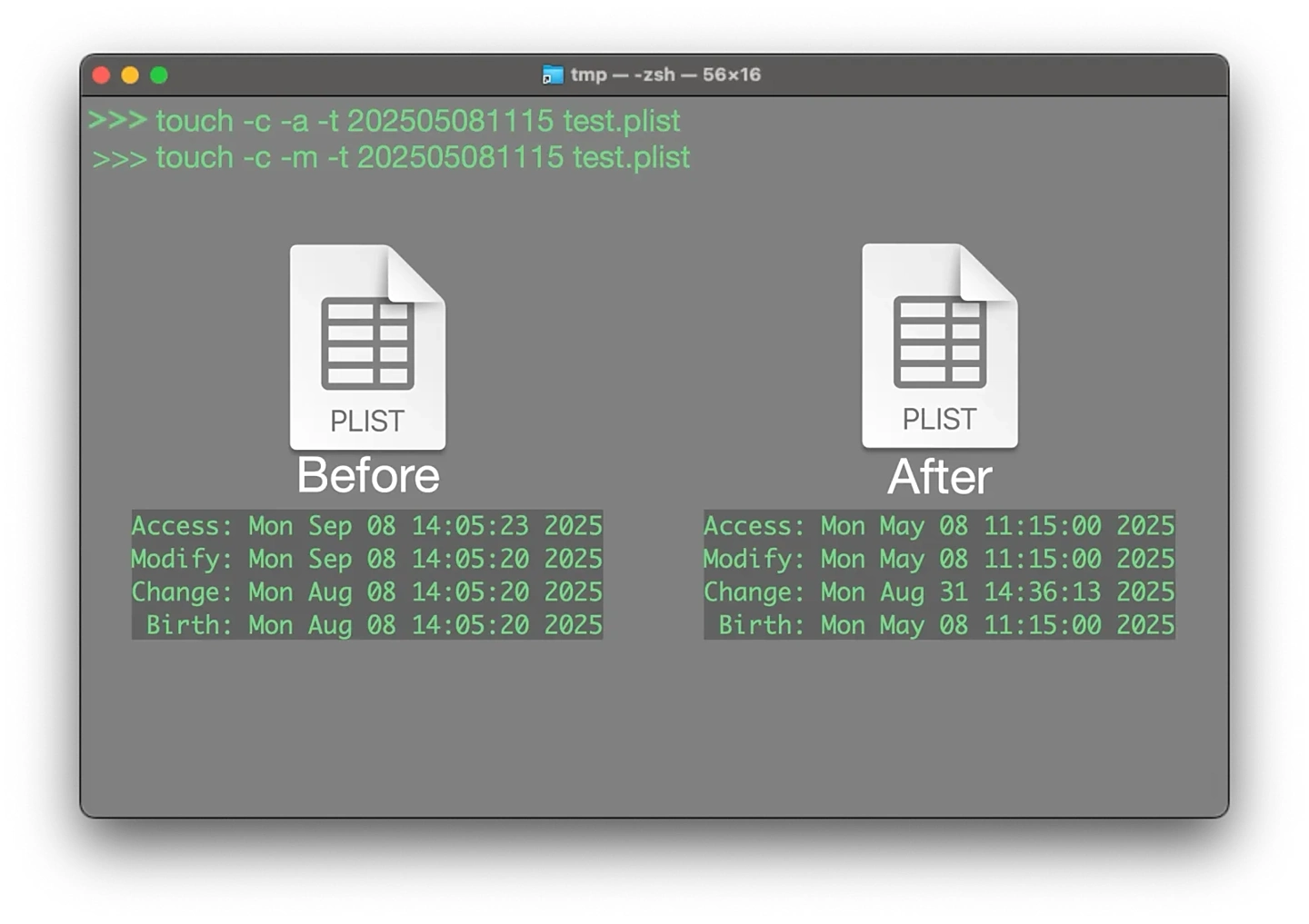

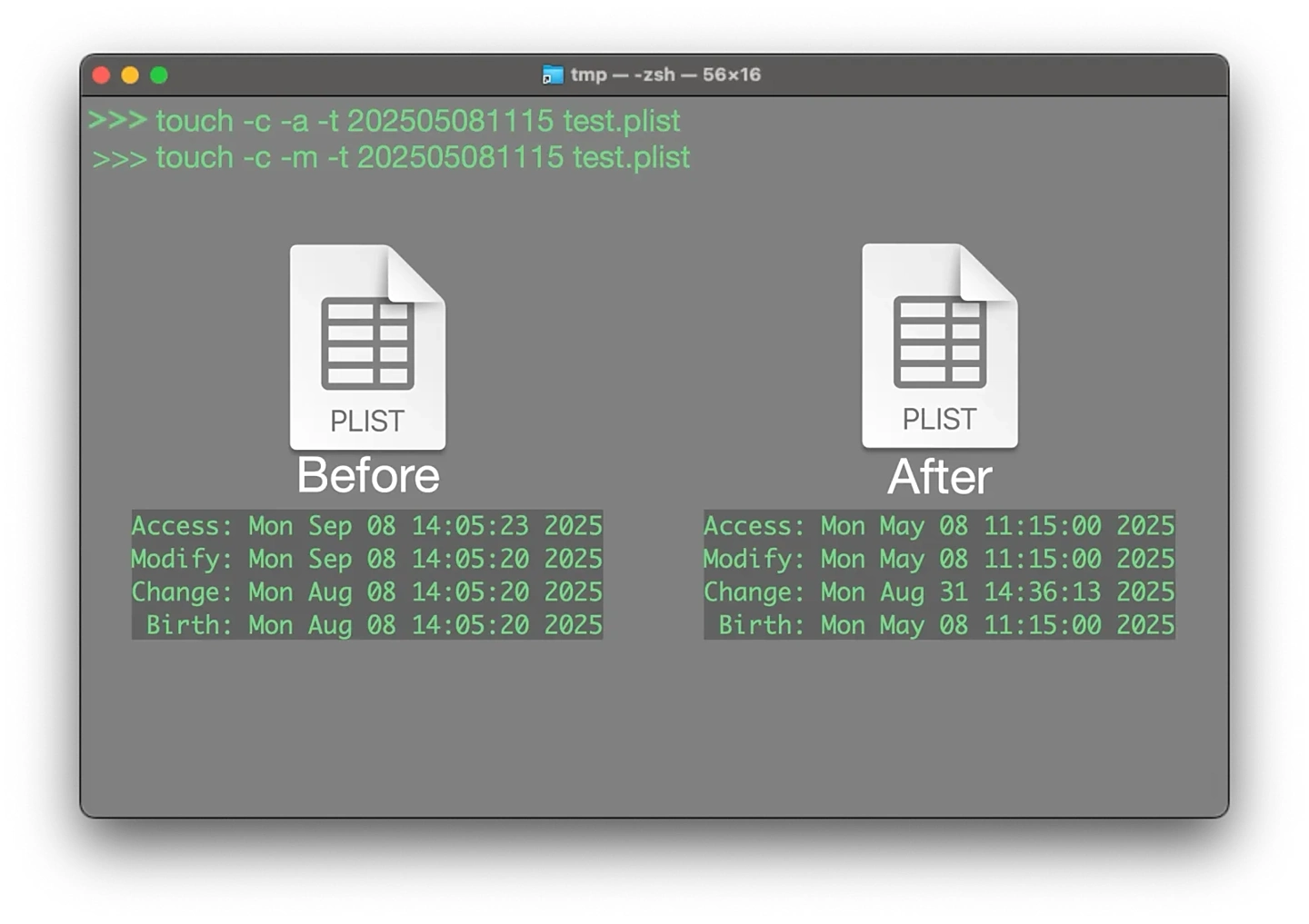

- Thay đổi dấu thời gian trên file để tránh bị nghi ngờ.

- Tự động mở trang Google trong trình duyệt như một lớp ngụy trang.

- Liên lạc qua IP cố định kết hợp DNS + HTTP, với chu kỳ 60–120 giây để gửi lệnh, đảm bảo vừa ẩn kín vừa duy trì tính linh hoạt.

Lo Ngại

Phát hiện ChillyHell gióng lên hồi chuông cảnh báo: ngay cả với hệ thống kiểm duyệt gắt gao của Apple, công chứng không đồng nghĩa với an toàn tuyệt đối. Một khi kẻ tấn công có thể lợi dụng chứng chỉ nhà phát triển hợp pháp, hậu quả là người dùng dễ dàng bị tấn công trong sự tin tưởng.

Đáng chú ý, ChillyHell chỉ nhắm đến Mac Intel – một dấu hiệu cho thấy kẻ tấn công có mục tiêu cụ thể, đồng thời cũng gợi mở câu hỏi liệu phiên bản dành cho Apple Silicon có đang tồn tại mà chưa bị phát hiện?

ChillyHell không chỉ đơn thuần là một malware macOS mới, mà còn chứng minh rằng chuỗi bảo mật “walled garden” của Apple vẫn có kẽ hở. Với việc tồn tại âm thầm suốt 4 năm mà không bị phát hiện, đây có thể là một trong những chiến dịch nhắm mục tiêu tinh vi nhất trên macOS từ trước tới nay.

Người dùng Mac, đặc biệt là thiết bị Intel, cần tăng cường cảnh giác, đồng thời cập nhật bảo mật thường xuyên và theo dõi khuyến nghị từ Apple cũng như các công ty an ninh mạng.

BÀI MỚI ĐANG THẢO LUẬN