Coyote Trojan Ngân hàng sử dụng Windows UI Automation qua mặt EDR và đánh cắp thông tin ngân hàng, tiền mã hóa

Các nhà nghiên cứu bảo mật tại Akamai đã phát hiện một kỹ thuật tấn công mới: trojan ngân hàng Coyote sử dụng Windows UI Automation (UIA) – một framework hỗ trợ trợ năng lẫn test tự động – để đánh cắp thông tin đăng nhập ngân hàng và tiền điện tử, đồng thời né tránh các hệ thống EDR (Endpoint Detection and Response). Đây là mã độc đầu tiên được ghi nhận tận dụng UIA trong môi trường thực chiến

Vào tháng 12/2024, Akamai từng cảnh báo rằng giao diện UIA – vốn được thiết kế để hỗ trợ công nghệ trợ năng tương tác với phần mềm – có thể bị kẻ xấu lợi dụng. Giờ đây, điều này đã thành hiện thực khi Coyote triển khai UIA trong các cuộc tấn công nhằm vào người dùng tại Brazil, đặc biệt nhắm tới các cửa sổ trình duyệt liên quan đến ngân hàng và sàn giao dịch tiền số

Trước đó, Coyote vốn đã nổi tiếng với khả năng lừa đảo qua lớp phủ giả mạo (phishing overlays) và ghi nhật ký bàn phím (keylogger), đặc biệt tập trung vào các mục tiêu tài chính ở khu vực Mỹ Latinh. Tuy nhiên, phiên bản mới này tránh né tốt hơn các hệ thống bảo vệ đầu cuối như EDR nhờ tận dụng cách thức đọc nội dung giao diện người dùng thay vì các API truyền thốn

Ảnh akamai

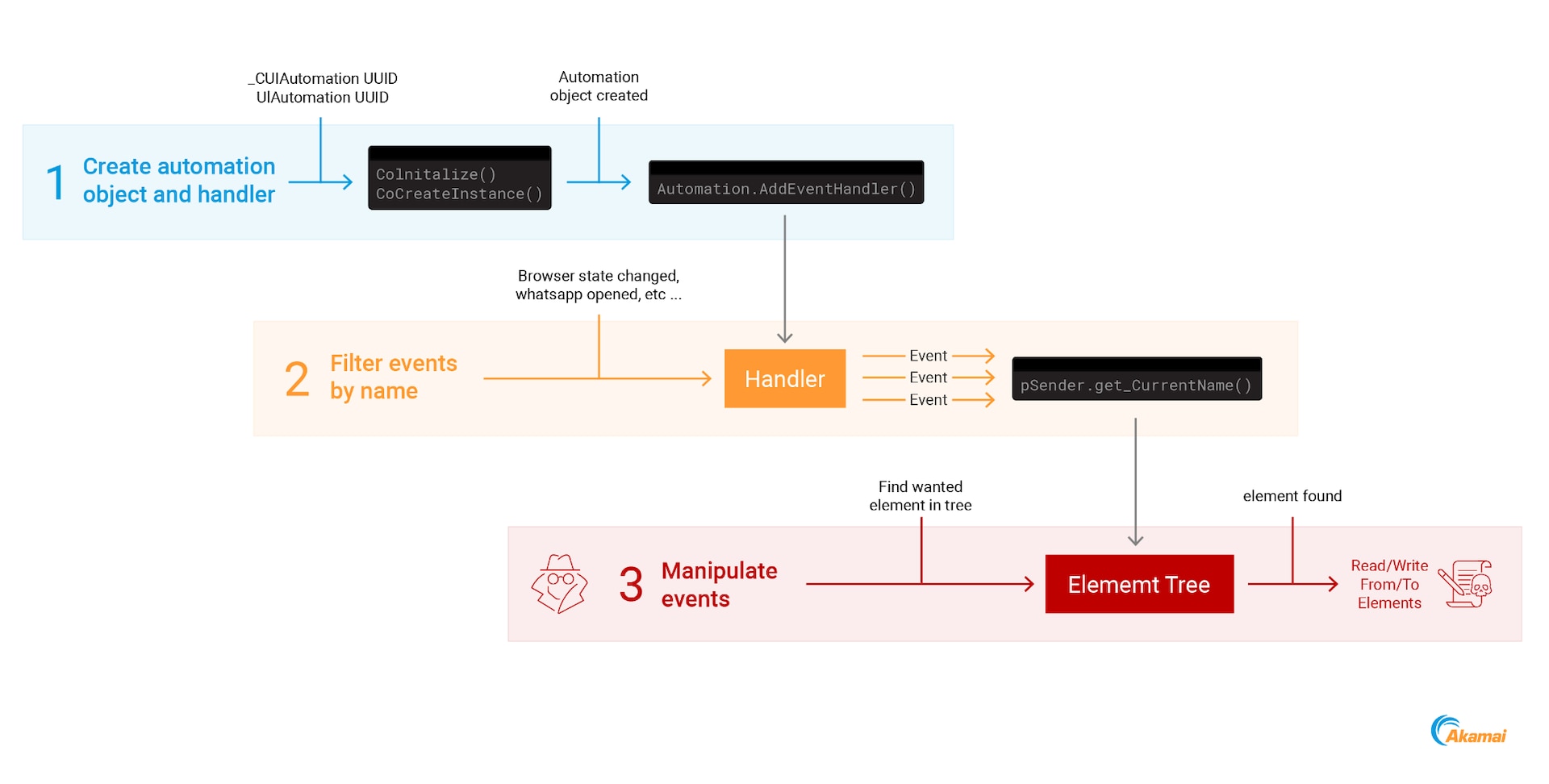

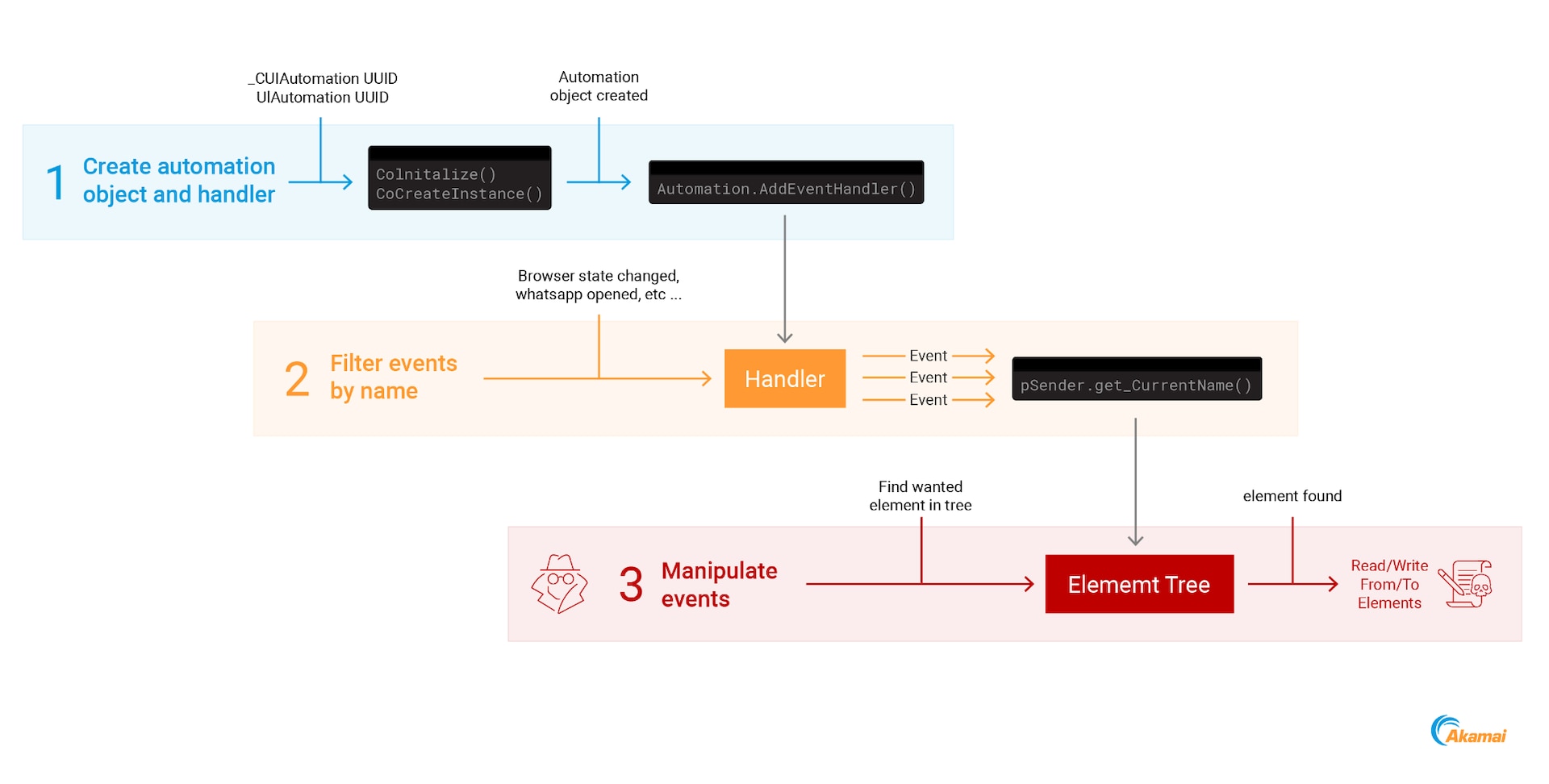

Thay vì dùng API để xác định xem nạn nhân đang truy cập vào trang web ngân hàng nào, Coyote giờ đây sử dụng UIA để “bò qua” giao diện cửa sổ đang mở, dò tìm các yếu tố cho thấy đang có hoạt động tài chính (như thanh địa chỉ, form đăng nhập…).

Akamai phát hiện danh sách mã hóa cứng của Coyote bao gồm 75 ngân hàng và sàn giao dịch, được phân loại nội bộ nhằm giúp mã độc ưu tiên hoặc điều chỉnh chiến thuật tấn công, làm tăng hiệu quả và tính linh hoạt đa trình duyệt.

UIA không chỉ cho phép mã độc đọc dữ liệu hiển thị, mà còn có thể mô phỏng thao tác, như giả lập nhấn chuột để chuyển hướng nạn nhân đến trang lừa đảo, dù trên màn hình vẫn hiển thị bình thường – một phương pháp cực kỳ tinh vi.

Không dừng lại ở đó, Coyote còn thu thập thông tin hệ thống như tên máy tính, tài khoản người dùng, trình duyệt đang dùng và gửi về máy chủ điều khiển (C2). Ngay cả khi không có kết nối mạng, nó vẫn thực hiện phần lớn các kiểm tra này cục bộ, khiến việc phát hiện qua mạng trở nên khó khăn hơn.

Akamai khuyến nghị:

Việc mã độc Coyote chuyển sang sử dụng UI Automation là một lời cảnh báo rõ ràng về việc các công cụ vốn được tạo ra cho mục đích trợ năng có thể bị lợi dụng để phục vụ tấn công mạng. Đây không chỉ là vấn đề của riêng người dùng Brazil, mà là xu hướng mới đe dọa toàn cầu, đặc biệt trong bối cảnh ngày càng nhiều công cụ tự động hóa và AI được tích hợp vào phần mềm hiện đại.

Nguồn: Hackread – Akamai báo cáo Coyote trojan biến thể mới

Sử dụng UIA – Mối nguy thực tế từ lý thuyết

Vào tháng 12/2024, Akamai từng cảnh báo rằng giao diện UIA – vốn được thiết kế để hỗ trợ công nghệ trợ năng tương tác với phần mềm – có thể bị kẻ xấu lợi dụng. Giờ đây, điều này đã thành hiện thực khi Coyote triển khai UIA trong các cuộc tấn công nhằm vào người dùng tại Brazil, đặc biệt nhắm tới các cửa sổ trình duyệt liên quan đến ngân hàng và sàn giao dịch tiền số

Trước đó, Coyote vốn đã nổi tiếng với khả năng lừa đảo qua lớp phủ giả mạo (phishing overlays) và ghi nhật ký bàn phím (keylogger), đặc biệt tập trung vào các mục tiêu tài chính ở khu vực Mỹ Latinh. Tuy nhiên, phiên bản mới này tránh né tốt hơn các hệ thống bảo vệ đầu cuối như EDR nhờ tận dụng cách thức đọc nội dung giao diện người dùng thay vì các API truyền thốn

Ảnh akamai

Cách hoạt động mới của Coyote

Thay vì dùng API để xác định xem nạn nhân đang truy cập vào trang web ngân hàng nào, Coyote giờ đây sử dụng UIA để “bò qua” giao diện cửa sổ đang mở, dò tìm các yếu tố cho thấy đang có hoạt động tài chính (như thanh địa chỉ, form đăng nhập…).

Akamai phát hiện danh sách mã hóa cứng của Coyote bao gồm 75 ngân hàng và sàn giao dịch, được phân loại nội bộ nhằm giúp mã độc ưu tiên hoặc điều chỉnh chiến thuật tấn công, làm tăng hiệu quả và tính linh hoạt đa trình duyệt.

Nguy hiểm và khó phát hiện

UIA không chỉ cho phép mã độc đọc dữ liệu hiển thị, mà còn có thể mô phỏng thao tác, như giả lập nhấn chuột để chuyển hướng nạn nhân đến trang lừa đảo, dù trên màn hình vẫn hiển thị bình thường – một phương pháp cực kỳ tinh vi.

Không dừng lại ở đó, Coyote còn thu thập thông tin hệ thống như tên máy tính, tài khoản người dùng, trình duyệt đang dùng và gửi về máy chủ điều khiển (C2). Ngay cả khi không có kết nối mạng, nó vẫn thực hiện phần lớn các kiểm tra này cục bộ, khiến việc phát hiện qua mạng trở nên khó khăn hơn.

Cách phòng chống được đề xuất

Akamai khuyến nghị:

- Giám sát việc nạp thư viện UIAutomationCore.dll vào các tiến trình bất thường.

- Dùng công cụ osquery để theo dõi các tiến trình giao tiếp với các kênh liên quan đến UIA.

- Chủ động quét hệ thống để phát hiện hành vi bất thường liên quan UI Automation.

Việc mã độc Coyote chuyển sang sử dụng UI Automation là một lời cảnh báo rõ ràng về việc các công cụ vốn được tạo ra cho mục đích trợ năng có thể bị lợi dụng để phục vụ tấn công mạng. Đây không chỉ là vấn đề của riêng người dùng Brazil, mà là xu hướng mới đe dọa toàn cầu, đặc biệt trong bối cảnh ngày càng nhiều công cụ tự động hóa và AI được tích hợp vào phần mềm hiện đại.

Nguồn: Hackread – Akamai báo cáo Coyote trojan biến thể mới

BÀI MỚI ĐANG THẢO LUẬN