Phát hiện hệ thống lừa đảo tự động QRR, hàng nghìn tên miền trên toàn cầu bị lợi dụng đánh cắp tài khoản Microsoft 365

Chuyên tấn công Microsoft 365: Nền tảng tự động hóa lừa đảo trực tuyến mới “QRR” hoành hành toàn cầu, hàng nghìn tên miền bị lợi dụng

Tổ chức nghiên cứu an ninh mạng KnowBe4 vừa phát hiện một nền tảng lừa đảo trực tuyến tự động hóa mới có tên Quantum Route Redirect (viết tắt là QRR) đang khai thác hàng nghìn tên miền để tấn công người dùng Microsoft 365 trên toàn cầu, nhằm đánh cắp thông tin đăng nhập tài khoản.

Theo báo cáo, từ tháng 8 đến nay, KnowBe4 đã liên tục ghi nhận hoạt động của QRR trên phạm vi toàn cầu, ảnh hưởng đến người dùng Microsoft 365 tại 90 quốc gia, trong đó khoảng 3/4 số mục tiêu nằm ở Hoa Kỳ.

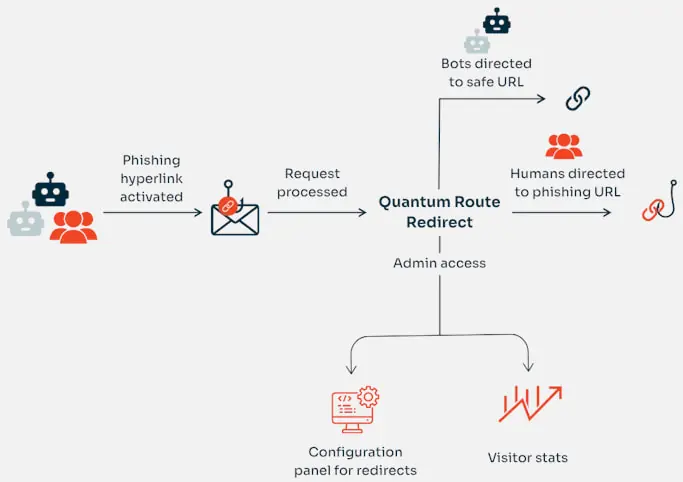

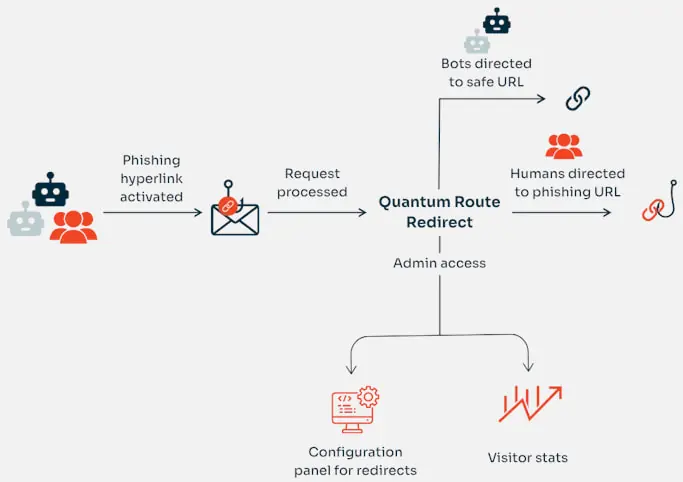

Các nhà phân tích cho biết QRR là một bộ công cụ tấn công tiên tiến, có khả năng tự động hóa toàn bộ quy trình lừa đảo trực tuyến, từ việc chuyển hướng lưu lượng nạn nhân đến các tên miền độc hại cho đến theo dõi hành vi truy cập.

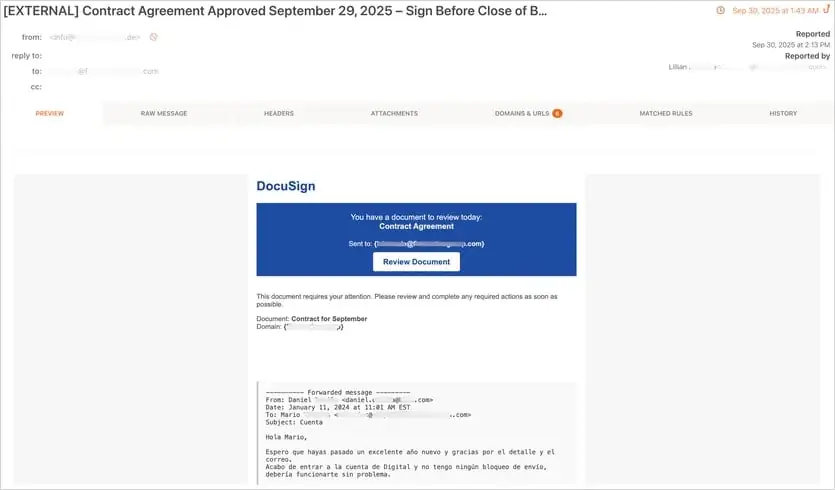

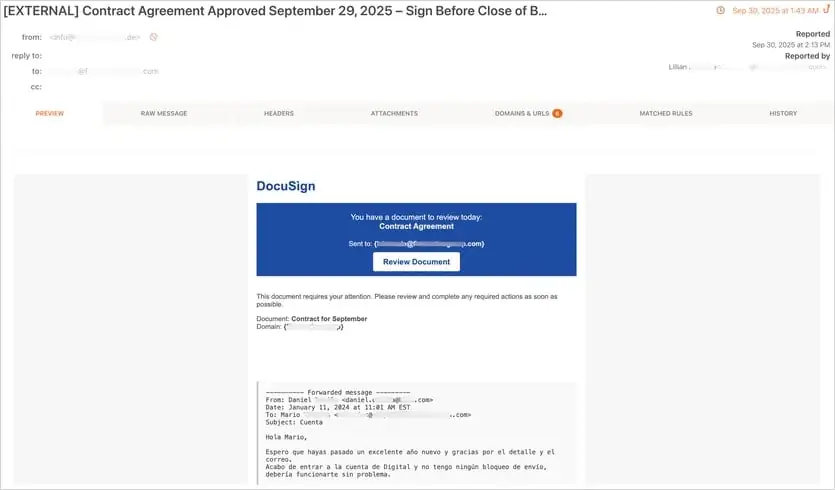

Các cuộc tấn công thường bắt đầu bằng email giả mạo, có thể là yêu cầu ký tài liệu DocuSign, thông báo thanh toán, tin nhắn thoại nhỡ hoặc mã QR. Những email này sẽ dẫn người nhận đến các trang đăng nhập giả mạo, được thiết kế tinh vi để đánh cắp thông tin xác thực.

Theo nhóm nghiên cứu, các URL độc hại thường tuân theo mẫu cụ thể như:

/([\w\d-]+.){2}[\w]{,3}/quantum.php/,

và thường được lưu trữ trên các tên miền bỏ hoang hoặc đã bị xâm nhập.

Nhóm nghiên cứu bổ sung rằng, việc lợi dụng các tên miền hợp pháp để lưu trữ trang lừa đảo giúp tăng độ tin cậy của chiến dịch tấn công, khiến nạn nhân dễ bị lừa hơn.

KnowBe4 cho biết QRR được tích hợp cơ chế lọc thông minh, có thể phân biệt lưu lượng truy cập của con người với lưu lượng từ bot — khi phát hiện người dùng thật, hệ thống tự động chuyển hướng đến trang lừa đảo, còn các công cụ quét bảo mật tự động sẽ được chuyển hướng đến trang web bình thường để tránh bị phát hiện.

Hệ thống định tuyến lưu lượng của QRR có thể tự động thực hiện toàn bộ quá trình chuyển hướng, đồng thời cung cấp bảng điều khiển cho kẻ tấn công để theo dõi dữ liệu truy cập theo thời gian thực, bao gồm tỷ lệ người dùng thật và bot.

Tính đến nay, KnowBe4 xác nhận các chiến dịch QRR đã ảnh hưởng đến người dùng Microsoft 365 tại 90 quốc gia, trong đó 76% số cuộc tấn công nhắm vào Mỹ. Các nhà nghiên cứu nhận định, do cơ chế né tránh quét URL của QRR hoạt động rất hiệu quả, quy mô của nền tảng tấn công này có thể sẽ tiếp tục gia tăng trong thời gian tới.

Đầu năm nay đã xuất hiện nhiều nền tảng lừa đảo dưới dạng dịch vụ (PhaaS – Phishing-as-a-Service) tương tự như VoidProxy, Darcula, Morphing Meerkat và Tycoon2FA.

Để phòng tránh các mối đe dọa dạng này, KnowBe4 khuyến cáo các doanh nghiệp nên:

Tổ chức nghiên cứu an ninh mạng KnowBe4 vừa phát hiện một nền tảng lừa đảo trực tuyến tự động hóa mới có tên Quantum Route Redirect (viết tắt là QRR) đang khai thác hàng nghìn tên miền để tấn công người dùng Microsoft 365 trên toàn cầu, nhằm đánh cắp thông tin đăng nhập tài khoản.

Các nhà phân tích cho biết QRR là một bộ công cụ tấn công tiên tiến, có khả năng tự động hóa toàn bộ quy trình lừa đảo trực tuyến, từ việc chuyển hướng lưu lượng nạn nhân đến các tên miền độc hại cho đến theo dõi hành vi truy cập.

Các cuộc tấn công thường bắt đầu bằng email giả mạo, có thể là yêu cầu ký tài liệu DocuSign, thông báo thanh toán, tin nhắn thoại nhỡ hoặc mã QR. Những email này sẽ dẫn người nhận đến các trang đăng nhập giả mạo, được thiết kế tinh vi để đánh cắp thông tin xác thực.

/([\w\d-]+.){2}[\w]{,3}/quantum.php/,

và thường được lưu trữ trên các tên miền bỏ hoang hoặc đã bị xâm nhập.

Nhóm nghiên cứu bổ sung rằng, việc lợi dụng các tên miền hợp pháp để lưu trữ trang lừa đảo giúp tăng độ tin cậy của chiến dịch tấn công, khiến nạn nhân dễ bị lừa hơn.

KnowBe4 cho biết QRR được tích hợp cơ chế lọc thông minh, có thể phân biệt lưu lượng truy cập của con người với lưu lượng từ bot — khi phát hiện người dùng thật, hệ thống tự động chuyển hướng đến trang lừa đảo, còn các công cụ quét bảo mật tự động sẽ được chuyển hướng đến trang web bình thường để tránh bị phát hiện.

Hệ thống định tuyến lưu lượng của QRR có thể tự động thực hiện toàn bộ quá trình chuyển hướng, đồng thời cung cấp bảng điều khiển cho kẻ tấn công để theo dõi dữ liệu truy cập theo thời gian thực, bao gồm tỷ lệ người dùng thật và bot.

Tính đến nay, KnowBe4 xác nhận các chiến dịch QRR đã ảnh hưởng đến người dùng Microsoft 365 tại 90 quốc gia, trong đó 76% số cuộc tấn công nhắm vào Mỹ. Các nhà nghiên cứu nhận định, do cơ chế né tránh quét URL của QRR hoạt động rất hiệu quả, quy mô của nền tảng tấn công này có thể sẽ tiếp tục gia tăng trong thời gian tới.

Đầu năm nay đã xuất hiện nhiều nền tảng lừa đảo dưới dạng dịch vụ (PhaaS – Phishing-as-a-Service) tương tự như VoidProxy, Darcula, Morphing Meerkat và Tycoon2FA.

Để phòng tránh các mối đe dọa dạng này, KnowBe4 khuyến cáo các doanh nghiệp nên:

- Triển khai hệ thống lọc URL nâng cao để phát hiện các nỗ lực lừa đảo,

- Sử dụng công cụ giám sát hành vi bất thường của tài khoản, giúp phát hiện và phản ứng kịp thời khi thông tin đăng nhập bị đánh cắp.

BÀI MỚI ĐANG THẢO LUẬN