Vn-Z.vn Ngày 23 tháng 12 năm 2022, Cách đây 1 tuần, các nhà nghiên cứu của Microsoft đã phát hiện ra một mạng lưới botnet lai nhắm mục tiêu vào các hệ thống Windows và Linux. Mạng lưới Botnet này sử dụng những kỹ thuật hiệu quả tấn công xâm nhập các máy chủ Minecraft và có thể khởi chạy các cuộc tấn công từ chối dịch vụ phân tán (DDoS) trên nhiều nền tảng.

Microsoft đã gắn nhãn mạng botnet này là "MCCrash" , các thiết bị Windows và Linux sẽ bị tin tặc chiếm quyền điều khiển để tấn công DDoS sau khi lây nhiễm.

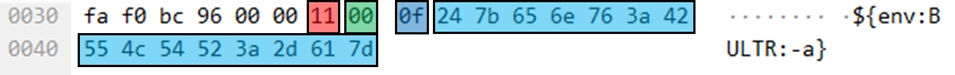

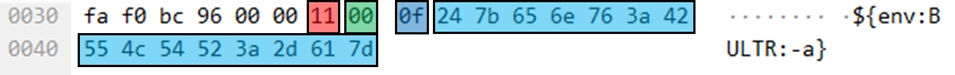

Đáng chú ý một trong những lệnh được phần mềm botnet chấp nhận là "ATTACK_MCCRASH". Lệnh này sử dụng ${env:random payload of specific size:-a} để điền tên người dùng vào trang đăng nhập máy chủ Minecraft. Chuỗi này có thể làm cạn kiệt tài nguyên của máy chủ và làm sập nó.

Microsoft cho biết: "Lệnh này sử dụng các biến env để sử dụng thư viện Log4j 2, gây ra sự tiêu thụ tài nguyên hệ thống bất thường (không liên quan đến lỗ hổng Log4Shell), đây là một phương pháp DDoS tương đối cụ thể và hiệu quả.

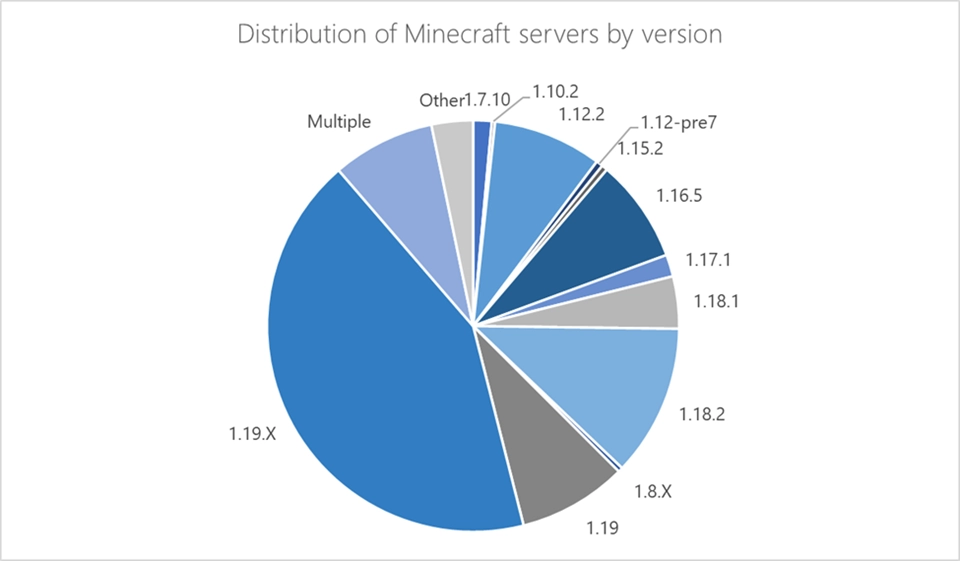

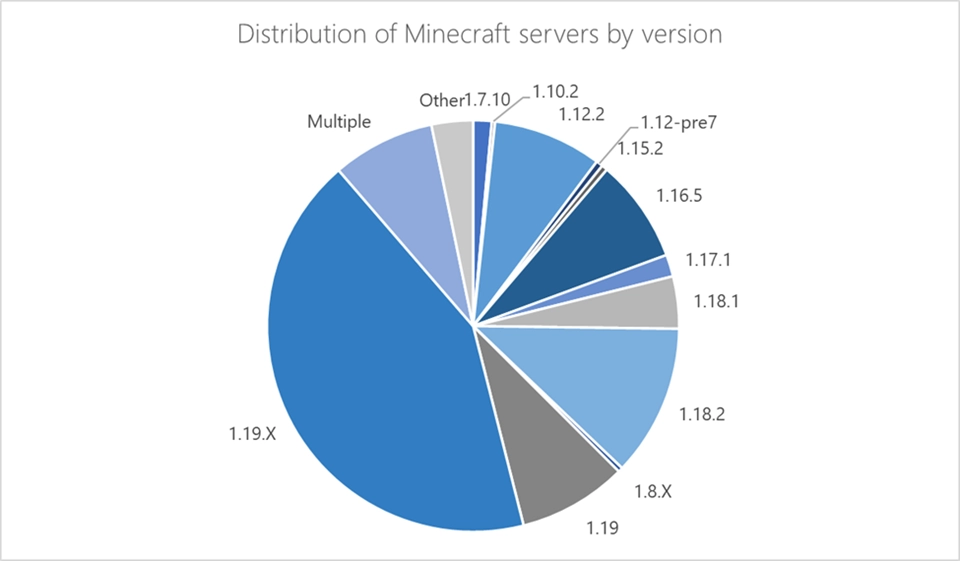

MCCrash được mã hóa cứng cho phiên bản 1.12.2 của phần mềm máy chủ Minecraft. Tuy nhiên, kỹ thuật tấn công này cũng có thể bắt đầu cập nhật mạng DDoS cho các máy chủ Minecraft chạy phiên bản 1.7.2 đến 1.18.2, điều đó có nghĩa là hơn một nửa số máy chủ Minecraft trên toàn thế giới bị ảnh hưởng.

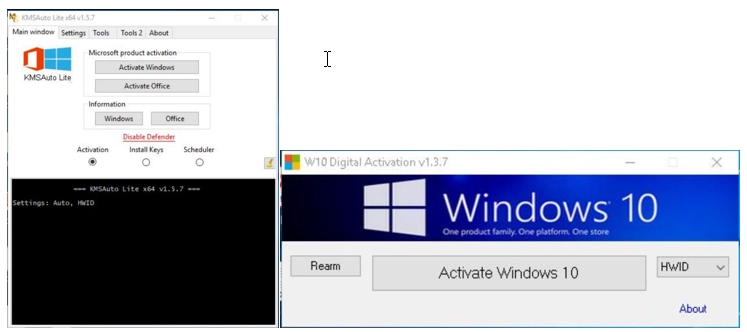

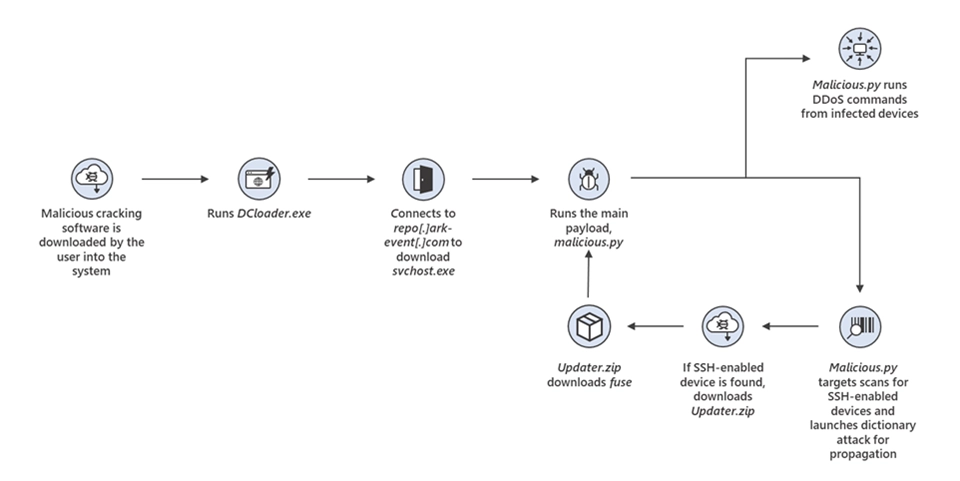

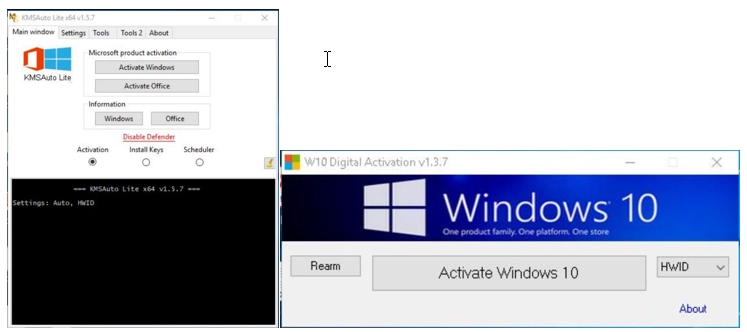

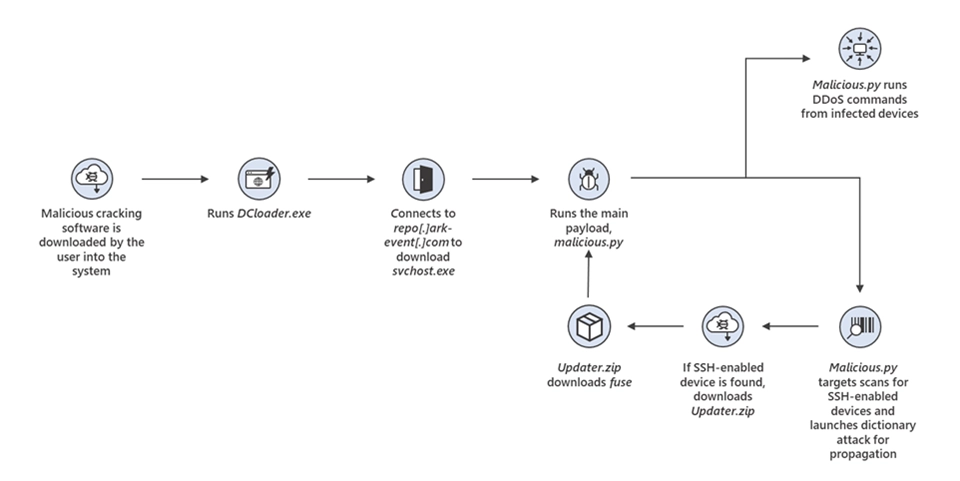

Microsoft phát hiện điểm lây nhiễm ban đầu của MCCrash là một máy tính Windows cài đặt phần mềm kích hoạt bản quyền giả mạo cho hệ điều hành của Microsoft , mã độc đã được hacker ẩn trong phần mềm kích hoạt bản quyền Windows này. Sau khi con mồi cài đặt phần mềm kích hoạt bản quyền "giả mạo" mã độc được ẩn trong phần mềm sẽ tải xuống và thực hiện hành vi lén lút lây nhiễm các mã độc hại vào thiết bị, cuối cùng cài đặt malware.py, một tập lệnh python cung cấp logic chính cho mạng botnet. Tiếp đó, các thiết bị Windows bị nhiễm sẽ thực hiện lệnh quét trên Internet nhằm tìm kiếm các thiết bị chạy hệ điều hành Debian, Ubuntu, CentOS và IoT có chấp nhận kết nối SSH.

Sau khi tìm thấy các thiết bị trên, MCCrash sử dụng thông tin xác thực đăng nhập mặc định phổ biến tiếp tục cố gắng chạy cùng một tập lệnh malware.py trên thiết bị Linux. Cả thiết bị Windows và Linux đều có thể bị chiếm quyền điều khiển thực hiện tấn công máy chủ Minecraft.

Microsoft cho biết: “Cơ chế lây lan của botnet khiến nó trở thành mối đe dọa duy nhất, mặc dù phần mềm độc hại có thể bị xóa khỏi PC nguồn bị nhiễm, nhưng nó vẫn có thể tồn tại trên các thiết bị IoT không được quản lý trong mạng và tiếp tục hoạt động như một phần của mạng botnet”.

Microsoft cũng đưa ra một số giải pháp để phòng chống MCcrash nhưng quan trọng hàng đầu là Đảm bảo nhân viên , người dùng không tải xuống các công cụ bẻ khóa không rõ nguồn gốc vì những công cụ này được dùng làm nguồn lây nhiễm để phát tán phần mềm độc hại.

Chi tiết bạn đọc tham khảo thêm tại đây

Microsoft đã gắn nhãn mạng botnet này là "MCCrash" , các thiết bị Windows và Linux sẽ bị tin tặc chiếm quyền điều khiển để tấn công DDoS sau khi lây nhiễm.

Đáng chú ý một trong những lệnh được phần mềm botnet chấp nhận là "ATTACK_MCCRASH". Lệnh này sử dụng ${env:random payload of specific size:-a} để điền tên người dùng vào trang đăng nhập máy chủ Minecraft. Chuỗi này có thể làm cạn kiệt tài nguyên của máy chủ và làm sập nó.

Microsoft cho biết: "Lệnh này sử dụng các biến env để sử dụng thư viện Log4j 2, gây ra sự tiêu thụ tài nguyên hệ thống bất thường (không liên quan đến lỗ hổng Log4Shell), đây là một phương pháp DDoS tương đối cụ thể và hiệu quả.

MCCrash được mã hóa cứng cho phiên bản 1.12.2 của phần mềm máy chủ Minecraft. Tuy nhiên, kỹ thuật tấn công này cũng có thể bắt đầu cập nhật mạng DDoS cho các máy chủ Minecraft chạy phiên bản 1.7.2 đến 1.18.2, điều đó có nghĩa là hơn một nửa số máy chủ Minecraft trên toàn thế giới bị ảnh hưởng.

Microsoft phát hiện điểm lây nhiễm ban đầu của MCCrash là một máy tính Windows cài đặt phần mềm kích hoạt bản quyền giả mạo cho hệ điều hành của Microsoft , mã độc đã được hacker ẩn trong phần mềm kích hoạt bản quyền Windows này. Sau khi con mồi cài đặt phần mềm kích hoạt bản quyền "giả mạo" mã độc được ẩn trong phần mềm sẽ tải xuống và thực hiện hành vi lén lút lây nhiễm các mã độc hại vào thiết bị, cuối cùng cài đặt malware.py, một tập lệnh python cung cấp logic chính cho mạng botnet. Tiếp đó, các thiết bị Windows bị nhiễm sẽ thực hiện lệnh quét trên Internet nhằm tìm kiếm các thiết bị chạy hệ điều hành Debian, Ubuntu, CentOS và IoT có chấp nhận kết nối SSH.

Microsoft cho biết: “Cơ chế lây lan của botnet khiến nó trở thành mối đe dọa duy nhất, mặc dù phần mềm độc hại có thể bị xóa khỏi PC nguồn bị nhiễm, nhưng nó vẫn có thể tồn tại trên các thiết bị IoT không được quản lý trong mạng và tiếp tục hoạt động như một phần của mạng botnet”.

Microsoft cũng đưa ra một số giải pháp để phòng chống MCcrash nhưng quan trọng hàng đầu là Đảm bảo nhân viên , người dùng không tải xuống các công cụ bẻ khóa không rõ nguồn gốc vì những công cụ này được dùng làm nguồn lây nhiễm để phát tán phần mềm độc hại.

Chi tiết bạn đọc tham khảo thêm tại đây

BÀI MỚI ĐANG THẢO LUẬN