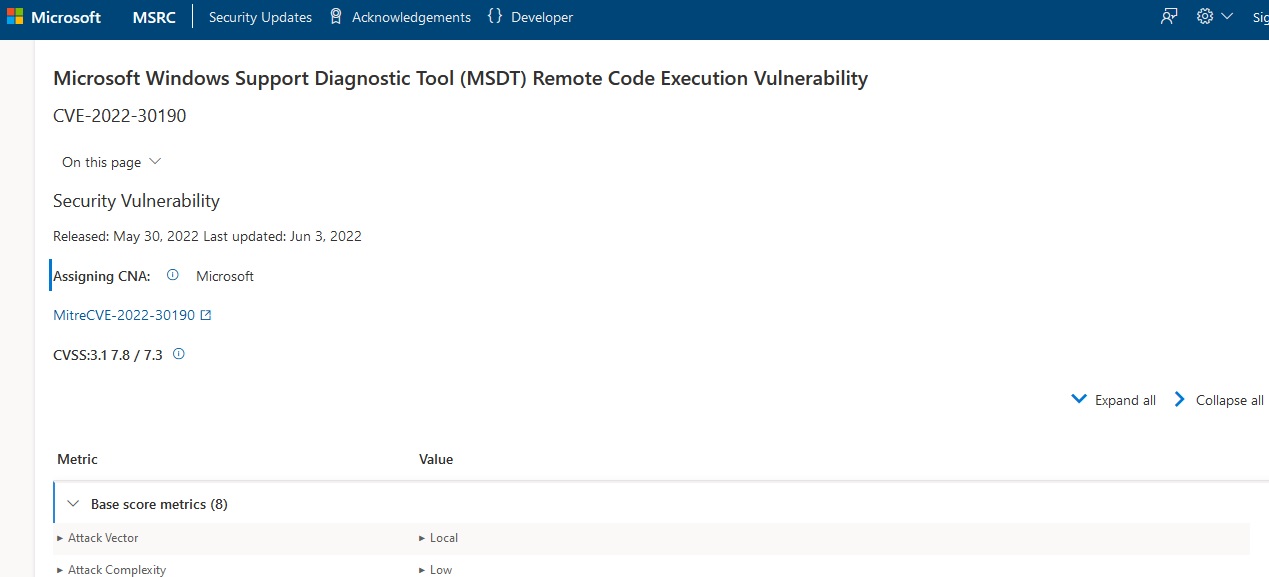

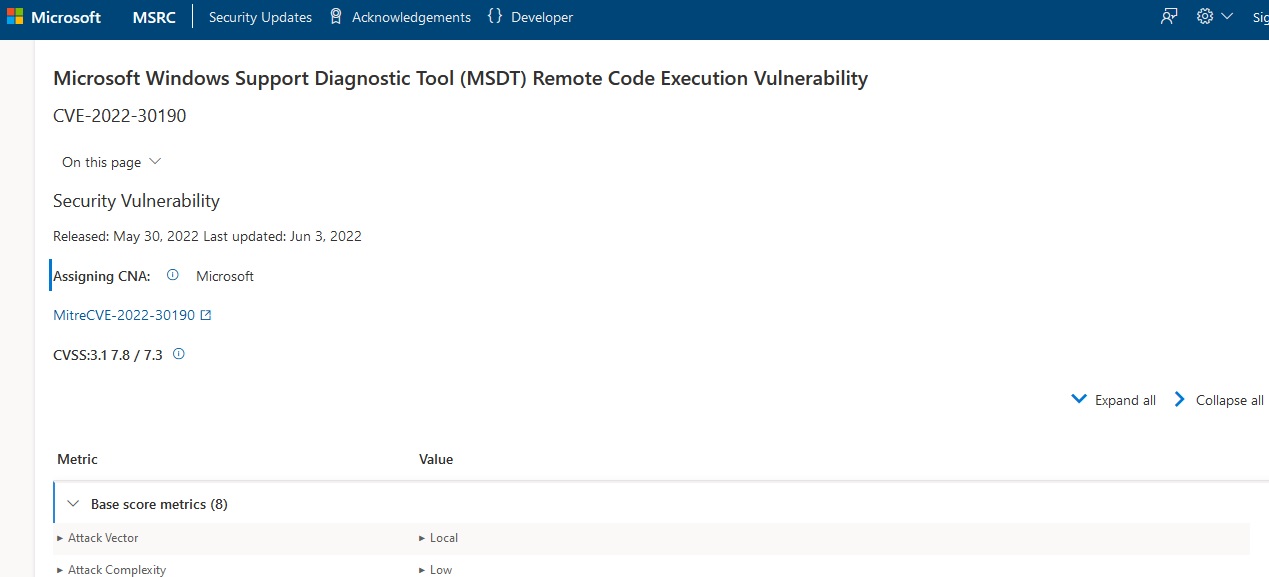

Vn-Z.vn ngày 04 tháng 06 năm 2022, Các chuyên gia nghiên cứu bảo mật đã phát hiện ra lỗ hổng bảo mật Follina 0 day trong phần mềm Microsoft Office - số hiệu lỗ hổng CVE là CVE-2022-30190.

Microsoft xác nhận rằng lỗ hổng bảo mật tồn tại trong Công cụ chẩn đoán hỗ trợ của Microsoft trên Windows, công cụ này được kích hoạt khi MSDT được gọi từ giao thức URL bằng ứng dụng như Word. Mã bị xáo trộn này có thể chạy mà không cần mở tài liệu, chẳng hạn như thông qua cửa sổ xem trước của IE.

Hacker có thể khai thác lỗ hổng này để chạy mã thực thi tùy ý leo thang quyền trong ứng dụng gọi điện, quyền cài đặt ứng dụng, xem, sửa đổi và xóa dữ liệu, thậm chí tạo tài khoản mới.

Lỗ hổng này dường như không bị giới hạn ở các phiên bản Windows , lỗ hổng đều có thể bị lộ nếu hệ thống đã cài đặt Công cụ chẩn đoán hỗ trợ của Microsoft.

Microsoft cho biết người dùng có thể tránh bị khai thác lỗ hổng này chỉ bằng cách tắt giao thức URL MSDT, bạn vẫn có thể truy cập trình khắc phục sự cố bằng ứng dụng Nhận trợ giúp và ứng dụng khác hoặc trình gỡ rối khác trong Cài đặt hệ thống. Microsoft cũng nhắc nhở người dùng cập nhật phần mềm bảo mật Microsoft Defender lên phiên bản mới nhất (1.367.719.0) hỗ trợ phát hiện mọi hành vi lợi dụng có thể xảy ra.

Dưới đây là Các phương pháp vô hiệu hóa giao thức URL MSDT:

- Chạy CMD với quyền Administrator

- Sao lưu registry key bằng lệnh reg export HKEY_CLASSES_ROOT \ ms-msdt filename

- Thực thi lệnh reg xóa HKEY_CLASSES_ROOT \ ms-msdt / f

Khôi phục

Kevin Beaumont phát hiện ra rằng đây là một chuỗi dòng lệnh mà Microsoft Word thực thi bằng MSDT, ngay cả khi macro bị vô hiệu hóa. Các phiên bản bị ảnh hưởng bởi lỗ hổng bảo mật này bao gồm Office 2013, 2016, Office Pro Plus và Office 2021.

Các chuyên gia đã thông báo lỗi này cho Microsoft vào tháng 4, nhưng Microsoft cho biết đây không phải là vấn đề liên quan đến bảo mật và đóngthông báo lỗi. Microsoft tuyên bố rằng không có ý nghĩa bảo mật thực thi mã từ xa, nhưng phải đến ngày 30 tháng 5,Microsoft mới chỉ định số CVE cho lỗ hổng, mặc dù chưa có bản vá nào cho lỗ hổng này được phát hành cho đến nay.

Vn-Z.vn team tổng hợp tham khảo nguồn

Microsoft xác nhận rằng lỗ hổng bảo mật tồn tại trong Công cụ chẩn đoán hỗ trợ của Microsoft trên Windows, công cụ này được kích hoạt khi MSDT được gọi từ giao thức URL bằng ứng dụng như Word. Mã bị xáo trộn này có thể chạy mà không cần mở tài liệu, chẳng hạn như thông qua cửa sổ xem trước của IE.

Lỗ hổng này dường như không bị giới hạn ở các phiên bản Windows , lỗ hổng đều có thể bị lộ nếu hệ thống đã cài đặt Công cụ chẩn đoán hỗ trợ của Microsoft.

Microsoft cho biết người dùng có thể tránh bị khai thác lỗ hổng này chỉ bằng cách tắt giao thức URL MSDT, bạn vẫn có thể truy cập trình khắc phục sự cố bằng ứng dụng Nhận trợ giúp và ứng dụng khác hoặc trình gỡ rối khác trong Cài đặt hệ thống. Microsoft cũng nhắc nhở người dùng cập nhật phần mềm bảo mật Microsoft Defender lên phiên bản mới nhất (1.367.719.0) hỗ trợ phát hiện mọi hành vi lợi dụng có thể xảy ra.

Dưới đây là Các phương pháp vô hiệu hóa giao thức URL MSDT:

- Chạy CMD với quyền Administrator

- Sao lưu registry key bằng lệnh reg export HKEY_CLASSES_ROOT \ ms-msdt filename

- Thực thi lệnh reg xóa HKEY_CLASSES_ROOT \ ms-msdt / f

Khôi phục

- Chạy CMD Command Prompt với quyền Administrator.

- Khôi phục registry key, bằng lệnh “reg import filename”

Kevin Beaumont phát hiện ra rằng đây là một chuỗi dòng lệnh mà Microsoft Word thực thi bằng MSDT, ngay cả khi macro bị vô hiệu hóa. Các phiên bản bị ảnh hưởng bởi lỗ hổng bảo mật này bao gồm Office 2013, 2016, Office Pro Plus và Office 2021.

Các chuyên gia đã thông báo lỗi này cho Microsoft vào tháng 4, nhưng Microsoft cho biết đây không phải là vấn đề liên quan đến bảo mật và đóngthông báo lỗi. Microsoft tuyên bố rằng không có ý nghĩa bảo mật thực thi mã từ xa, nhưng phải đến ngày 30 tháng 5,Microsoft mới chỉ định số CVE cho lỗ hổng, mặc dù chưa có bản vá nào cho lỗ hổng này được phát hành cho đến nay.

Vn-Z.vn team tổng hợp tham khảo nguồn

BÀI MỚI ĐANG THẢO LUẬN