victory_hi

Búa Gỗ

Microsoft đã giới thiệu 1 giải pháp có thể thay đổi cách nhìn và cả cách phân quyền người dùng trên tài nguyên dùng chung. Giải pháp có tên là Dynamic Access Control (DAC). Để các bạn có được một ví dụ cụ thể để hình dung giải pháp này thì các bạn hãy xem xét yêu cầu dưới đây.

Bạn là IT Helpdesk của một doanh nghiệp toàn cầu. Tại DC của khu vực Châu Á, bạn có một tài nguyên chia sẻ dùng chung là shared folder có tên là RnD. Folder này chứa các tài liệu về công thức sản phẩm chuẩn bị tung ra thị trường, yêu cầu tối mật.

Nhiệm vụ của bạn là chỉ cho phép các máy tính thuộc quốc gia sau đây truy cập vào tài nguyên này: Việt Nam, Lào, Campuchia. Các quốc gia còn lại của khu vực Châu Á sẽ không được truy cập. Chưa hết, chỉ có các nhân viên cấp độ Manager trở lên mới được truy cập tài nguyên này, nếu không cũng bị chặn dù nhân viên làm việc ở 3 quốc gia nói trên. À khoan, yêu cầu đặt ra thêm là chỉ có giới tính Nam mới được truy cập, còn Nữ và không xác định cũng không được truy cập (đùa thôi nhưng DAC làm được luôn đấy nhé). Các Sysadmin thuần túy sẽ dựa vào NTFS permission kết hợp cùng với Global Security Group để phân quyền. Nhưng với trường hợp này thì...hịu!

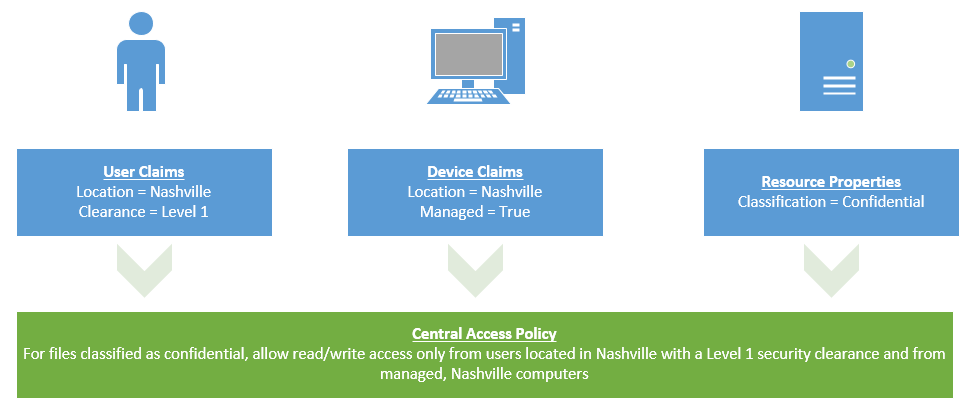

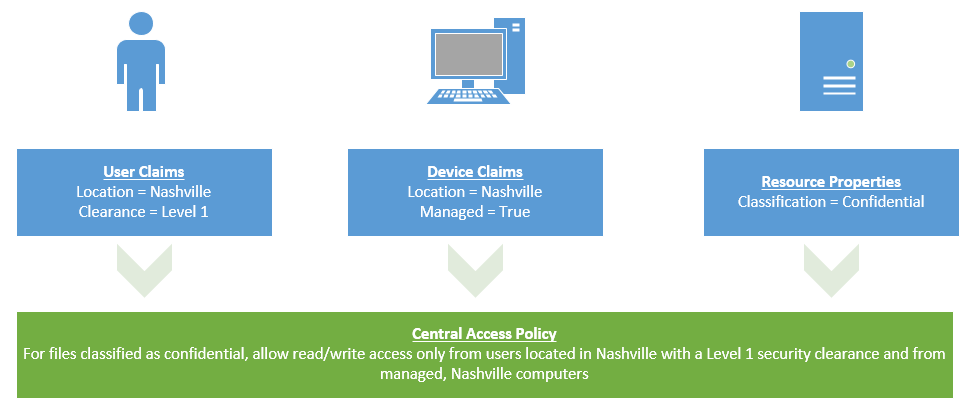

DAC hoạt động dựa trên 2 yếu tố chủ lực là claim và resource properties. Các claim sẽ được định nghĩa ở AD Schema. Điều tuyệt vời ở đây là bạn có thể mở rộng attribute trên AD Schema của mình một cách dễ dàng (thế nên giới tính cũng định nghĩa được là vậy). Claim có thể là thuộc tính của user object hay cả computer object. Resource properties là phần định nghĩa các classification để các bạn dán nhãn vào các tài nguyên chia sẻ cần bảo vệ. Để các bạn hiểu thêm về Resource properties thì hãy nhìn vào claim (thuộc tính user trên AD Schema) thì Resource properties là thuộc tính classification của 1 shared folder. Phần phụ của DAC là Resource properties list (RPL). Nó là tập hợp các resource properties để các bạn có sự lựa chọn khi dãn nhãn vào 1 shared. Khó hiểu phải không? Đó là vì Microsoft định nghĩa các yếu tố trên theo cấu trúc cây. Nhưng khi các bạn áp dụng vào thực tế, làm vài là quen thôi.

Bên cạnh 2 yếu tố chủ lực là Claims và Resource Properties, DAC sẽ cần 2 yếu tố khác là: Central Access Rule, Central Access Policy. Tổng hợp lại khi bạn thiết kế DAC, bạn cần thiết kê 5 thành phần: Claims, Resource Properties, Resource Properties List, Central Access Rule, Central Access Policy.

Một điều cần phải ghi nhớ, DAC chỉ hoạt động trên Windows 2012 đối với DC, File Server và Windows 8 trở lên . Cho nên khi triển khai, các bạn cần phải cân nhắc khi update GPO trên toàn domain và nhớ bật KDC support for claims, compound authentication and Kerberos armoring. Còn nữa, nếu các bạn có domain controller mà OS là 2008 R2 thì các bạn phải cân nhắc để chuyển hướng query của user đến các domain controller chạy Windows 2012 (dùng DNS NS record, weight và priority).

Bạn là IT Helpdesk của một doanh nghiệp toàn cầu. Tại DC của khu vực Châu Á, bạn có một tài nguyên chia sẻ dùng chung là shared folder có tên là RnD. Folder này chứa các tài liệu về công thức sản phẩm chuẩn bị tung ra thị trường, yêu cầu tối mật.

DAC hoạt động dựa trên 2 yếu tố chủ lực là claim và resource properties. Các claim sẽ được định nghĩa ở AD Schema. Điều tuyệt vời ở đây là bạn có thể mở rộng attribute trên AD Schema của mình một cách dễ dàng (thế nên giới tính cũng định nghĩa được là vậy). Claim có thể là thuộc tính của user object hay cả computer object. Resource properties là phần định nghĩa các classification để các bạn dán nhãn vào các tài nguyên chia sẻ cần bảo vệ. Để các bạn hiểu thêm về Resource properties thì hãy nhìn vào claim (thuộc tính user trên AD Schema) thì Resource properties là thuộc tính classification của 1 shared folder. Phần phụ của DAC là Resource properties list (RPL). Nó là tập hợp các resource properties để các bạn có sự lựa chọn khi dãn nhãn vào 1 shared. Khó hiểu phải không? Đó là vì Microsoft định nghĩa các yếu tố trên theo cấu trúc cây. Nhưng khi các bạn áp dụng vào thực tế, làm vài là quen thôi.

Bên cạnh 2 yếu tố chủ lực là Claims và Resource Properties, DAC sẽ cần 2 yếu tố khác là: Central Access Rule, Central Access Policy. Tổng hợp lại khi bạn thiết kế DAC, bạn cần thiết kê 5 thành phần: Claims, Resource Properties, Resource Properties List, Central Access Rule, Central Access Policy.

Một điều cần phải ghi nhớ, DAC chỉ hoạt động trên Windows 2012 đối với DC, File Server và Windows 8 trở lên . Cho nên khi triển khai, các bạn cần phải cân nhắc khi update GPO trên toàn domain và nhớ bật KDC support for claims, compound authentication and Kerberos armoring. Còn nữa, nếu các bạn có domain controller mà OS là 2008 R2 thì các bạn phải cân nhắc để chuyển hướng query của user đến các domain controller chạy Windows 2012 (dùng DNS NS record, weight và priority).

Triển khai Dynamic Access Control (DAC) trên Windows Server 2012 – Phần 1

Dynamic Access Control được giới thiệu từ Windows Server 2012 với những tính năng ưu việt cho phép hỗ trợ hoạt động của hệ thống File Server.

Với Dynamic Access Control bạn có thể:

Hướng dẫn dưới đây sẽ giới thiệu chi tiết cách cấu hình Dynamic Access Control để điều khiển việc phân quyền cho dữ liệu trên hệ thống File Server

- Phân quyền truy cập trên các Folder/File với những điều kiện dựa vào User Claim, Device Claim hay Resoure Claim cho phép điều khiển quyền hạn truy cập chi tiết hơn nhiều so với cách phân quyền NTFS truyền thống.

- Giám sát, theo dõi việc truy cập dữ liệu một cách tập trung.

- Hỗ trợ File Server Resource Manager phân loại dữ liệu và điều khiển việc truy cập dựa vào dữ liệu đã phân loại một cách hiệu quả.

- Tích hợp Rights Management Service để tự động hóa việc bảo vệ các dữ liệu nhạy cảm trong doanh nghiệp.

2. Triển khai

Mô hình thực hiện

Mô hình bài lab bao gồm 2 máy:

Chuẩn bị:

- DC: Domain Controller chạy Windows Server 2012 (domain adminvietnam.org)

- FS: File Server chạy Windows Server 2012 (FS là máy đã join domain adminvietnam.org)

Trên máy DC, bạn vào Active Directory Users and Computers, tạo OU DAC, move máy FS vào OU này. Tiếp theo bạn tạo 2 group Nhom1 và Nhom2, tạo thêm 4 user: Duc Manh, Quang Minh, Dai Phong, Thanh Long.

Add 2 user Duc Manh và Dai Phong vào thành viên group Nhom1.

Add 2 user Quang Minh và Thanh Long vào thành viên group Nhom2.

Điều chỉnh thuộc tính Department là “quantri” cho 2 user Duc Manh và Quang Minh. Bạn chọn đồng thời 2 user Duc Manh và Quang Minh, sau đó nhấn chuột phải chọn Properties.

Qua tab Organization, bạn đánh dấu chọn vào ô Department, sau đó nhập vào quantri.

Tương tự, điều chỉnh thuộc tính Department là “nhanvien” cho 2 user Dai Phong và Thanh Long.

Trên tất cả các máy, nhập lệnh gpupdate /force để cập nhật Policy

Chuẩn bị dữ liệu cho File Server: Trên máy FS, tạo Folder tên là BaoCao

Chuột phải vào folder BaoCao, chọn Share with – Specific people…

Sau đó Share cấp quyền Read/Write cho Everyone.

Tạo vài File tùy ý trong Folder BaoCao.

Cấu hình DAC nhằm mục đích phân quyền chỉ cho phép truy cập vào thư mục BaoCao khi người dùng thỏa mãn tất cả các điều kiện sau:

- Là thành viên group Nhom1

- Có thuộc tính Department là quantriCấu hình policy cho phép chứng thực Kerberos trên tất cả các thành viên của domain để hỗ trợ Dynamic Access Control.Trên máy DC, mở Server Manager, sau đó bạn vào menu Tools, chọn Group Policy Management.

Bạn lần lượt bung Domains, sau đó bung adminvietnam.org. Chuột phải vào Default Domain Policy, chọn Edit.

Trong cửa sổ Group Policy Management Editor, bạn mở theo đường dẫn sau: Computer Configuration\Policies\Administrative Templates\System\KDC. Sau đó ở khung bên phải, bạn nhấn chuột phải vào KDC support for claims, compound authentication and Kerberos armoring, chọn Edit.

Ở bên trái, bạn chọn Enable để kích hoạt policy này, sau đó bạn nhấn Apply và OK.

Trên tất cả các máy, nhập lệnh gpupdate /force để cập nhật Policy.

Cấu hình Dynamic Access Control:

Trên máy DC, mở Server Manager để chạy công cụ Active Directory Administrative Center. Hầu hết các thao tác cấu hình DAC đều dùng công cụ này.

Đầu tiên bạn cần tạo một Claim Type. Claim Type qui định một đòi hỏi (ràng buộc hay yêu cầu) về một đối tượng như User hay Computer dựa vào các thuộc tính trong Active Directory của đối tượng đó. Ở đây do bạn cần phân quyền cho User dựa vào thuộc tính Department nên bạn sẽ tạo một Claim Type dựa vào thuộc tính này. Ở khung Claim Types nằm ở góc bên phải, bạn chọn New, sau đó chọn Claim Type.

Trong khung thuộc tính bạn tìm và chọn thuộc tính department, sau đó đặt tên tùy ý, tôi đặt tên là DOI HOI VE department. Nhấn OK

Kiểm tra Claim Type đã được tạo.

Bước tiếp theo bạn cần tạo một Central Access Rule. Central Access Rule là thành phần quan trọng nhất của DAC nhằm qui định các điều kiện để truy cập vào dữ liệu. Ở khung Central Access Rules nằm ở góc bên phải, bạn chọn New, sau đó chọn Central Access Rule.

Ở khung Name, bạn đặt tên cho Central Access Rule là: Rule-Dieu kien truy cap BAOCAO. Ở khung Permission, bạn chọn ô Use following permission as current user để qui định các điều điện và phân quyền truy cập. Sau đó bạn nhấn nút Edit.

Nhấn nút Add để thêm đối tượng cần phân quyền

Chọn Select a principal.

Chọn Group Nhom1.

Bạn phân quyền Modify cho group Nhom1, sau đó chọn Add a condition để qui định thêm các điều kiện truy cập.

Bạn chọn dòng điều kiện theo thứ tự như hình dưới. Điều kiện bên dưới qui định User phải có thuộc tính Department (đã định nghĩa Claim Type ở bước trước là quantri). Nhấn OK.

Kiểm tra lại điều kiện của đối tượng được phân quyền là group Nhom1, sau đó OK tất cả các hộp thoại đang mở.

Quay lại màn hình Create Central Access Rule, bạn kiểm tra lại điều kiện và nhấn OK.

Người Thực Hiện: HTT-adminvietnam.org